DDoS monitoring: honnan tudhatod, hogy támadás alatt állsz

Egy ideje már foglalkoztunk azzal, hogyan ellenőrizheted a Windows IIS és a Loggly naplóit a DDoS támadás forrásának megtekintéséhez, de honnan tudod, hogy mikor támadják a hálózatodat? Nem hatékony, ha emberek figyelik a naplókat minden nap és minden órában, ezért automatizált forrásokra kell támaszkodnia. Az automatizált DDoS-felügyelet nagyobb sávszélességet biztosít a biztonsági csapatnak, hogy más fontos feladatokra összpontosíthasson, és mégis értesítést kapjon, ha egy DDoS-esemény következtében anomáliák történnek.

- Mi a DDoS-támadás?

- Honnan tudja, hogy mikor történik DDoS-támadás?

- DDoS-támadás nyomai

- Túl sok kérés egy IP-hez

- Server Responds with a 503

- TTL Times Out

- Logkezelő rendszerek és DDoS-támadások figyelése

- Fegyverkezzen fel a DDoS ellen

- A Loggly és a SolarWinds védjegyek, szolgáltatási védjegyek és logók a SolarWinds Worldwide, LLC vagy annak leányvállalatai kizárólagos tulajdonát képezik. Minden más védjegy a megfelelő tulajdonosok tulajdonát képezi.

Mi a DDoS-támadás?

Röviden, a DDoS-támadás a webtárhely vagy szerver felé irányuló forgalom áradata. Elegendő forgalom esetén a támadó addig emésztheti a sávszélességet és a szerver erőforrásait, amíg az egyik (vagy mindkettő) annyira el nem árasztja, hogy már nem tud működni. A szerver összeomlik, vagy egyszerűen nincs elég sávszélesség ahhoz, hogy az igazi ügyfelek elérjék az Ön webes szolgáltatását. Amint azt valószínűleg sejtheti, ez a szolgáltatása összeomlását és bevételkiesést jelent mindaddig, amíg a támadás folytatódik.

ADDoS-támadások pusztító hatással lehetnek egy online vállalkozásra, ezért fontos megérteni, hogyan működnek, és hogyan lehet őket gyorsan mérsékelni. A támadás során nem egy forrásról van szó, így nem lehet csak egy IP-t szűrni a támadás megállításához. A DDoS-támadók olyan szoftverrel fertőzik meg a felhasználói rendszereket (ez jelenthet számítógépeket, de beágyazott rendszereket vagy IoT-eszközöket is), amely lehetővé teszi számukra, hogy világszerte irányítsák azokat. A támadó egy központi rendszert használ, amely aztán utasítja ezeket a rosszindulatú szoftverrel fertőzött gépeket, hogy küldjenek forgalmat a webhelyre. A támadó rendelkezésére álló gépek száma a fertőzött gépek számától függ, de több tízezerre tehető. A helyzetet tovább rontja, hogy a DDoS-kártékony programok jellemzően nagyon kifinomultak, és olyan technikákat alkalmaznak, amelyekkel a lehető leghatékonyabban túlterhelik az Ön szerverét, például olyan hiányos kapcsolati kérések küldésével, amelyek várakozási állapotokat okoznak az Ön rendszerében, amelyek alatt a támadó rendszer újabb kéréseket küldhet.

Általában azonosítani tudja, hogy mekkora támadást tud ellenállni. Ha a normál forgalma a nap folyamán egyszerre 100 kapcsolat, és a kiszolgálója normálisan működik, akkor 100 gép, amelyik egy kapcsolatért verseng, valószínűleg nem lesz hatással Önre. Egy DDoS-támadás esetén azonban egyszerre több ezer különböző IP-címről érkező kapcsolatról van szó. Ha a szervere nem tud egyszerre 10 000 kapcsolatot kezelni, akkor sebezhetővé válhat egy DDoS-támadással szemben.

A figyelmeztetés nélkül több száz vagy több ezer gép (szerverek, asztali számítógépek és akár mobileszközök) küld egyszerre forgalmat a webhelyére. Perceken belül webhelye teljesítménye és erőforrásai súlyosan lemerülnek, és a normál felhasználók nem tudnak hozzáférni webhelyéhez.

Honnan tudja, hogy mikor történik DDoS-támadás?

A DDoS-támadás legnehezebb része, hogy nincsenek figyelmeztetések. Néhány nagy hackercsoport fenyegetéseket küld, de a legtöbbször a támadó mindenféle figyelmeztetés nélkül küldi el a parancsot a webhelye megtámadására.

Mivel Ön általában nem böngészi a webhelyét, csak akkor veszi észre végre, hogy valami baj van, amikor az ügyfelek panaszkodnak. Kezdetben valószínűleg nem gondolja, hogy DDoS-támadásról van szó, hanem azt hiszi, hogy a szervere vagy a tárhelye nem működik. Ellenőrzi a szerverét, és alapvető teszteket végez, de csak nagy mennyiségű hálózati forgalmat lát, az erőforrások maximális kihasználtsága mellett. Ellenőrizheti, hogy futnak-e programok a háttérben, de nem talál észrevehető problémákat.

Az idő között, amíg rájön, hogy DDoS-támadásról van szó, és az idő között, amíg a kár enyhítése megtörténik, több óra is eltelhet. Ez több órányi kieső szolgáltatást és bevételkiesést jelent, ami lényegében jelentősen csökkenti a bevételeit.

DDoS-támadás nyomai

A DDoS-támadás mérséklésének leghatékonyabb módja, ha a támadás kezdetekor azonnal tudja, hogy mikor történik. Számos olyan nyom van, amely egy folyamatban lévő DDoS-támadásra utal:

- Egy IP-cím x kérést tesz y másodperc alatt

- A szervere 503-mal válaszol a szolgáltatás kiesése miatt

- A ping-kérés TTL (time to live) ideje lejár

- Ha ugyanazt a kapcsolatot használja belső szoftverekhez, az alkalmazottak lassúsági problémákat észlelnek

- A naplóelemző megoldások hatalmas forgalmi csúcsot mutatnak

A legtöbb ilyen jelet fel lehet használni egy olyan értesítési rendszer automatizálására, amely e-mailt vagy szöveges üzenetet küld a rendszergazdáknak.

A Loggly képes ilyen figyelmeztetéseket küldeni naplóesemények és meghatározott küszöbértékek alapján, és akár olyan eszközökre is elküldheti ezeket a figyelmeztetéseket, mint a Slack, a Hipchat vagy a PagerDuty.

Túl sok kérés egy IP-hez

A router ideiglenesen beállíthatja, hogy bizonyos IP-ről NULL útvonalra küldjön forgalmat. Ez lényegében egy üres vagy zsákutcába küldi a támadó IP-címeket, így azok nem tudják befolyásolni a szervereit. Ez kissé nehézkes, mert könnyen blokkolhat egy legitim IP-címet, miközben megpróbálja megállítani a támadást. Egy másik probléma, hogy a forrás IP általában hamisított, így a kapcsolat soha nem jön létre a szervere és a forrásgép között.

A tűzfal vagy a behatolásmegelőző vagy -felismerő rendszer riasztásainak beállítása trükkös lehet, mert ismét néhány legitim botot támadásként vesznek fel. A konfiguráció és a beállítások attól is függnek, hogy milyen rendszerrel rendelkezik.

Egy riasztást akkor akar beállítani, ha az IP-címek egy tartománya túl sok kapcsolati kérést küld egy kis időablakon belül. Valószínűleg szükséged lesz bizonyos IP-címek fehér listázására, mert az olyanok, mint például a Googlebot, nagyon gyorsan és gyakran fogják feltérképezni az oldaladat. Némi időbe és finomhangolásba fog kerülni, mire ez a riasztás megfelelően működik, mivel jogosan akarja, hogy néhány bot és szkript fusson, amelyek hamis pozitív jelzést küldhetnek a riasztási rendszernek.

Server Responds with a 503

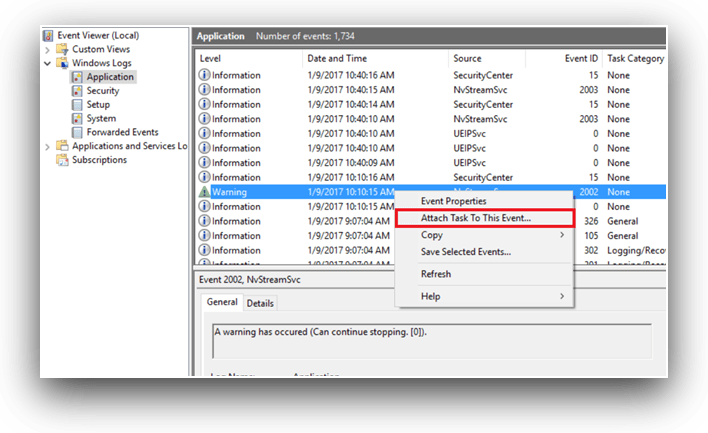

A Windowsban az Eseménynézetben ütemezhet riasztásokat, amikor egy adott esemény történik. Bármilyen feladatot csatolhat egy eseményhez, beleértve a hibákat, figyelmeztetéseket vagy bármilyen más olyan eseményt, amely segíthet enyhíteni egy problémát, mielőtt az kritikus helyzetbe kerülne.

Hogy feladatot csatoljon egy 503-as eseményhez, először meg kell keresnie az eseményt az Eseménynézőben. Nyissa meg az Eseménynézőt, és kattintson a jobb gombbal az eseményre.

Ez megnyit egy konfigurációs képernyőt, ahol beállíthatja, hogy az eseményről e-mailt küldjön egy rendszergazdának vagy egy csoportnak.

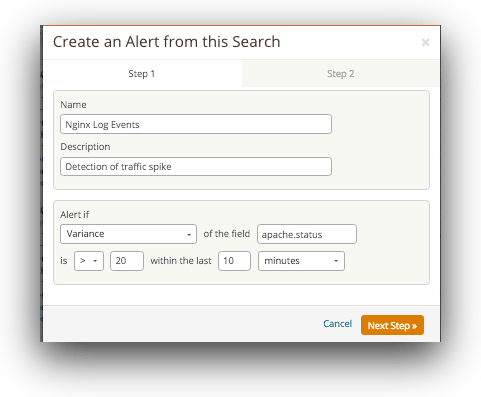

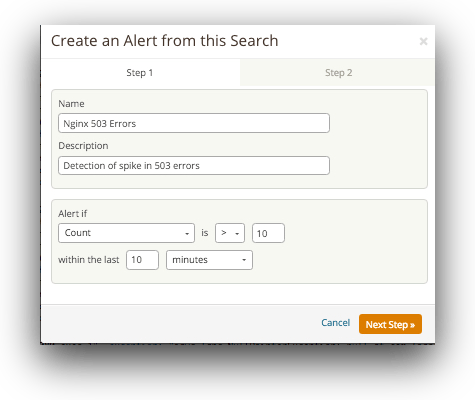

Ha több szerverrel rendelkezik, hatékony egy hasonló riasztás beállítása a Loggly segítségével:

TTL Times Out

A sávszélesség és a kapcsolat teszteléséhez manuálisan pingelheti a szervereit, de ez nem segít, ha egy riasztást szeretne automatizálni, mielőtt kritikus lenne. Ha pingeli a szervert, akkor már tudja, hogy valami baj van.

A ping riasztások automatizálása érdekében számos internetes szolgáltatás kínál lehetőséget arra, hogy a világ minden tájáról pingelje a webhelyét. A szolgáltatás az Ön által beállított gyakorisággal pingeli a webhelyét a világ különböző régióiból. Ha felhőalapú tárhelyet használ, előfordulhat, hogy az egyik régióban problémája van, a másikban viszont nem, ezért ezek a pingelési szolgáltatások segítenek azonosítani a bizonyos helyeken jelentkező problémákat.

Az alábbiakban csak néhány pingelési szolgáltatást sorolunk fel. Ezekkel a szolgáltatásokkal webhelye a nap 24 órájában nyomon követhető a rendelkezésre állás szempontjából, így informatikai csapata reagálni tud, ha a szerverén problémák merülnek fel. Mivel egy DDoS-támadás felemészti a sávszélességet, a pingidő túl hosszú lesz, vagy el fog állni. A szolgáltatás riasztást küld a csapatának, így az elkezdheti a kárenyhítési technikákat és a hibaelhárítást.

Logkezelő rendszerek és DDoS-támadások figyelése

A Logglyhoz hasonló megoldások megjelenítik a forgalmi statisztikákat a teljes veremben, és segítenek azonosítani, ha bármilyen anomália van, 24/7. A Loggly segítségével azonosíthatja a folyamatban lévő támadást, és riasztásokat küldhet rendszergazdáinak. A naplók használatának előnye, hogy nem csak a forgalmi tüskéket azonosíthatja, hanem azonosíthatja az érintett szervereket, a felhasználóknak visszaküldött hibákat, valamint a forgalmi tüskék pontos dátumát és időpontját is. Az elemző eszközök sokkal többet tesznek annál, hogy csak azt mondják, hogy probléma van. Megmondják az érintett szervereket is, így időt takaríthat meg a hibaelhárítással.

A naplókezelő rendszerekkel számos további előnye van, mint a többi megoldásnak. Bármilyen típusú eseményre beállíthat riasztásokat, ami sokkal rugalmasabbá teszi ezt a fajta rendszert, mintha csak a forgalomra állítana be riasztást.

A riasztásokat sokkal részletesebbé is teheti. Például egy, a tűzfalon lévő IP-n alapuló riasztás esetén számos téves riasztást fog kapni, amíg nem módosítja a riasztási konfigurációkat úgy, hogy csak a gyanús IP-ket tartalmazza. A Loggly segítségével a riasztásokat az események és a forgalmi csúcsok kombinációja alapján állíthatja be, így csak azokat az anomáliákat kapja meg, amelyeknek meg kell szakítaniuk az informatikai személyzetet, és gyorsan kell reagálniuk.

Egy megjegyzés a riasztásokkal kapcsolatban: a túl sok riasztás ellentétes hatást gyakorolhat az informatikai csapatokra. Tegyük fel például, hogy a rendszerét úgy állította be, hogy több, általában jóindulatú rendellenességre riasztást küldjön. A csapata naponta több száz riasztást kap ezek alapján a beállítások alapján. Amikor elárasztják az ártalmatlan események, az informatikusok hajlamosak figyelmen kívül hagyni az összeset, beleértve a fontosakat is. Ez nem szándékos, de ha naponta több száz riasztást kapnak, a fontosakat eltemethetik, és az eredmény az lesz, hogy az informatikusok egy kritikus kiesés során mulasztást követnek el.

Fegyverkezzen fel a DDoS ellen

A DDoS-események nehéz, de alapvetően komoly biztonsági problémát jelentenek a rendszergazdák számára. De némi automatizálással és figyelmeztetésekkel kiválthatja a megfelelő proaktív értesítéseket, amelyekkel korlátozhatja a DDoS-támadás azonosításához és leállításához szükséges időt.

Most, hogy megtanulta a ddos monitoringot és azt, hogyan állapíthatja meg, hogy támadás alatt áll-e, iratkozzon fel egy INGYENES, hitelkártya nélküli Loggly Trialra, és tekintse meg az alkalmazások teljesítményét, a rendszer viselkedését és a szokatlan tevékenységet az egész stackben. Figyelje a legfontosabb erőforrásait és mérőszámait, és szüntesse meg a problémákat, mielőtt azok hatással lennének a szerverére és a felhasználókra.

>> Regisztráljon most az ingyenes Loggly Trialra