DDoS 監視:攻撃を受けていることを知る方法

少し前に、Windows IIS と Loggly のログをチェックして DDoS 攻撃のソースを表示する方法を取り上げましたが、ネットワークが攻撃を受けていることを知るには、どうしたらよいでしょうか。 毎日、毎時間、人間がログを監視するのは効率的ではないので、自動化されたリソースに頼らざるを得ません。 DDoS 監視を自動化することで、セキュリティ チームが他の重要なタスクに集中できる帯域幅が増え、DDoS イベントの結果として異常が発生した場合でも通知を受けることができます。

DDoS 攻撃とは何か

簡単に言うと、DDoS 攻撃とは Web ホストまたはサーバーへの大量のトラフィックのことです。 十分なトラフィックがあれば、攻撃者は帯域幅とサーバー リソースを、一方(または両方)が殺到して機能しなくなるまで食い潰すことができます。 その結果、サーバーがクラッシュしたり、帯域幅が足りなくなったりして、真の顧客がウェブサービスにアクセスできなくなります。

DDoS 攻撃は、オンライン ビジネスに壊滅的な打撃を与える可能性があるため、その仕組みと迅速な緩和方法を理解することが重要です。 攻撃中は、ソースが1つではないので、1つのIPをフィルタリングして止めることはできません。 DDoS攻撃者は、ユーザーシステム(コンピュータだけでなく、組み込みシステムやIoTデバイスも含む)にソフトウェアを感染させ、世界中のユーザーシステムを制御できるようにします。 攻撃者は中央集権的なシステムを使用し、マルウェアに感染したこれらのマシンに、サイトへトラフィックを送信するように指示します。 攻撃者が自由に使えるマシンの数は、感染したマシンの数によって異なりますが、数万台になることもあります。 さらに悪いことに、DDoS マルウェアは通常非常に洗練されており、たとえば、不完全な接続要求を送信してシステム上で待機状態を引き起こし、その間に攻撃システムが新しい要求を送信できるようにするなど、サーバーにできるだけ効率的に過負荷をかける技術を採用しています。

通常は、どの程度の攻撃に耐えられるかを識別することができます。 通常のトラフィックが一日中一度に 100 の接続で、サーバーが正常に動作している場合、100 台のマシンが接続を競っても、おそらく影響はないでしょう。 しかし、DDoS攻撃では、多数の異なるIPから一度に数千の接続が発生します。 サーバーが一度に 10,000 の接続を処理できない場合、DDoS 攻撃を受ける可能性があります。

警告なしに、何百、何千ものマシン(サーバー、デスクトップ、およびモバイル デバイス)が一度にサイトにトラフィックを送信しています。 数分以内に、サイトのパフォーマンスとリソースが著しく低下し、通常のユーザーはサイトにアクセスできなくなります。

DDoS 攻撃が発生しているとき、どのように知ることができますか?

DDoS 攻撃の最も難しい点は、警告がないことです。 一部の大規模なハッカー集団は脅威を送信しますが、ほとんどの場合、攻撃者は警告をまったく出さずにサイトを攻撃するコマンドを送信します。 当初は、おそらく DDoS 攻撃とは考えず、サーバーまたはホスティングがダウンしていると考えるでしょう。 サーバーをチェックし、基本的なテストを行いますが、リソースが最大になった状態で、大量のネットワークトラフィックが表示されるだけです。 バックグラウンドで実行中のプログラムがあるかどうかを確認するかもしれませんが、目立った問題は見つかりません。

DDoS攻撃であることに気づくまでの時間と、被害を軽減するための時間の間に、数時間が経過してしまうことがあります。 これは、数時間のサービス停止と収入を意味し、実質的に収益を大きく減らすことになります。

DDoS Attack Clues

DDoS 攻撃を軽減する最も効果的な方法は、攻撃が始まったときに、それがいつ起こっているかをすぐに知ることです。 現在進行中の DDoS 攻撃が起こっていることを示すいくつかの手がかりがあります。

- あるIPアドレスがy秒間にx回のリクエストを行う

- サーバーがサービス停止により503で応答する

- pingリクエストのTTL (time to live) がタイムアウト

- 内部ソフトウェアに同じ接続を使用する場合

- サーバーが停止している。 社員が遅さの問題に気づく

- ログ分析ソリューションがトラフィックの大きなスパイクを示す

これらの兆候のほとんどは、管理者にメールやテキストを送信する通知システムを自動化するために使用することが可能です。

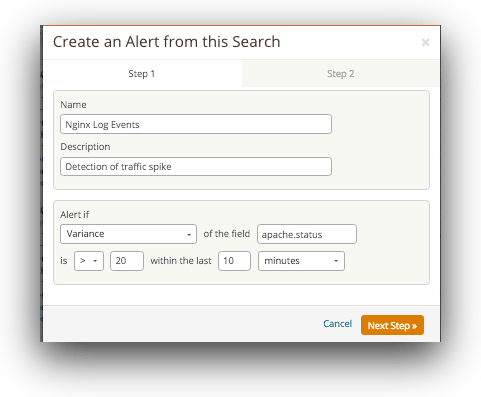

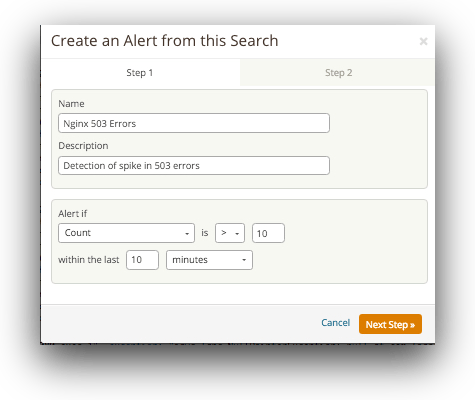

Loggly は、ログ イベントと定義されたしきい値に基づいてこのようなアラートを送信し、さらにこれらのアラートを Slack、Hipchat、または PagerDuty などのツールに送信できます。

Too Many requests for One IP

特定の IP から NULL ルートにトラフィックを送信するようにルーターを一時的にセットアップすることが可能です。 これは、基本的に攻撃用IPアドレスを空白または行き止まりに送り、サーバに影響を与えないようにするものです。 攻撃を止めようとすると、正当な IP アドレスを簡単にブロックしてしまうので、これはやや困難です。 もう 1 つの問題は、ソース IP が通常スプーフィングされているため、サーバーとソース マシンの間で接続が完了しないことです。

ファイアウォールや侵入防止・検知システムからの警告の設定は、再びいくつかの正当なボットが攻撃としてピックアップされるため、やっかいな場合があります。 構成と設定は、使用しているシステムにも依存します。

全体として、IP アドレスの範囲が小さなウィンドウであまりにも多くの接続要求を送信した場合に、警告を出すように設定したいのです。 Googlebot などは非常に高速かつ頻繁にサイトをクロールするため、特定の IP アドレスをホワイトリストに登録する必要があります。 この警告を適切に動作させるには、いくつかのボットやスクリプトを実行し、警告システムに誤検出を送信できるようにする必要があるため、いくつかの時間と調整が必要です。

Server Responds with a 503

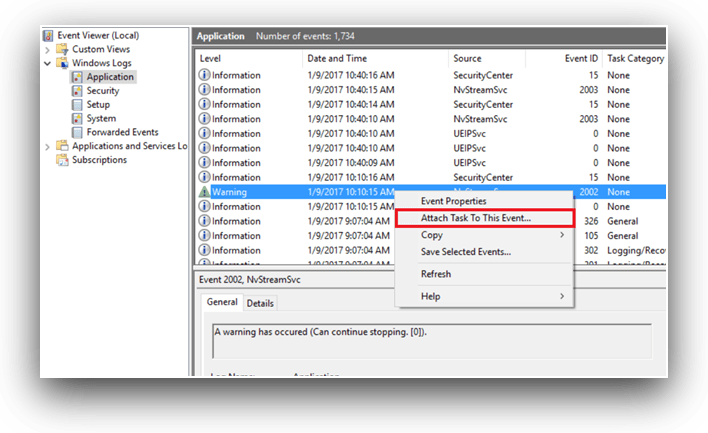

Windows では、イベント ビューアーで特定のイベントが起こったときに警告をスケジュール設定することができます。 エラー、警告、または重大な状況になる前に問題を軽減するのに役立つその他のイベントを含む、任意のタスクをイベントに添付することができます。 イベントビューアを開き、イベントを右クリックします。

すると設定画面が開き、管理者やチームにメールを送信するようにイベントを設定することができます。

複数のサーバーがある場合、Loggly を使用して同様の警告を設定するのが効率的です:

TTL Times Out

帯域と接続をテストするためにサーバーに手動で ping を実行できますが、これは致命的になる前に警告を自動化したい場合に役に立ちません。

Ping警告を自動化するために、Web上のいくつかのサービスは、世界中からあなたのサイトにPingを送信する方法を提供しています。 このサービスは、世界中のさまざまな地域から、あなたが設定した頻度でサイトに ping を送信します。 クラウドホスティングを使用している場合、ある地域で問題が発生しても、別の地域では発生しない可能性があるため、これらの Ping サービスは、特定の場所での問題を特定するのに役立ちます。 これらのサービスでは、サイトの稼働時間を24時間365日監視しているため、サーバーに問題が発生した場合、ITチームが対応することができます。 DDoS 攻撃は帯域幅を食い荒らすため、Ping の時間が長すぎたりタイムアウトになったりします。 Loggly のようなソリューションは、スタック全体のトラフィック統計を表示し、24 時間 365 日、異常があるかどうかを特定するのに役立ちます。 Logglyを使用すると、進行中の攻撃を特定し、管理者にアラートを送信することができます。 これらのログを使用する利点は、トラフィックの急増を特定できるだけでなく、影響を受けたサーバー、ユーザーに返されたエラー、トラフィックの急増が発生した正確な日時を特定できることです。 解析ツールは、単に問題があることを伝えるだけではありません。 ログ管理システムを使用すると、他のソリューションよりもいくつかの利点があります。 あらゆるタイプのイベントに対してアラートを設定できるので、このタイプのシステムは、トラフィックのみに対してアラートを設定するよりもはるかに柔軟です。 たとえば、ファイアウォールの IP に基づくアラートでは、疑わしい IP のみを含めるようにアラートの設定を調整するまで、いくつかの誤検出が発生します。 Loggly では、イベントとトラフィック スパイクの組み合わせに基づいてアラートを設定できるので、IT 担当者を中断させ、迅速に対応させるべき異常だけを取得できます。

アラートに関する注意: あまりに多くのアラートがあると、IT チームに逆効果になることがあります。 たとえば、通常は良性であるいくつかの異常についてアラートを送信するようにシステムを設定したとします。 このような設定に基づき、1日に数百のアラートが送信されます。 無害な事象が氾濫していると、IT担当者は重要な事象を含め、すべての事象を無視しがちになります。 意図的ではありませんが、1 日に何百ものアラートを受け取ると、重要なものが埋もれてしまい、結果として、重要な停電時に IT 部門が見落としをすることになります。 しかし、いくつかの自動化とアラートにより、DDoS 攻撃を特定し停止するのにかかる時間を制限する適切なプロアクティブな通知をトリガーすることができます。 主要なリソースと指標を監視し、サーバーとユーザーに影響を与える前に問題を排除します。

Loggly および SolarWinds の商標、サービスマーク、およびロゴは SolarWinds Worldwide, LLC またはその関連会社の独占所有物です。 その他の商標は各所有者の財産です

。