DDoS-monitoring: hoe weet u dat u wordt aangevallen

Een tijdje geleden hebben we besproken hoe u uw Windows IIS- en Loggly-logboeken kunt controleren om de bron van een DDoS-aanval te bekijken, maar hoe weet u wanneer uw netwerk wordt aangevallen? Het is niet efficiënt om mensen elke dag en elk uur logs te laten controleren, dus moet je vertrouwen op geautomatiseerde middelen. Geautomatiseerde DDoS-bewaking geeft uw beveiligingsteam meer bandbreedte om zich op andere belangrijke taken te concentreren en toch meldingen te krijgen als er afwijkingen optreden als gevolg van een DDoS-gebeurtenis.

- Wat is een DDoS-aanval?

- Hoe weet u wanneer een DDoS-aanval plaatsvindt?

- Aanwijzingen voor DDoS-aanvallen

- Te veel verzoeken voor één IP

- Server Reageert met een 503

- TTL Times Out

- Log Management Systemen en DDoS-aanvalmonitoring

- Arm Yourself Against DDoS

- De handelsmerken, servicemerken en logo’s van Loggly en SolarWinds zijn het exclusieve eigendom van SolarWinds Worldwide, LLC of haar dochterondernemingen. Alle andere handelsmerken zijn het eigendom van hun respectieve eigenaars.

Wat is een DDoS-aanval?

In het kort komt een DDoS-aanval neer op een stortvloed van verkeer naar uw webhost of server. Met genoeg verkeer, kan een aanvaller eten weg op uw bandbreedte en server middelen totdat een (of beide) zijn zo overspoeld dat ze niet meer kunnen functioneren. De server crasht, of er is gewoon niet genoeg bandbreedte om echte klanten toegang te geven tot uw web service. Zoals u waarschijnlijk al kunt raden, betekent dit een crash in uw service en verlies van inkomsten zolang de aanval doorgaat.

DDoS-aanvallen kunnen verwoestend zijn voor een online bedrijf, en daarom is het belangrijk om te begrijpen hoe ze werken en hoe u ze snel kunt beperken. Tijdens de aanval is er niet één bron, dus u kunt niet slechts één IP filteren om de aanval te stoppen. DDoS-aanvallers infecteren gebruikerssystemen (dat kunnen computers zijn, maar ook embedded systemen of IoT-apparaten) met software waarmee ze deze over de hele wereld kunnen besturen. De aanvaller gebruikt een gecentraliseerd systeem dat vervolgens deze met malware geïnfecteerde machines opdraagt verkeer naar de site te sturen. Het aantal machines dat de aanvaller tot zijn beschikking heeft, hangt af van het aantal geïnfecteerde machines, maar het kan in de tienduizenden lopen. Om het nog erger te maken, is DDoS-malware meestal zeer geavanceerd en maakt gebruik van technieken om uw server zo efficiënt mogelijk te overbelasten, bijvoorbeeld door onvolledige verbindingsverzoeken te verzenden die wachtstatussen op uw systeem veroorzaken, waarin het aanvallende systeem nieuwe verzoeken kan verzenden.

U kunt meestal wel bepalen hoeveel van een aanval u kunt weerstaan. Als je normale verkeer 100 verbindingen per keer is gedurende de dag en je server draait normaal, dan zullen 100 machines die om een verbinding strijden je waarschijnlijk niet treffen. Bij een DDoS-aanval gaat het echter om duizenden verbindingen van talloze verschillende IP’s tegelijk. Als uw server niet in staat is om 10.000 verbindingen tegelijk aan te kunnen, dan bent u kwetsbaar voor een DDoS-aanval.

Zonder waarschuwing, heeft u honderden of duizenden machines (servers, desktops, en zelfs mobiele apparaten) die in één keer verkeer naar uw site sturen. Binnen enkele minuten zijn de prestaties en middelen van uw site ernstig aangetast en kunnen normale gebruikers uw site niet meer bereiken.

Hoe weet u wanneer een DDoS-aanval plaatsvindt?

Het moeilijkste van een DDoS-aanval is dat er geen waarschuwingen zijn. Sommige grote hackersgroepen sturen bedreigingen, maar meestal stuurt een aanvaller het commando om uw site aan te vallen zonder enige waarschuwing.

Omdat u normaal gesproken niet op uw site surft, is het pas wanneer klanten klagen dat u eindelijk doorheeft dat er iets mis is. In eerste instantie denkt u waarschijnlijk niet dat het een DDoS-aanval is, maar eerder dat uw server of hosting down is. Je controleert je server en voert basistests uit, maar je ziet alleen een grote hoeveelheid netwerkverkeer met maximaal gebruikte bronnen. U controleert of er programma’s op de achtergrond draaien, maar u zult geen merkbare problemen vinden.

Tussen de tijd die het u kost om te beseffen dat het een DDoS-aanval is en de tijd die het kost om de schade te beperken, kunnen meerdere uren verstrijken. Dit betekent meerdere uren gemiste service en inkomsten, wat in wezen een flinke hap uit uw inkomsten neemt.

Aanwijzingen voor DDoS-aanvallen

De meest effectieve manier om een DDoS-aanval te beperken, is te weten wanneer deze plaatsvindt, direct wanneer de aanval begint. Er zijn verschillende aanwijzingen die erop wijzen dat er een DDoS-aanval gaande is:

- Een IP-adres doet x verzoeken in y seconden

- Uw server antwoordt met een 503 wegens uitval van de service

- De TTL (time to live) op een ping-verzoek loopt uit

- Als u dezelfde verbinding gebruikt voor interne software, merken medewerkers traagheidsproblemen op

- Log analyse oplossingen tonen een enorme piek in het verkeer

De meeste van deze tekenen kunnen worden gebruikt om een meldingssysteem te automatiseren dat een e-mail of sms stuurt naar uw beheerders.

Loggly kan dergelijke waarschuwingen versturen op basis van loggebeurtenissen en gedefinieerde drempelwaarden, en deze waarschuwingen zelfs verzenden naar tools als Slack, Hipchat of PagerDuty.

Te veel verzoeken voor één IP

U kunt de router tijdelijk zo instellen dat verkeer vanaf specifieke IP’s naar NULL-routes wordt gestuurd. Dit stuurt in wezen de aanvallende IP adressen naar een leegte of doodlopende weg, zodat het je servers niet kan beïnvloeden. Dit is enigszins moeilijk, omdat je gemakkelijk een legitiem IP adres kunt blokkeren terwijl je de aanval probeert te stoppen. Een ander probleem is dat het bron IP meestal wordt gespoofed, zodat de verbinding tussen uw server en de bronmachine nooit wordt voltooid.

Het instellen van waarschuwingen vanuit de firewall of het intrusion prevention of detection systeem kan lastig zijn, omdat ook hier weer sommige legitieme bots zullen worden opgepikt als een aanval. De configuratie en instellingen hangen ook af van het systeem dat je hebt.

In het algemeen wil je een waarschuwing instellen die afgaat als een reeks IP adressen te veel verbindingsverzoeken verstuurt over een klein tijdsvenster. Je zult waarschijnlijk bepaalde IP adressen moeten whitelisten, omdat degenen zoals Googlebot je site zeer snel en frequent zullen crawlen. Het zal wat tijd en tweaken vergen voordat je deze alert goed werkend krijgt, omdat je terecht wilt dat sommige bots en scripts draaien die een vals-positief naar je alert systeem kunnen sturen.

Server Reageert met een 503

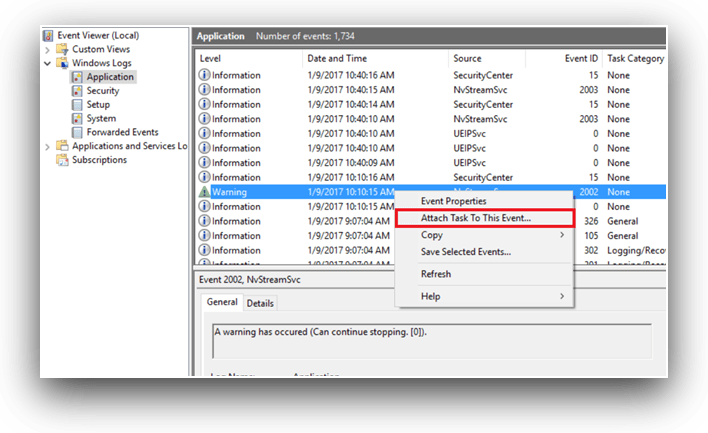

In Windows, kun je alerts plannen wanneer een specifieke gebeurtenis plaatsvindt in Event Viewer. U kunt elke taak aan een gebeurtenis koppelen, inclusief fouten, waarschuwingen of elke andere gebeurtenis die u kan helpen een probleem te beperken voordat het een kritieke situatie wordt.

Om een taak aan een 503-gebeurtenis te koppelen, moet u eerst de gebeurtenis in Event Viewer vinden. Open Event Viewer en klik met de rechtermuisknop op de gebeurtenis.

Hiermee opent u een configuratiescherm waarin u de gebeurtenis kunt configureren om een e-mail te sturen naar een beheerder of naar een team van mensen.

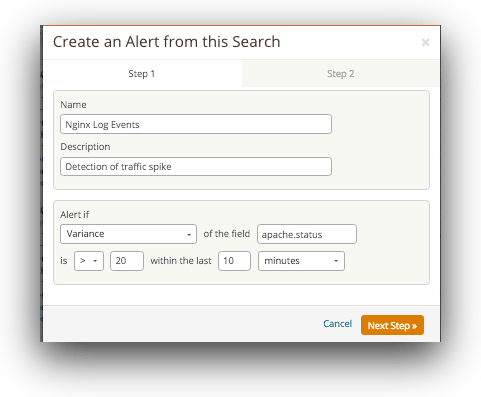

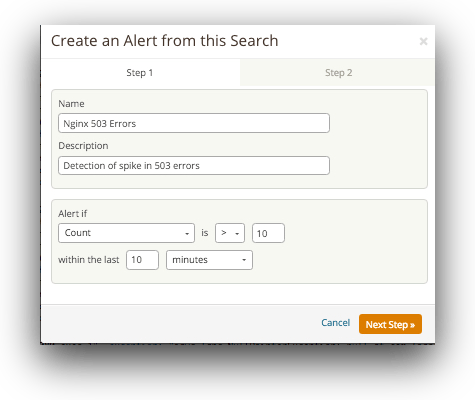

Als u meerdere servers hebt, is het efficiënt om een soortgelijke waarschuwing in te stellen met Loggly:

TTL Times Out

U kunt uw servers handmatig pingen om de bandbreedte en verbinding te testen, maar dit helpt niet als u een waarschuwing wilt automatiseren voordat het kritiek is. Als je de server aan het pingen bent, dan weet je al dat er iets mis is.

Om te helpen bij het automatiseren van ping waarschuwingen, bieden verschillende diensten op het web een manier om je site te pingen vanuit de hele wereld. De service pingt uw site vanuit verschillende regio’s over de hele wereld met een frequentie die u configureert. Als u cloudhosting hebt, kunt u een probleem hebben in de ene regio, maar niet in de andere, dus deze ping-diensten helpen u problemen op bepaalde locaties te identificeren.

Een paar ping-diensten worden hier vermeld. Met deze diensten wordt uw site 24/7 gecontroleerd op uptime, zodat uw IT-team kan reageren als uw server problemen ondervindt. Omdat een DDoS-aanval uw bandbreedte opeet, zal de ping-tijd te lang zijn of uitvallen. De service stuurt een waarschuwing naar uw team, zodat zij kunnen beginnen met mitigatietechnieken en het probleem kunnen oplossen.

Log Management Systemen en DDoS-aanvalmonitoring

Oplossingen zoals Loggly tonen uw verkeersstatistieken over uw gehele stack en helpen u 24/7 te identificeren of er anomalieën zijn. Met Loggly kunt u een aan de gang zijnde aanval identificeren en waarschuwingen naar uw beheerders sturen. Het voordeel van het gebruik van deze logs is dat u niet alleen pieken in het verkeer kunt identificeren, maar ook de getroffen servers, de fouten die aan uw gebruikers worden geretourneerd en de exacte datum en tijd waarop de pieken in het verkeer zich voordeden. Analyse-instrumenten doen veel meer dan u alleen vertellen dat er een probleem is. Ze vertellen u ook welke servers zijn getroffen om u troubleshooting tijd te besparen.

Met log management systemen, heb je een aantal meer voordelen dan de andere oplossingen. U kunt waarschuwingen instellen voor elk type gebeurtenis, waardoor dit type systeem veel flexibeler is dan het instellen van een waarschuwing voor alleen verkeer.

U kunt uw waarschuwingen ook veel granulairder maken. Bijvoorbeeld, met een waarschuwing op basis van een IP bij uw firewall, krijgt u een aantal valse positieven totdat u uw waarschuwing configuraties tweaken om alleen verdachte IP’s op te nemen. Met Loggly kunt u uw waarschuwingen instellen op basis van een combinatie van gebeurtenissen en verkeerspieken, zodat u alleen die afwijkingen krijgt die IT-personeel moeten storen en hen snel moeten laten reageren.

Een opmerking over waarschuwingen: te veel van hen kunnen een averechts effect hebben op IT-teams. Stel bijvoorbeeld dat u uw systeem zo hebt ingesteld dat het waarschuwingen verstuurt over verschillende anomalieën die meestal goedaardig zijn. Uw team krijgt honderden alerts per dag op basis van deze configuraties. Wanneer ze overspoeld worden met onschuldige gebeurtenissen, hebben IT-medewerkers de neiging om ze allemaal te negeren, ook de belangrijke. Het is niet opzettelijk, maar bij het ontvangen van honderden alerts per dag, kunnen de belangrijke worden begraven en het resultaat is dat IT een onoplettendheid heeft tijdens een kritieke uitval.

Arm Yourself Against DDoS

DDoS-events zijn moeilijk, maar in wezen een grote beveiligingskwestie voor beheerders. Maar met wat automatisering en waarschuwingen kunt u de juiste proactieve meldingen activeren die de tijd beperken die nodig is om een DDoS-aanval te identificeren en te stoppen.

Nu u ddos-monitoring hebt geleerd en hoe u kunt zien of u wordt aangevallen, kunt u zich aanmelden voor een GRATIS Loggly-proefversie zonder creditcard en de prestaties van apps, systeemgedrag en ongebruikelijke activiteit in de hele stack bekijken. Bewaak uw belangrijkste bronnen en meetgegevens en elimineer problemen voordat ze uw server en gebruikers beïnvloeden.

>> Meld u nu aan voor een gratis proefversie van Loggly