Monitorowanie DDoS: skąd wiadomo, że jesteś atakowany

Jakiś czas temu opisaliśmy, jak można sprawdzić logi Windows IIS i Loggly, aby zobaczyć źródło ataku DDoS, ale skąd wiadomo, kiedy sieć jest atakowana? Monitorowanie dzienników przez ludzi codziennie i co godzinę jest nieefektywne, dlatego należy polegać na zautomatyzowanych zasobach. Zautomatyzowane monitorowanie DDoS daje Twojemu zespołowi ds. bezpieczeństwa więcej przepustowości, aby mógł skupić się na innych ważnych zadaniach i nadal otrzymywać powiadomienia w przypadku wystąpienia anomalii w wyniku zdarzenia DDoS.

- Co to jest atak DDoS?

- Skąd wiadomo, że atak DDoS ma miejsce?

- Klucze ataku DDoS

- Too Many Requests for One IP

- Server Responds with a 503

- TTL Times Out

- Systemy zarządzania logami i monitorowanie ataków DDoS

- Arm Yourself Against DDoS

- Znaki towarowe Loggly i SolarWinds, znaki usługowe i logo są wyłączną własnością SolarWinds Worldwide, LLC lub jej spółek zależnych. Wszystkie inne znaki towarowe są własnością ich odpowiednich właścicieli.

Co to jest atak DDoS?

W skrócie, atak DDoS to zalew ruchu do Twojego hosta internetowego lub serwera. Przy wystarczającym ruchu, napastnik może zjeść z dala od przepustowości i zasobów serwera, aż jeden (lub oba) są tak zalane, że nie mogą już działać. Serwer zawiesza się, lub po prostu nie ma wystarczającej przepustowości, aby umożliwić prawdziwym klientom dostęp do Twojej usługi internetowej. Jak zapewne się domyślasz, oznacza to awarię Twojego serwisu i utratę przychodów tak długo, jak długo trwa atak.

Ataki DDoS mogą być niszczycielskie dla biznesu online, dlatego tak ważne jest zrozumienie, jak one działają i jak je szybko złagodzić. Podczas ataku nie ma jednego źródła, więc nie można po prostu filtrować jednego IP, aby go powstrzymać. Napastnicy DDoS infekują systemy użytkowników (co może oznaczać komputery, ale także systemy wbudowane lub urządzenia IoT) oprogramowaniem, które pozwala im kontrolować je na całym świecie. Atakujący używa scentralizowanego systemu, który następnie nakazuje tym zainfekowanym złośliwym oprogramowaniem maszynom wysyłać ruch do witryny. Liczba maszyn, którymi dysponuje atakujący, zależy od liczby zainfekowanych maszyn, ale może sięgać dziesiątek tysięcy. Co gorsza, złośliwe oprogramowanie DDoS jest zazwyczaj bardzo wyrafinowane i stosuje techniki mające na celu jak najskuteczniejsze przeciążenie Twojego serwera, na przykład wysyłając niekompletne żądania połączenia, które powodują stany oczekiwania w Twoim systemie, podczas których atakujący system może wysyłać nowe żądania.

Zazwyczaj możesz określić, jak duży atak możesz wytrzymać. Jeśli Twój normalny ruch wynosi 100 połączeń na raz w ciągu dnia, a Twój serwer działa normalnie, to 100 maszyn walczących o połączenie prawdopodobnie nie będzie miało na Ciebie wpływu. Jednak w przypadku ataku DDoS będą to tysiące połączeń z wielu różnych adresów IP w jednym czasie. Jeśli Twój serwer nie może obsłużyć 10 000 połączeń na raz, to możesz być podatny na atak DDoS.

Bez ostrzeżenia, masz setki lub tysiące maszyn (serwerów, komputerów stacjonarnych, a nawet urządzeń mobilnych) wysyłających ruch do Twojej witryny jednocześnie. W ciągu kilku minut wydajność i zasoby witryny są poważnie ograniczone, a zwykli użytkownicy nie mogą uzyskać dostępu do witryny.

Skąd wiadomo, że atak DDoS ma miejsce?

Najtrudniejszą częścią ataku DDoS jest to, że nie ma żadnych ostrzeżeń. Niektóre duże grupy hakerów będą wysyłać groźby, ale w większości przypadków atakujący wysyła polecenie ataku na Twoją witrynę bez żadnych ostrzeżeń.

Ponieważ normalnie nie przeglądasz swojej witryny, dopiero gdy klienci się skarżą, zdajesz sobie sprawę, że coś jest nie tak. Początkowo prawdopodobnie nie myślisz, że to atak DDoS, ale zamiast tego sądzisz, że Twój serwer lub hosting nie działa. Sprawdzasz swój serwer i wykonujesz podstawowe testy, ale widzisz tylko duży ruch sieciowy i maksymalnie obciążone zasoby. Możesz sprawdzić, czy jakieś programy są uruchomione w tle, ale nie znajdziesz żadnych zauważalnych problemów.

Pomiędzy czasem potrzebnym na uświadomienie sobie, że to atak DDoS, a czasem potrzebnym na złagodzenie szkód, może minąć kilka godzin. Oznacza to kilka godzin niewykorzystanych usług i dochodów, co w zasadzie oznacza poważne ograniczenie Twoich przychodów.

Klucze ataku DDoS

Najskuteczniejszym sposobem złagodzenia ataku DDoS jest zorientowanie się, kiedy ma on miejsce, natychmiast po rozpoczęciu ataku. Istnieje kilka wskazówek świadczących o trwającym ataku DDoS:

- Adres IP wykonuje x żądań w ciągu y sekund

- Twój serwer odpowiada komunikatem 503 z powodu przerw w świadczeniu usług

- Czas życia TTL (time to live) na żądaniu ping dobiega końca

- Jeśli używasz tego samego połączenia dla oprogramowania wewnętrznego, pracownicy zauważają problemy z powolnością

- Rozwiązania do analizy logów pokazują ogromny skok ruchu

Większość z tych znaków można wykorzystać do zautomatyzowania systemu powiadomień, który wysyła e-mail lub tekst do administratorów.

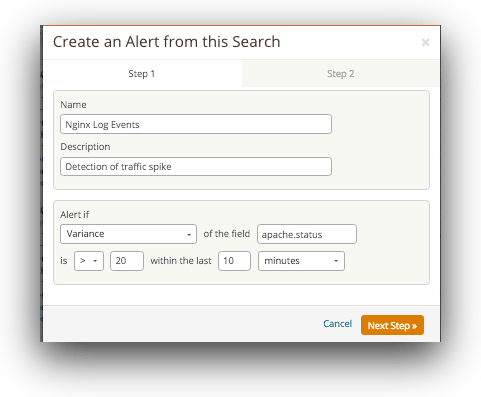

Loggly może wysyłać takie alerty na podstawie zdarzeń dziennika i zdefiniowanych progów, a nawet wysyłać te alerty do narzędzi takich jak Slack, Hipchat lub PagerDuty.

Too Many Requests for One IP

Możesz tymczasowo skonfigurować router, aby wysyłał ruch do tras NULL z określonych IP. To zasadniczo wysyła atakujące adresy IP do pustki lub martwego końca, tak, że nie może wpływać na serwery. Jest to nieco trudne, ponieważ można łatwo zablokować legalny adres IP, jak próbować zatrzymać atak. Innym problemem jest to, że źródłowy adres IP jest zwykle spoofed, więc połączenie nigdy nie jest zakończone między serwerem a maszyną źródłową.

Ustawianie alarmów z zapory lub systemu zapobiegania włamaniom lub wykrywania może być trudne, ponieważ ponownie niektóre legalne boty zostaną odebrane jako atak. Konfiguracja i ustawienia zależą również od systemu, który posiadasz.

Ogółem, chcesz ustawić alert, aby wyjść, jeśli zakres adresów IP wysyła zbyt wiele żądań połączenia w małym oknie czasu. Prawdopodobnie będziesz potrzebować białej listy niektórych adresów IP, ponieważ te, takie jak Googlebot, będą indeksować twoją witrynę w bardzo szybkim i częstym tempie. To zajmie trochę czasu i dostosowanie zanim dostaniesz ten alert do pracy poprawnie, ponieważ będziesz chciał, aby niektóre boty i skrypty uruchomić, które mogłyby wysłać fałszywy pozytyw do systemu alertów.

Server Responds with a 503

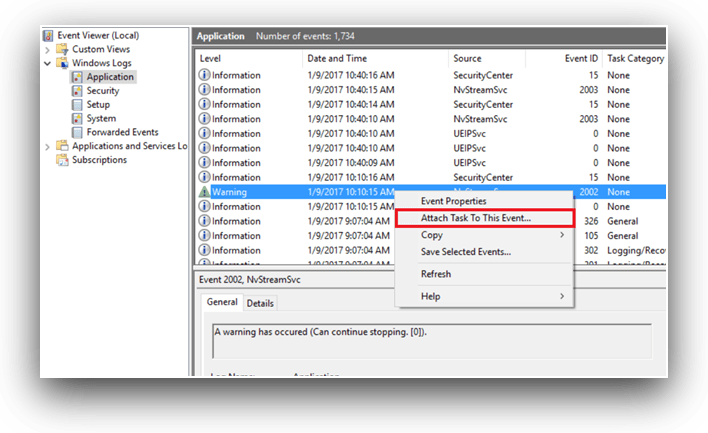

W systemie Windows, można zaplanować alerty, gdy określone zdarzenie dzieje się w Podgląd zdarzeń. Możesz dołączyć dowolne zadanie do zdarzenia, w tym błędy, ostrzeżenia lub inne zdarzenia, które mogą pomóc w złagodzeniu problemu, zanim stanie się on sytuacją krytyczną.

Aby dołączyć zadanie do zdarzenia 503, musisz najpierw znaleźć to zdarzenie w Podglądzie zdarzeń. Otwórz Podgląd zdarzeń i kliknij prawym przyciskiem myszy zdarzenie.

Otworzy to ekran konfiguracji, na którym możesz skonfigurować zdarzenie, aby wysłać wiadomość e-mail do administratora lub zespołu osób.

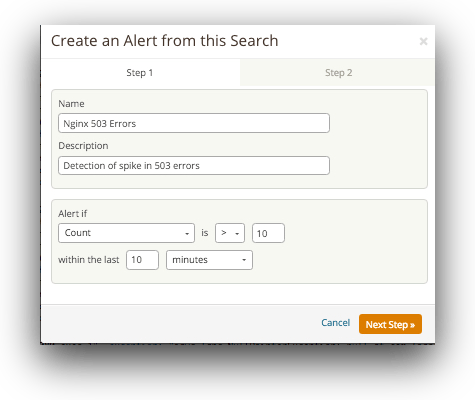

Jeśli masz wiele serwerów, można skonfigurować podobny alert za pomocą Loggly:

TTL Times Out

Możesz ręcznie pingować swoje serwery, aby przetestować przepustowość i połączenie, ale to nie pomaga, gdy chcesz zautomatyzować alarm, zanim stanie się krytyczny. Jeśli pingujesz serwer, to już wiesz, że coś jest nie tak.

Aby pomóc zautomatyzować alerty ping, kilka usług w sieci oferuje sposób na pingowanie witryny z całego świata. Usługa pinguje twoją witrynę z różnych regionów na całym świecie z częstotliwością, którą konfigurujesz. Jeśli masz hosting w chmurze, możesz mieć problem w jednym regionie, ale nie w innym, więc te usługi ping pomogą Ci zidentyfikować problemy w niektórych miejscach.

Tylko kilka usług ping są wymienione tutaj. Dzięki tym usługom, Twoja witryna jest monitorowana 24/7 pod kątem czasu pracy, więc Twój zespół IT może zareagować, jeśli serwer doświadcza problemów. Ponieważ atak DDoS zżera Twoją przepustowość, czas pingowania będzie zbyt długi lub się skończy. Usługa wysyła alert do Twojego zespołu, dzięki czemu mogą oni rozpocząć techniki łagodzenia i rozwiązywania problemu.

Systemy zarządzania logami i monitorowanie ataków DDoS

Rozwiązania takie jak Loggly wyświetlają statystyki ruchu w całym stosie i pomagają zidentyfikować wszelkie anomalie 24/7. Używając Loggly, możesz zidentyfikować trwający atak i wysłać alerty do swoich administratorów. Zaletą korzystania z tych dzienników jest to, że można nie tylko zidentyfikować skoki ruchu, ale można zidentyfikować dotknięte serwery, błędy zwracane użytkownikom oraz dokładną datę i godzinę wystąpienia skoków ruchu. Narzędzia analizujące robią o wiele więcej niż tylko informują o wystąpieniu problemu. Mówią również, które serwery zostały dotknięte problemem, aby zaoszczędzić czas na rozwiązywaniu problemów.

Z systemami zarządzania logami, masz kilka dodatkowych korzyści niż inne rozwiązania. Możesz ustawić alerty dla każdego typu zdarzenia, co czyni ten typ systemu znacznie bardziej elastycznym niż ustawienie alertu tylko dla ruchu.

Możesz także uczynić swoje alerty znacznie bardziej granularnymi. Na przykład, z alertem opartym na IP na firewallu, otrzymasz kilka fałszywych pozytywów, dopóki nie dostosujesz konfiguracji alertów tak, aby zawierały tylko podejrzane IP. Z Loggly, możesz ustawić swoje alerty w oparciu o kombinację zdarzeń i skoków ruchu, tak, że dostajesz tylko te anomalie, które powinny przerwać personel IT i mieć ich szybką reakcję.

Uwaga na temat alertów: zbyt wiele z nich może mieć odwrotny efekt na zespoły IT. Na przykład, załóżmy, że masz system skonfigurowany do wysyłania alertów o kilku anomaliach, które zazwyczaj są łagodne. Na podstawie tych konfiguracji Twój zespół otrzymuje setki alertów dziennie. Zalewani nieszkodliwymi zdarzeniami, informatycy mają tendencję do ignorowania ich wszystkich, łącznie z tymi ważnymi. Nie jest to zamierzone, ale gdy otrzymuje się setki alertów dziennie, te ważne mogą zostać zasypane, a w rezultacie dział IT ma przeoczenie podczas krytycznego przestoju.

Arm Yourself Against DDoS

Zdarzenia DDoS są trudne, ale zasadniczo stanowią poważny problem bezpieczeństwa dla administratorów. Ale dzięki pewnej automatyzacji i alertom można uruchomić odpowiednie proaktywne powiadomienia, które ograniczają czas potrzebny na zidentyfikowanie i powstrzymanie ataku DDoS.

Teraz, gdy dowiedziałeś się, jak monitorować ddos i jak stwierdzić, czy jesteś atakowany, zarejestruj się na BEZPŁATNĄ, niewymagającą karty kredytowej wersję próbną Loggly i przejrzyj wydajność aplikacji, zachowanie systemu i nietypową aktywność w całym stosie. Monitoruj kluczowe zasoby i wskaźniki oraz eliminuj problemy, zanim wpłyną one na Twój serwer i użytkowników.

>>Zarejestruj się teraz, aby uzyskać bezpłatną wersję próbną Loggly

Znaki towarowe Loggly i SolarWinds, znaki usługowe i logo są wyłączną własnością SolarWinds Worldwide, LLC lub jej spółek zależnych. Wszystkie inne znaki towarowe są własnością ich odpowiednich właścicieli.

.