Der ultimative Leitfaden zum Angler-Exploit-Kit für Nicht-Techniker [Aktualisiert]

In letzter Zeit wurde viel über das Angler-Exploit-Kit geredet, aber für die meisten Menschen sind die Warnungen uninteressant. Und daran sind sie definitiv nicht schuld.

Nicht jeder hat die Zeit, „Angler Exploit Kit“ zu googeln und 4-5 Artikel zu lesen, um zu verstehen, worum es geht. Und die Tatsache, dass die meisten Artikel zu diesem Thema technische Analysen sind, hilft auch nicht wirklich weiter.

Deshalb haben wir uns vorgenommen, den ultimativen Leitfaden zum Angler-Exploit-Kit für technisch nicht versierte Menschen zu erstellen, einen Artikel, der die Grundlagen erklärt:

- Was Exploit-Kits sind

- Warum Angler unter den Exploit-Kits hervorsticht

- Seine wichtigsten Fähigkeiten

- Wie sich Angler verbreitet

- Was Ihr Antivirusprogramm tun kann über Angler

- Neue Entwicklungen in der Aktivität von Angler

- Wie Sie Ihr System vor Angler schützen können

- Eine Liste mit technischen Analysen für diejenigen, die tiefer in das Thema eintauchen möchten.

Aber warum muss ich das alles wissen?

Gerechte Frage. Die Antwort ist ganz einfach: Weil auch Sie ein Ziel sind.

Wie Sie sehen werden, müssen Sie nicht reich, berühmt, in der Politik oder im Sport sein, um Opfer von Internetkriminalität zu werden. Alles, was Sie tun müssen, ist, einen Internetanschluss zu haben und ihn zu nutzen. Mehr ist leider nicht nötig.

Aber das bedeutet nicht, dass Sie wehrlos sind. Au contraire, die Tatsache, dass Sie dies lesen, macht Sie bereits schlauer und aufmerksamer, als die Cyberkriminellen es von Ihnen erwarten. Also scrollen Sie weiter und bereiten Sie ihnen eine unerwartete Überraschung.

- Was ist ein Exploit-Kit?

- Beispiel:

- Warum sticht Angler unter den Exploit-Kits hervor?

- Die wichtigsten Fähigkeiten des Angler-Exploit-Kits

- Es kann leicht von Angreifern verwendet werden, denen es an tiefem technischen Wissen mangelt.

- Es wird in cyberkriminellen Kreisen verkauft und ist für jedermann erhältlich.

- Es kann so programmiert werden, dass es eine große Anzahl von Aktionen ausführt.

- Es konzentriert sich auf Schwachstellen in veralteter Software.

- Es integriert neue Schwachstellen schnell!

- In jeder Phase der Infektion versucht er, sich der Erkennung zu entziehen.

- Es kann „unsichtbare“ Malware-Infektionen auslösen.

- Seine Verbreitungstaktik macht es schwer zu blockieren.

- Die Angreifer nutzen gehackte Zugangsdaten aus Datenschutzverletzungen, um sich weiter zu verbreiten.

- Sie verwenden glaubwürdige, gut aufgebaute Landing Pages, um den Exploit zu verbreiten.

- Sie ist dafür bekannt, ein effektiver Vektor für Malware-Infektionen zu sein.

- Wie verbreitet sich Angler?

- Kann mich ein Antivirenprogramm vor Angler schützen?

- Recent developments

- Wie kann ich mein System vor Angler schützen?

- Sichern Sie Ihren Browser

- Der ultimative Leitfaden für sicheres Surfen im Internet: Chrome, Firefox und Internet Explorer

- Halten Sie Ihre Software auf dem neuesten Stand

- 8 anfällige Software-Apps, die Ihren Computer Cyberangriffen aussetzen

- Verwenden Sie Antivirus

- Was ist das beste Antivirus für meinen PC? Ein Schritt-für-Schritt-Recherche-Leitfaden

- Schützen Sie Ihr System mit den richtigen Tools vor Ransomware

- Ist Antivirus tot? Meet The NextGen Anti-Hacking Tools

- Sichern Sie Ihre Daten

- Wie Sie Ihren Computer sichern – die besten Ratschläge an einem Ort

- Technische Analyse: Sehen Sie sich das Angler-Exploit-Kit genauer an

- Abschluss

Was ist ein Exploit-Kit?

Fangen wir mit den Grundlagen an.

Es ist im Grunde ein Stück Code, das für bösartige Zwecke entwickelt wurde. Es öffnet einen Kanal, über den Cyberkriminelle mit Ihrem System kommunizieren und es mit Codes füttern können, die verschiedene Arten von Befehlen enthalten.

Wie Sie sehen werden, sind Exploit-Kits ein großes Geschäft in der Welt der Cyberkriminellen. Hier ist, wo alles begann:

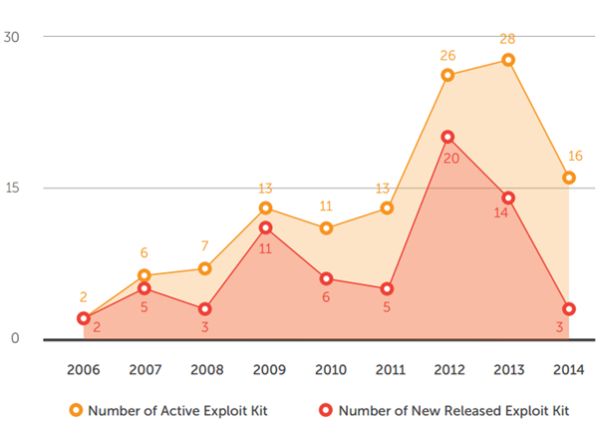

Der erste aufgezeichnete Exploit-Kit-Angriff konnte im Jahr 2006 zurückverfolgt werden, bei dem das WebAttacker-Kit verwendet wurde.

Dies war das erste Exploit-Kit, das auf dem russischen Untergrundmarkt gefunden wurde. Es wurde mit technischer Unterstützung geliefert und für 20 US-Dollar verkauft.

Quelle: Evolution of Exploit Kits by Trend Micro

Das Exploit-Kit wird vom Angreifer so entwickelt, dass es mindestens drei Hauptaktionen durchführt:

- Scannen des Systems auf Schwachstellen

- Ausnutzen der entdeckten Schwachstellen durch Herunterladen von Schadcode in das System

- Ausführen von Schadcode auf dem System, was im Grunde bedeutet, dass es Malware auf dem Gerät installieren kann.

Das Exploit-Kit zielt in der Regel auf Browser oder andere Programme ab, die eine Website über einen Ihrer Browser aufrufen kann (Adobe Reader, Java Runtime Environment, Adobe Flash Player usw.).

Exploit-Kits enthalten eine Reihe von Befehlen, die ein System zu einem abnormalen Verhalten veranlassen können. Sie können verwendet werden, um die Aktivität von Software, Hardware und allem anderen, was elektronisch ist, zu stören.

Aber denken Sie daran: Das bedeutet nicht, dass Sie, wenn Ihr System infiziert ist, selbst herausfinden können, dass dies geschieht.

Wenn wir diese Infektionen mit bloßem Auge sehen könnten, wäre es viel einfacher, sie zu stoppen. Aber das Schiff ist irgendwann in den 90er Jahren abgefahren und es ist nicht mehr so einfach.

Beispiel:

Sie klicken auf ein Google-Suchergebnis und suchen nach weiteren Informationen über eine GoPro-Kamera. Sie landen auf einem Blog, der einen Testbericht anbietet, also stöbern Sie dort herum, schließen ihn aber anschließend wieder.

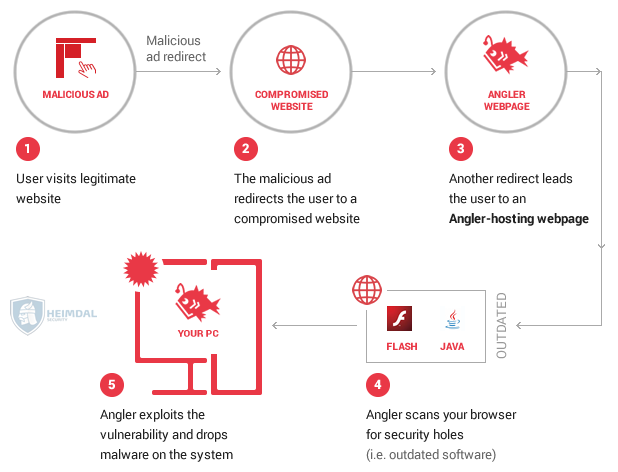

Während Sie auf der Website sind, sehen Sie, wie eine Infektion in weniger als einer Sekunde passieren kann:

- Die Angreifer leiten Ihren Browser auf eine bösartige Website um, auf der sich ein Exploit-Kit befindet (dies wird als Drive-by-Attacke bezeichnet)

- Das Exploit-Kit scannt dann Ihren Browser, um festzustellen, ob es Sicherheitslücken gibt

- Sie haben möglicherweise nicht die neuesten Java-Updates installiert (nicken Sie ruhig, wenn Sie sie auch hassen – Sie sind nicht allein)

- Da das Java-Plugin in Ihrem Browser anfällig ist, kann das Exploit-Kit durch die Sicherheitslücke in Ihr System eindringen

- Hier kann das Exploit-Kit die Nutzlast ablegen, d.h. den Teil der Malware, der die bösartige Aktion ausführt

- Die Nutzlast führt dann das aus, wofür sie programmiert wurde: Er sammelt Ihre Finanzdaten (Kreditkartendaten, Online-Banking-Passwörter und -Benutzernamen usw.), verschlüsselt Ihre Daten und fordert Lösegeld oder andere Aktionen, die wir Ihnen weiter unten vorstellen werden.

Kurz gesagt: So nutzen Cyberkriminelle die Sicherheitslücken in Ihrem System aus, um einzudringen und ihre Angriffe auszuführen. Sie benötigen keinerlei Eingaben von Ihnen als Benutzer, und der gesamte Vorgang ist unsichtbar. Aber das ist natürlich noch nicht alles.

Sie haben vielleicht bemerkt, dass ich nirgendwo in diesem Prozess erwähnt habe, dass der Antivirenschutz aktiv ist. Dafür gibt es 2 Gründe:

- Leider hat nicht jeder ein Antivirenprogramm installiert, was diese Benutzer zu wandelnden Zielen macht

- Die am häufigsten verwendeten Exploit-Kits sind so ausgeklügelt, dass sie es schaffen, von Antivirenprodukten nicht erkannt zu werden. Lesen Sie weiter, um herauszufinden, warum.

Es gibt bestimmte Exploit-Kits, die für ihre Fähigkeiten berüchtigt geworden sind. Deshalb werden sie verwendet, um einige der raffiniertesten Formen von Malware zu verbreiten.

Was diese Exploit-Kits anrichten können, wird Sie dazu veranlassen, einige grundlegende Online-Sicherheitsregeln zu befolgen, die wir am Ende dieses Artikels für Sie vorbereitet haben. Sehen Sie sich nur den Anstieg neuer Exploit-Kits in den letzten Jahren an!

Quelle: Evolution of Exploit Kits by Trend Micro

Warum sticht Angler unter den Exploit-Kits hervor?

Erstmals im Jahr 2013 identifiziert, ist Angler eines der berüchtigtsten Exploit-Kits, die für Cyberangriffe verwendet werden. In seiner kurzen Geschichte hat Angler aufgrund seiner besonderen Eigenschaften an Zugkraft gewonnen. Es hat Ransomware verbreitet, war in Malvertising und sogar in Hacktivismus-Kampagnen involviert.

Im Jahr 2014 war es laut dem Trustwave Global Security Report 2015 das am zweithäufigsten verwendete Exploit-Kit. Es war für 17 % der Infektionen verantwortlich, während Nuclear, das am häufigsten verwendete Exploit-Kit, 23 % der Infektionen verursachte.

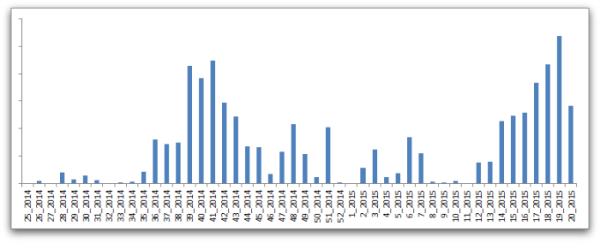

Seit März 2015 ist Angler noch aktiver geworden. Unser Team bei Heimdal Security sowie viele andere Forscher haben das Exploit-Kit in ihren Analysen beobachtet.

Quelle: Sophos’s „A closer look at the Angler exploit kit“

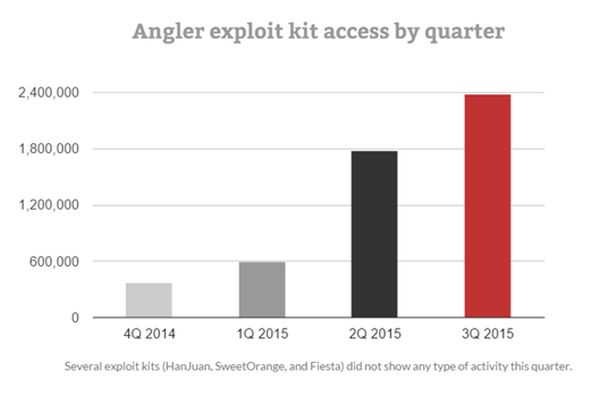

Außerdem machte Angler laut dem Midyear Security Report von Cisco im Jahr 2015 40 % der Nutzerpenetration bei den bisher beobachteten Cyberattacken aus.

Wie man deutlich sehen kann, dominiert Angler derzeit den Exploit-Kit-Markt und war in den vergangenen Monaten besonders aktiv.

Quelle: Trend Micro, „Hazards Ahead: Current Vulnerabilities Prelude Impending Attacks“

Aber diese Angler-Exploit-Kit-Statistiken allein geben nicht das ganze Bild wieder. Wichtig ist eine Reihe von Faktoren, die dazu geführt haben, dass Angler eine so weite Verbreitung und hohe Nutzung erreicht hat. Nachrichten über Angler verbreiten sich in der Cybersicherheits-Community wie ein Lauffeuer, weil dieses Exploit-Kit so viel kann.

Angler ist weiterhin führend auf dem Markt für Exploit-Kits, was die allgemeine Raffinesse und Effektivität angeht.

Die wichtigsten Fähigkeiten des Angler-Exploit-Kits

Es gibt viele Gründe, warum Angler in der Gunst der Cyber-Kriminellen so hoch steht. Wir haben versucht, einige von ihnen hier zusammenzutragen, ohne dabei zu sehr ins technische Detail zu gehen. Wer tiefer in die Materie eintauchen möchte, findet am Ende des Artikels eine Liste mit technischen Analysen.

Das berüchtigte Angler-Exploit-Kit kann also Folgendes:

Es kann leicht von Angreifern verwendet werden, denen es an tiefem technischen Wissen mangelt.

Angreifer, die keine IT- oder Sicherheitsexperten sind, können das Exploit-Kit online erwerben. Sie müssen nicht wissen, wie sie das Kit selbst erstellen können, und können dennoch von den Vorteilen des Kits profitieren.

Manchmal verfügen Exploit-Kits wie Angler sogar über eine benutzerfreundliche Schnittstelle. So kann der Angreifer die Entwicklung der Malware-Kampagne verfolgen und die Einstellungen anpassen, um effektivere Ergebnisse zu erzielen.

Ich wette, Sie hätten nicht gedacht, dass es so einfach ist…

Es wird in cyberkriminellen Kreisen verkauft und ist für jedermann erhältlich.

Cybercrime-as-a-Service ist nicht neu, und wir sprechen schon eine Weile darüber. Exploit-Kits wie Angler werden in cyberkriminellen Kreisen zu einem guten Preis verkauft. Sophos spekuliert, dass es sogar ein „Pay-per-Install“-Bezahlungsmodell geben könnte, bei dem Angreifer von den Angler-Erstellern nur für erfolgreiche Malware-Infektionen zur Kasse gebeten werden.

Um das Exploit-Kit noch attraktiver zu machen, laden seine Ersteller es sogar mit Schwachstellen vor, so dass es sofort eingesetzt werden kann.

Es kann so programmiert werden, dass es eine große Anzahl von Aktionen ausführt.

Angler ist ein sehr vielseitiges Exploit-Kit. Cyberkriminelle können das Kit anweisen:

- Malware zu installieren (Finanzsoftware – Tinba, Vawtrak, Ransomware – CryptoWall, Teslacrypt, Torrentlocker)

- vertrauliche Daten (Benutzernamen, Passwörter, Kartendaten usw.) zu sammeln und auf die von ihnen kontrollierten Server hochzuladen

- oder das infizierte System in ein Botnetz einzubinden (eine „Zombie-Armee“ von Computern, die für weitere Angriffe genutzt wird).

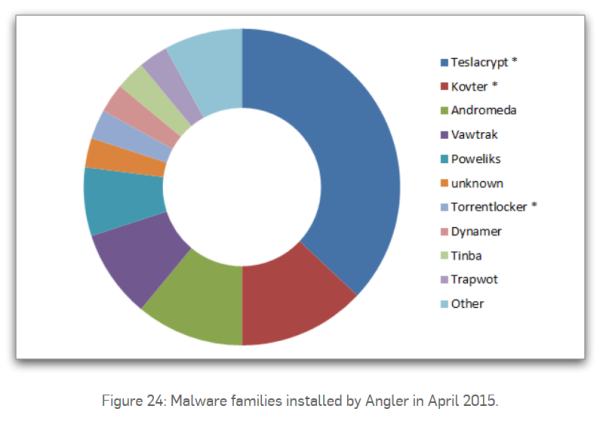

Das sind zum Beispiel die Arten von Malware, die Angler im April 2015 über Drive-by-Angriffe auf anfälligen Systemen installiert hat:

Quelle: Sophos, „A closer look at the Angler exploit kit“

Es konzentriert sich auf Schwachstellen in veralteter Software.

Dieser Faktor allein ist ein großer Grund, warum Angler so erfolgreich Malware auf den PCs der Nutzer installiert.

Wie oft haben Sie schon ein Update einer Ihrer Apps oder Ihres Betriebssystems ignoriert?

Wir haben es alle getan. Millionen von Internetnutzern tun es immer noch täglich, aus einer Reihe von Gründen, die jetzt nicht wichtig sind.

Was wichtig ist, ist, dass Angler all diese Sicherheitslücken in Ihrem System ausnutzt. Und davon gibt es jede Menge!

Wie ein Cyber-Sicherheitsspezialist einmal sagte, müssen Cyber-Kriminelle nur eine Schwachstelle finden, aber wir müssen sie alle flicken.

Es integriert neue Schwachstellen schnell!

Anglers Popularität ist gestiegen, weil seine Entwickler in der Lage sind, sehr schnell Exploits für neue Schwachstellen hinzuzufügen. Wenn eine Zero-Day-Schwachstelle auf den Markt kommt, gehört Angler zu den ersten, die sie integrieren, vor allem, wenn es sich um Flash handelt.

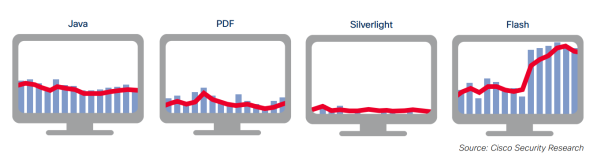

Zum Beispiel sind hier die häufigsten Malware-Vektoren, die von Cisco in der ersten Hälfte des Jahres 2015 identifiziert wurden:

Quelle: Cisco 2015 Midyear Security Report

Flash hat bereits einen der schlechtesten Reputationen in Bezug auf Software-Schwachstellen. Da Flash so viele Sicherheitslücken bietet, die ausgenutzt werden können, ist es nur logisch, dass das Team, das hinter Angler steht, sich zuerst damit befasst.

Da es so anpassungsfähig ist, können die Entwickler von Angler sehr schnell neue Schwachstellen hinzufügen und bestehende entfernen. Das macht ihn zu einem begehrten Objekt für Cyberkriminelle.

In jeder Phase der Infektion versucht er, sich der Erkennung zu entziehen.

Innovation ist der Schlüssel zu Angler und seiner Entwicklung. Seine Schöpfer scheinen dies sehr ernst zu nehmen, denn sie passen ihre Taktiken ständig an, um sich der Erkennung durch Sicherheitsprodukte, insbesondere Antivirenprogramme, zu entziehen.

In Kürze, so wird es gemacht (es kann hier ein wenig technisch werden, aber nicht zu sehr):

Um die Reputationsfilterung zu umgehen, wechselt er schnell zwischen Hostnamen und IP-Nummern und nutzt Domain Shadowing, um sich auf legitime Domains zu stützen. Um die Erkennung von Inhalten zu umgehen, werden die an Angler beteiligten Komponenten für jedes potenzielle Opfer dynamisch generiert, wobei eine Vielzahl von Kodierungs- und Verschlüsselungstechniken zum Einsatz kommt. Schließlich verwendet Angler Verschleierungs- und Anti-Sandbox-Tricks, um die Sammlung und Analyse von Proben zu vereiteln.

Quelle: Sophos, „A closer look at the Angler exploit kit“

Die Cyberkriminellen hinter Angler haben bei der Entwicklung dieses Exploit-Kits an jedes kleine Detail gedacht. Deshalb dauert es so lange, bis es entdeckt wird, und deshalb kann Ihr Antivirusprogramm Sie nicht vor Malware-Infektionen schützen, die durch Angler ausgelöst werden.

Weitere Informationen zu diesem Thema finden Sie weiter unten.

Es kann „unsichtbare“ Malware-Infektionen auslösen.

Angler wird häufig für Drive-by-Angriffe verwendet, die wir zu Beginn des Artikels besprochen haben.

In beiden Fällen ist der Angriff überhaupt nicht erkennbar. Das liegt vor allem daran, dass der Antivirenschutz nicht greift. Deshalb gehören Drive-by-Attacken zu den schlimmsten und die meisten Internetnutzer haben keine Ahnung, dass sie überhaupt existieren oder passieren können.

Außerdem kann Angler „dateilose“ Infektionen durchführen, was bedeutet, dass während des gesamten Prozesses keine einzige Datei von den Angreifern auf Ihren PC heruntergeladen wird. Herkömmliche Antivirenprodukte scannen Ihre Dateien, um Malware-Infektionen zu erkennen. Aber wenn es keine Datei zu scannen gibt, dann kommt es einfach zu dem Schluss, dass es auch keine Infektion gibt.

Ein weiterer Faktor, der zum Erfolg von Angler beiträgt, ist die verschlüsselte Nutzlast, die er verwendet. Die Nutzlast stellt die Befehle des Angreifers dar. Damit ein Antivirenprogramm die Infektion blockieren kann, muss es zunächst die Nutzlast entschlüsseln. Dann muss es sie analysieren, unter Quarantäne stellen und schließlich löschen.

Während sich das Antivirenprogramm abmüht, um all das zu tun, ist die Malware bereits auf dem System installiert und extrahiert bereits Informationen oder führt aus, was ihr aufgetragen wurde.

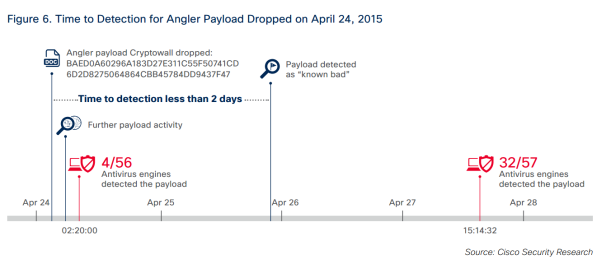

Deshalb kann es bis zu einigen Tagen dauern, bis Ihr herkömmliches Antivirenprodukt Sie warnt, dass sich eine Infektion auf Ihrem System befindet. Zu diesem Zeitpunkt sind Ihre Daten bereits in den Händen von Cyberkriminellen. Oder sie sind verschlüsselt und warten darauf, dass Sie Hunderte von Dollar für ihre Entschlüsselung bezahlen.

Quelle: Cisco 2015 Midyear Security Report

Wie dieses Beispiel aus dem Trustwave Global Security Report 2015 zeigt:

Sie haben sogar einen eigenen Zero Day für Adobe Flash (CVE-2015-0313/CVE-2015-0311), der zwei Monate lang unentdeckt blieb.

Seine Verbreitungstaktik macht es schwer zu blockieren.

Cyberkriminelle wissen, dass der Schlüssel, um unter dem Radar zu fliegen, darin liegt, sich schnell zu bewegen.

So gelingt es ihnen, Angler zu verbreiten und gleichzeitig ihre Identität zu verschleiern:

- Sie suchen nach Webservern, die sie kompromittieren können.

- Sie hacken sich in die Websites ein, die auf diesen Servern gehostet werden.

- Sobald sie die Kontrolle über den Server erlangt haben, erstellen sie massenhaft Subdomains, die mit Angler beladen sind

- Sie schicken ihre Opfer über Spam-Kampagnen oder Malvertising-Kampagnen zu diesen Subdomains, wo sie mit Angler infiziert werden.

- Sie bauen ihre Infrastruktur ständig weiter aus (lesen Sie mehr über die Infrastruktur von Angler).

Das Problem ist, dass diese Subdomains in enormen Mengen erstellt werden, sie haben eine sehr kurze Lebensdauer und sie sind zufällig. Da es kein Muster gibt, dem man folgen kann, oder keine Zeit für eine Analyse, sind diese Infektionstaktiken sehr schwer zu blockieren.

Das Kit tarnt sich als legitime Webseiten, was es schwierig macht, es zu blockieren, ohne versehentlich andere legitime Anwendungen zu blockieren.

Quelle: 2015 Trustwave Global Security Report

Zum Beispiel hier einige Zahlen von Dridex-Kampagnen, die dieses Jahr stattfanden und von Cisco analysiert wurden.

- Die Malware-Kampagne erfolgt schnell (9h), bevor herkömmliche Antivirenprogramme reagieren können

- Mehrere Kampagnen werden in diesem sehr kurzen Zeitraum ausgeliefert (850)

- Die Angreifer verwenden Microsoft-Makros, um die Finanz-Malware auszuliefern

- Die Angreifer verändern schnell die Kampagneninhalte wie User-Agents, Anhänge und Referrer und starten die Kampagne neu.

Quelle: Cisco 2015 Midyear Security Report

Und der Zyklus wiederholt sich immer wieder.

Die Angreifer nutzen gehackte Zugangsdaten aus Datenschutzverletzungen, um sich weiter zu verbreiten.

Nach all den Datenschutzverletzungen, die immer wieder für Schlagzeilen sorgten, landeten Millionen von kompromittierten Zugangsdaten im Dark Web. Diese stehen ebenfalls zum Verkauf.

Wenn Ihre E-Mail beispielsweise von einer der jüngsten Datenschutzverletzungen betroffen war, steht sie höchstwahrscheinlich auf einem Markt im Dark Web zum Verkauf. Zusammen mit Ihrem Benutzernamen, Ihrem Passwort und sogar Ihren Kartendaten. Und es gibt noch viel mehr Informationen, die Cyberkriminelle auf der Grundlage dieser Hinweise sammeln können.

Natürlich haben sich die Cyberkriminellen hinter Angler diese Anmeldeinformationen zunutze gemacht, insbesondere kompromittierte DNS-Datensätze.

Durch die Verwendung gehackter Anmeldeinformationen und DNS-Datensätze ist es Cyberkriminellen gelungen, ihre Reichweite erheblich zu vergrößern. Gleichzeitig konnten sie so ihre Spuren verwischen und anonym bleiben, ohne von den Strafverfolgungsbehörden entdeckt zu werden.

Sie verwenden glaubwürdige, gut aufgebaute Landing Pages, um den Exploit zu verbreiten.

Ein weiterer wesentlicher Faktor, der dazu beiträgt, dass eine Malware-Kampagne so viele Opfer wie möglich erreicht, ist die Authentizität. Wenn die Webseite, auf der die Opfer landen, echt zu sein scheint, ist es wahrscheinlicher, dass der Benutzer sich umschaut und auf Dinge klickt.

So haben es sich die Angreifer zur Aufgabe gemacht, gefälschte Seiten zu erstellen, die so echt wie möglich aussehen. Und bei all dem schlechten Webdesign, das es gibt, ist es nicht einmal so schwierig, sich zu tarnen.

Cisco-Forscher vermuten, dass die Autoren des Exploit-Kits sich auf Data Science verlassen, um

computergenerierte Landing Pages zu erstellen, die normalen Webseiten ähneln und Benutzer leicht täuschen können.

Malvertising (bösartige Online-Werbung) ist wahrscheinlich der Haupttreiber für einen beständigen Strom von Web-Traffic auf diese Seiten.

Quelle: Cisco 2015 Midyear Security Report

Sie ist dafür bekannt, ein effektiver Vektor für Malware-Infektionen zu sein.

Es gibt zwar keine definitiven Zahlen, die dies bestätigen, aber es heißt, dass Angler eine sehr effektive „Konversions“-Rate hat.

Das könnte ein Teil seines Erfolgs sein und ein Grund, warum so viele Angreifer Angler in ihren Kampagnen einsetzen. Natürlich sind die anderen Teile, die zu dieser hohen Nutzung beitragen, oben aufgeführt.

Wie immer ist es eine Mischung von Elementen, die den Job erledigt. Leider geschieht dies diesmal auf Kosten der Internetnutzer auf der ganzen Welt.

Wie verbreitet sich Angler?

Angler mag eines der fortschrittlichsten Exploit-Kits auf dem Markt sein, aber das reicht nicht aus. Damit es zum „Most Wanted“ wird, muss es in der Lage sein, so viele potenzielle Opfer wie möglich zu erreichen.

Wie also verbreiten Cyberkriminelle Angler, damit Internetnutzer wie Sie und ich infiziert werden?

Angreifer verlassen sich auf 3 Haupttaktiken, um so viele PCs wie möglich zu erreichen:

- Malvertising

- Bösartige iFrames

- Bösartige Code-Injektion.

Malvertising bedeutet, dass Cyber-Kriminelle Online-Werbung nutzen, um Malware zu verbreiten. Sie infiltrieren Content Distribution Networks, die für die Verbreitung von Online-Werbung auf Websites zuständig sind. Die Server, die dafür zuständig sind, sind in der Regel recht anfällig, so dass es für Angreifer keine Herausforderung ist, in das Netzwerk einzudringen.

Sobald sie drin sind, können sie alle Banner im Netzwerk mit bösartigem Code infizieren, in diesem Fall mit Weiterleitungen, die zu Angler-Landingpages führen. So könnten Websites wie The Huffington Post, Mashable oder andere ihre Besucher gefährden, ohne es zu wissen.

Mit Malvertising können Cyberkriminelle eine riesige Anzahl von Internetnutzern auf einmal erreichen. Wir sprechen hier von Millionen!

Und es gibt noch eine weitere Möglichkeit, wie Angler in Ihr System gelangen kann: iFrames. Dies ist eine Möglichkeit, Inhalte von einer anderen Website auf der Website, die Sie besuchen, einzufügen. Sie könnten also einen Artikel auf der New York Times lesen und die Seite könnte bösartige Inhalte von einer anderen Website enthalten. Diese Art von bösartigem Inhalt leitet die Benutzer auch auf Angler-Exploit-Kit-Seiten um, wo die Infektion ausgelöst wird.

Natürlich gibt es auch die Situation, in der Angreifer sich dafür entscheiden, bösartigen Code in verschiedene Websites zu injizieren. Dieser Code führt auch zu Datenverkehr auf den Webseiten, die zur Verbreitung von Angler und den daraus resultierenden Malware-Infektionen erstellt werden.

Alle diese drei Taktiken beruhen darauf, das Vertrauen der Besucher in große Websites auszunutzen. Cyberkriminelle verknüpfen diesen Vertrauensfaktor auch mit der Fähigkeit des Exploit-Kits, unentdeckt zu bleiben, während die Infektion stattfindet. Es ist eine schreckliche Kombination, die zu viele Opfer täuscht, die sich oft nicht bewusst sind, dass solche Gefahren überhaupt existieren.

Kann mich ein Antivirenprogramm vor Angler schützen?

Es tut uns leid, das sagen zu müssen, aber nein.

Sie denken vielleicht immer noch, dass ein Antivirenprogramm die Lösung für alle Ihre Sicherheitsprobleme ist, aber das ist nur ein Mythos.

Traditionelle Antivirenprogramme können keinen 100%igen Schutz bieten. Das kann keine Sicherheitslösung, deshalb brauchen Sie einen mehrschichtigen Schutz.

Ich habe bereits erklärt, warum Antivirenprogramme gegen die fortschrittlichsten Exploit-Kits weitgehend wirkungslos sind. Ihre Fähigkeit, sich der Entdeckung zu entziehen, ist unheimlich.

Das bedeutet nicht, dass Sie kein Antivirus benötigen. In der Tat ist es eine grundlegende Sicherheitsvorkehrung, die Sie treffen müssen. Aber Sie brauchen mehr als nur ein Antivirenprogramm, um sich vor Angler und ähnlichen Exploit-Kits zu schützen.

Hier sind weitere Beweise:

Einer der Hauptgründe dafür, dass Angler so weit verbreitet war und so viele Benutzer infizieren konnte, ist der Mangel an Antivirenschutz. Im Juli beobachtete Talos fast 3.000 eindeutige Hashes, die mit Exploits in Verbindung gebracht wurden. Diese Daten wurden dann mit VirusTotal abgeglichen, wobei sich herausstellte, dass nur 6 % der Hashes in VirusTotal enthalten waren. Von diesen 6 % wurden im Durchschnitt weniger als zehn AV-Engines erkannt.

Quelle: Cisco Talos, „Angler exposed“

Recent developments

Hier ist eine große aktuelle Verbesserung, die zeigt, dass Angler in Sachen Exploit-Kits an der Spitze der Innovation steht. Anfang Dezember entdeckte unser Team bei Heimdal Security, dass Angler CryptoWall 4.0, die neueste Version der berüchtigten Ransomware, verbreitet.

Die Entwickler von Angler haben die Nutzlast von CryptoWall 4.0 weniger als einen Monat nach unserer ersten Entdeckung integriert. In Anbetracht der Komplexität dieser beiden Elemente ist ein Monat wirklich eine kurze Zeit für die Übernahme.

Es hört hier natürlich nicht auf. Anfang Dezember 2015 wurden mehrere neue Server Teil des Angler-Vertriebsnetzes. Das „crime as a service“-Setup umfasst verschiedene kompromittierte Domains. Hier ist eine Auswahl, die von Heimdal Security bereinigt wurde:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Über 100 Domains wurden an einem einzigen Morgen in unserer Datenbank blockiert, weil sie zur Verbreitung von CryptoWall 4.0 ausgenutzt wurden. Darüber hinaus wurde Angler auch verwendet, um die infizierten Rechner in ein Botnet einzubinden, damit sie ihre Ressourcen für neue Angriffe nutzen können.

Auch im Dezember 2015 beobachteten wir starke Aktivitäten im Angler-Exploit-Kit. In diesem Fall wurden zwei Server verwendet, um Drive-by-Angriffe über infizierte Websites auszuführen. Hier sind ihre Details:

185.46.8 218

195.64.155 168

Auch in diesem Fall wurde eine neue Reihe kompromittierter Domains blockiert, um Heimdal-Nutzer zu schützen. Sie können einige von ihnen unten sehen:

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels com

alpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

Wir haben am Freitag, den 11. Dezember 2015, neue Bewegungen im Angler-Exploit-Kit entdeckt, und zwar auf den Servern, die zum Einschleusen von CryptoWall 4.0 auf veralteten PCs mit Windows zu platzieren.

Diese neue Kampagne verwendet identische Methoden wie diejenige, die wir am 2. Dezember aufgedeckt haben, als wir Angler zum ersten Mal als Verbreiter von CryptoWall 4.0 identifiziert haben. Es scheint auch, dass die aktuelle Kampagne von derselben Gruppe von Cyberkriminellen koordiniert wird, die nun auf veraltete Versionen von Adobe Flash und Adobe Reader oder Acrobat Reader abzielen.

Die Infektion wird, wie es für das Angler-Exploit-Kit spezifisch ist, über kompromittierte Webseiten übertragen, die den Benutzer zu einer Reihe von Domains leiten, die für diesen bösartigen Zweck erstellt wurden.

Hier sind die neuen Server, die verwendet werden, um CryptoWall 4.0 über Angler zu verbreiten, die, wie Sie sehen können, in Russland, Frankreich und den USA verbreitet werden:

5101.67 101 (PIN DATACENTER-NET, Russland)

51254162 81 (OVH, Frankreich)

209133214 46 (Noc4hosts Inc., USA)

Wie bereits erwähnt, beobachteten unsere Forscher, dass bösartiger Datenverkehr von diesen Servern aus über eine große Anzahl von Domänen geleitet wird, deren einziger Zweck die Durchführung von Drive-by-Angriffen ist. Hier ist eine kleine Auswahl dieser Domänen:

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy-women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

Der Infektionsprozess beinhaltet auch die Verwendung einer Reihe von Subdomains, die mit den oben genannten Domains verbunden sind. Diese stellen die primäre Plattform dar, die das Angler-Exploit-Kit verwendet, um CryptoWall 4.0 in Drive-by-Angriffen zu verbreiten.

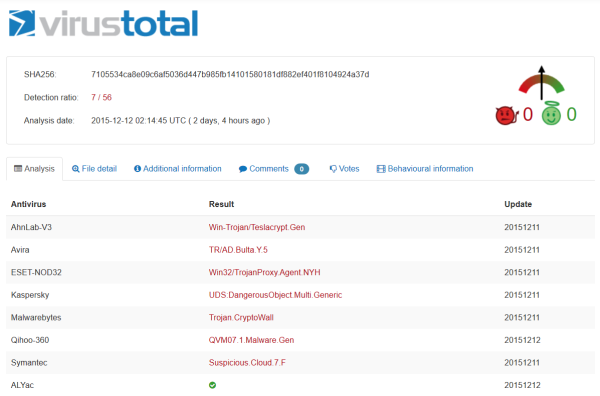

Obwohl die Kampagne bereits über zwei Tage alt ist, ist die Erkennungsrate von Antivirenprogrammen immer noch sehr niedrig: Nur 7 von 56 in VirusTotal gelisteten Antivirenlösungen können den Angriff derzeit erkennen und blockieren.

Bitte klicken Sie hier, um eine vollständige Liste der Erkennungsraten zum Zeitpunkt der Kampagne zu erhalten.

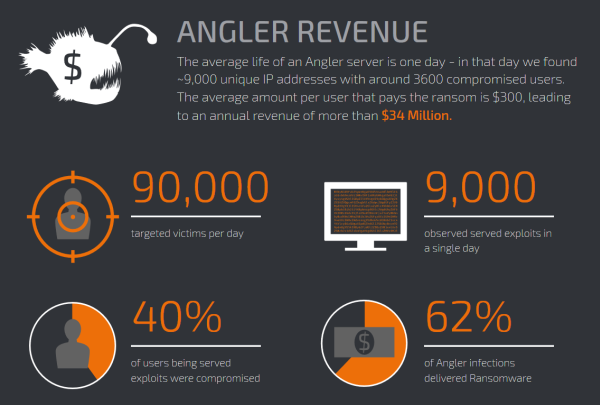

Cisco’s Talos hat einige Zahlen aus ihren Erkenntnissen veröffentlicht, die die Auswirkungen von Angler auf seine Opfer zeigen. Das liegt vor allem daran, dass Angler ein beliebter Infektionsvektor für Ransomware ist. In Verbindung mit Angler hat die Infektion fast todsichere Erfolgschancen.

Das Opfer muss seine Daten verschlüsseln und hat nur eine einzige Möglichkeit, sie zurückzubekommen: die Zahlung des Lösegelds. Natürlich, wenn sie ein Backup haben, brauchen sie nicht zu überlegen, ob sie zahlen sollen oder nicht. Aber wenn es keine Sicherheitskopie gibt…

Quelle: Cisco Talos, „Angler exposed“

Natürlich haben Angler-Verteilungskampagnen eine sehr niedrige Antiviren-Erkennung, daher ist es kein Geheimnis, dass man höchstwahrscheinlich gefährdet ist, wenn man nicht einige grundlegende Sicherheitsregeln befolgt.

Wie kann ich mein System vor Angler schützen?

Wir haben darüber gesprochen, wie Angler die neuesten Software-Schwachstellen auf dem Markt integrieren kann. Aber das sind nicht die einzigen, auf die es Cyberkriminelle abgesehen haben.

Angler kann sogar nach Sicherheitslücken suchen und diese ausnutzen, die von den Softwareherstellern bereits gepatcht wurden. Wenn die Benutzer die Updates nicht anwenden, sind die Sicherheitslücken immer noch vorhanden. Und wir alle wissen, dass viele von uns bei dieser wichtigen Sicherheitspraxis hinterherhinken.

Der Exploit-Kit-Schutz ist relativ einfach einzurichten. Sie brauchen keine technischen Kenntnisse, um sich vor Angler und der von ihm verbreiteten Malware zu schützen. Hier ist eine hilfreiche Checkliste, die Ihnen den Einstieg erleichtert:

Sichern Sie Ihren Browser

Viele von Angler verbreitete Infektionen nutzen eine Schwachstelle im Browser des Benutzers aus. Es gibt verschiedene Möglichkeiten, wie sie Ihr System kompromittieren können: durch Sicherheitslücken in Plugins, weil Sie nicht die neueste Version installiert haben, usw.

Aber es gibt eine Möglichkeit, dafür zu sorgen, dass Ihr Browser Sie nicht für Cyber-Attacken anfällig macht! Befolgen Sie einfach die Schritte in:

Der ultimative Leitfaden für sicheres Surfen im Internet: Chrome, Firefox und Internet Explorer

Halten Sie Ihre Software auf dem neuesten Stand

Wie Sie gesehen haben, sind die meistgenutzten Anwendungen der Welt auch die anfälligsten, egal ob es sich um Flash oder Chrome handelt.

Das Vertrauen besteht darin, dass es einfach ist, viele Sicherheitslücken in Ihrem System zu schließen, indem Sie regelmäßig Updates einspielen. Und das Gleiche gilt natürlich auch für Ihr Betriebssystem.

Werfen Sie einen Blick auf diese Statistiken, um selbst zu sehen, warum Sie nie wieder ein Update ignorieren sollten:

8 anfällige Software-Apps, die Ihren Computer Cyberangriffen aussetzen

Verwenden Sie Antivirus

Antivirus ist vielleicht nicht sehr effektiv gegen fortgeschrittene Exploit-Kits oder Ransomware-Angriffe, aber Sie brauchen es trotzdem. Es ist eine grundlegende Verteidigungslinie und Sie sollten es auf jeden Fall verwenden.

Wenn Sie sich unter zu vielen Optionen nicht zurechtfinden, können Sie den von uns zusammengestellten Leitfaden verwenden, um das beste Antivirus für Ihr System auszuwählen.

Was ist das beste Antivirus für meinen PC? Ein Schritt-für-Schritt-Recherche-Leitfaden

Schützen Sie Ihr System mit den richtigen Tools vor Ransomware

Wenn Antivirenprogramme mich also nicht vor Angler oder Ransomware schützen können, was dann?

Es gibt Tools, die Angler oder Ransomware wie CryptoWall daran hindern, Ihr System zu erreichen. Sie agieren proaktiv und scannen Ihren Internetverkehr, um den Zugang zu potenziell gefährlichen Websites zu blockieren.

Sie können mehr über diese Tools in dieser praktischen Liste lesen, die wir genau zu diesem Zweck erstellt haben:

Ist Antivirus tot? Meet The NextGen Anti-Hacking Tools

Sichern Sie Ihre Daten

Das Sichern von Daten ist nicht sexy. Die meisten Leute finden es langweilig und zeitaufwändig und sehen den Nutzen nicht wirklich. Aber wir können gar nicht genug betonen, wie wichtig das ist.

Eine Sicherung Ihrer Daten kann Sie jederzeit aus der Patsche helfen!

Wenn Ihr Computer mit Ransomware infiziert wird, müssen Sie das Lösegeld nicht zahlen. Wenn Sie eine Systemlöschung durchführen müssen, um eine Infektion zu entfernen, müssen Sie Ihre Dateien nicht verlieren. Falls etwas passiert, haben Sie immer noch Zugriff auf Ihre wichtigen Dokumente, Bilder und andere Medien.

Denken Sie daran, dass eine cloudbasierte Sicherung nicht ausreicht. Einige Arten von Ransomware können die Daten auf Ihrem Google Drive verschlüsseln, wenn sie mit dem infizierten Computer synchronisiert sind.

Sichern Sie also Ihre Daten JETZT und dann regelmäßig.

Wissen Sie nicht, wo Sie anfangen sollen?

Wir haben genau das Richtige:

Wie Sie Ihren Computer sichern – die besten Ratschläge an einem Ort

Aber denken Sie daran: Alle diese Anleitungen funktionieren nur, wenn Sie sie anwenden. Wenn Sie sie einmal anwenden, haben Sie Ihre eigene Online-Sicherheitseinrichtung, die Sie verbessern und nach Ihren Wünschen anpassen können.

Technische Analyse: Sehen Sie sich das Angler-Exploit-Kit genauer an

Für diejenigen, die Lust auf mehr Einblicke in Angler haben, haben wir einige technische Analysen zusammengestellt, die zeigen, wie dieses spezielle Exploit-Kit funktioniert.

- Sophos: „A closer look at the Angler exploit kit“

- IXIA: „Angler Exploit Kit Deobfuscation and Analysis“

- SANS Edu: „Angler Exploit Kit bringt neue Variante von Ransomware auf den Markt“

- Websense Security Labs Blog: „Angler Exploit Kit – Operating at the Cutting Edge“

- Trend Micro: „Evolution of Exploit Kits“

- Cisco Blog: „Threat Spotlight: Angler Lurking in the Domain Shadows“

- Cisco Talos: „Angler exposed.“

Abschluss

Ich hoffe, Sie haben jetzt ein besseres Verständnis dafür, was Angler und andere Exploit-Kits tun können. Es ist eine große Herausforderung, mit der Online-Sicherheit Schritt zu halten, und ich weiß das aus eigener Erfahrung. Aber es ist auch sehr wichtig.

Das Internet bietet einige außergewöhnliche Möglichkeiten, zu lernen, zu arbeiten und als Person zu wachsen. Aber das „Paket“ enthält auch einige Bedrohungen, die manchmal schwer zu verstehen sind.

Ich hoffe also, dass ich einen Teil meiner heutigen Mission erfüllt habe, nämlich Ihnen zu helfen, die Dinge klarer zu sehen und wirklich zu verstehen, warum Online-Sicherheit auf Ihrer To-Do-Liste stehen sollte. Die Liste ist lang; auch ich habe einen ganzen Stapel davon. Aber ich kann es mir nicht leisten, dass meine Arbeit und meine Leidenschaften von Cyberkriminellen gestört werden.

Sie auch?

Sichern Sie Ihr Online-Browsing!

Holen Sie sich Threat Prevention Home