Le guide ultime du kit d’exploitation Angler pour les non-techniciens [Mise à jour]

On a beaucoup parlé du kit d’exploitation Angler ces derniers temps, mais, pour la plupart des gens, les avertissements ne frappent pas une corde sensible. Et ce n’est certainement pas de leur faute.

Tout le monde n’a pas le temps de chercher sur Google « Angler exploit kit » et de lire 4-5 articles pour comprendre de quoi il s’agit. Et le fait que la plupart des articles sur le sujet sont des analyses techniques n’aide pas vraiment.

Nous avons donc entrepris de créer le guide ultime du Angler exploit kit pour les personnes non techniques, un article qui explique les bases :

- Ce que sont les kits d’exploitation

- Pourquoi Angler se distingue des kits d’exploitation

- Ses principales capacités

- Comment Angler se propage

- Ce que votre antivirus peut(‘t) faire. sur Angler

- Les développements récents de l’activité d’Angler

- Comment garder votre système à l’abri d’Angler

- Une liste d’analyses techniques pour ceux qui veulent plonger plus profondément dans le sujet.

Mais pourquoi ai-je besoin de connaître ce genre de choses ?

Vraie question. La réponse est assez simple : parce que vous êtes vous aussi une cible.

Comme vous le verrez, il n’est pas nécessaire d’être riche, célèbre, en politique ou en sport pour devenir une victime de la cybercriminalité. Il suffit d’avoir une connexion Internet et de l’utiliser. C’est tout ce qu’il faut, malheureusement.

Mais cela ne veut pas dire que vous êtes sans défense. Au contraire, le fait que vous lisiez ceci vous rend déjà plus intelligent et plus conscient que ce que les cybercriminels veulent que vous soyez. Alors continuez à faire défiler l’écran et donnez-leur une surprise inattendue.

- Qu’est-ce qu’un kit d’exploitation ?

- Exemple:

- Pourquoi Angler se démarque-t-il des kits d’exploitation ?

- Les principales capacités du kit d’exploitation Angler

- Il peut être facilement utilisé par des attaquants qui n’ont pas de connaissances techniques approfondies.

- C’est vendu dans les cercles cybercriminels et à la portée de tous.

- Il peut être programmé pour effectuer un vaste nombre d’actions.

- Il se concentre sur les vulnérabilités des logiciels obsolètes.

- Il intègre de nouvelles vulnérabilités rapidement !

- Il essaie d’échapper à la détection à chaque étape de l’infection.

- Il peut délivrer des infections de logiciels malveillants « invisibles ».

- Ses tactiques de distribution le rendent difficile à bloquer.

- Il utilise les informations d’identification piratées provenant de violations de données pour se propager davantage.

- Il utilise des pages de destination crédibles et bien construites pour délivrer l’exploit.

- Il est connu pour être un vecteur efficace d’infection par des logiciels malveillants.

- Comment Angler se propage-t-il ?

- Un antivirus peut-il me protéger contre Angler ?

- Développements récents

- Comment puis-je protéger mon système contre Angler ?

- Sécurisez votre navigateur

- Le guide ultime pour sécuriser votre navigation en ligne : Chrome, Firefox et Internet Explorer

- Gardez vos logiciels à jour

- 8 applications logicielles vulnérables exposant ton ordinateur à des cyberattaques

- Utilise un antivirus

- Quel est le meilleur antivirus pour mon PC ? Un guide de recherche étape par étape

- Protégez votre système contre les ransomwares avec les bons outils

- L’antivirus est-il mort ? Meet The NextGen Anti-Hacking Tools

- Sauvegarder vos données

- Comment sauvegarder votre ordinateur – les meilleurs conseils en un seul endroit

- Analyse technique : regardez de plus près le kit d’exploitation Angler

- Conclusion

Qu’est-ce qu’un kit d’exploitation ?

Commençons par les bases.

Il s’agit essentiellement d’un morceau de code conçu à des fins malveillantes. Ce qu’il fait, c’est ouvrir un canal que les cybercriminels peuvent utiliser pour communiquer avec votre système et le nourrir de codes qui incluent différents types de commandes.

Comme vous le verrez, les kits d’exploitation sont une grosse affaire dans le monde cybercriminel. Voici où tout a commencé :

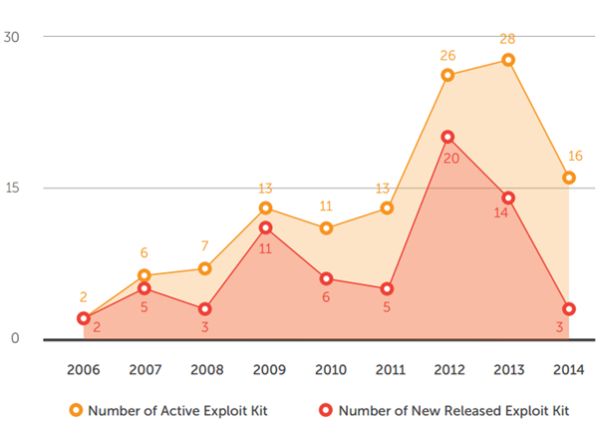

La première attaque par kit d’exploitation enregistrée a pu être retracée en 2006, qui a utilisé le kit WebAttacker.

Ce fut le premier kit d’exploitation trouvé sur le marché clandestin russe. Il était accompagné d’un support technique et était vendu pour 20 dollars américains.

Source : Evolution of Exploit Kits by Trend Micro

Le kit d’exploitation est conçu par l’attaquant pour effectuer au moins 3 actions principales :

- Specter votre système à la recherche de vulnérabilités

- Exploiter les vulnérabilités qu’il découvre en téléchargeant un code malveillant dans votre système

- Exécuter un code malveillant sur votre système, ce qui signifie essentiellement qu’il est capable d’installer un logiciel malveillant sur votre appareil.

Le kit d’exploitation cible généralement les navigateurs ou d’autres programmes qu’un site web peut invoquer par le biais de l’un de vos navigateurs (Adobe Reader, Java Runtime Environment, Adobe Flash Player, etc.).

Les kits d’exploitation comprennent un ensemble de commandes qui peuvent faire en sorte qu’un système se comporte anormalement. Ils peuvent être utilisés pour perturber l’activité des logiciels, du matériel et de tout ce qui est électronique.

Mais rappelez-vous : cela ne signifie pas que, si votre système est infecté, vous pouvez comprendre que cela se passe tout seul.

Si nous pouvions voir ces infections à l’œil nu, il serait beaucoup plus facile de les arrêter. Mais ce navire a pris le large dans les années 90 et ce n’est plus aussi simple.

Exemple:

Vous cliquez sur un résultat de recherche Google à la recherche de plus d’informations sur une caméra GoPro. Vous aboutissez sur un blog qui propose un avis, vous le parcourez donc, mais le fermez ensuite.

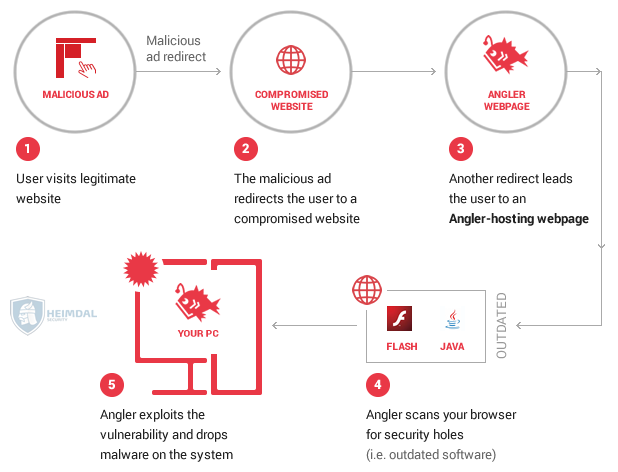

Alors que vous êtes sur le site web, voici comment une infection peut se produire en moins d’une seconde :

- Les attaquants redirigent votre navigateur vers un site web malveillant qui héberge un kit d’exploitation (cela s’appelle une attaque drive-by)

- Le kit d’exploitation procède ensuite à l’analyse de votre navigateur pour voir s’il y a des failles de sécurité

- Vous n’avez peut-être pas installé les dernières mises à jour de Java (hochez silencieusement la tête si vous les détestez aussi – vous n’êtes pas le seul)

- Puisque le plugin Java de votre navigateur est vulnérable, la faille de sécurité qu’il contient pourrait permettre au kit d’exploitation de pénétrer dans votre système

- Là, le kit d’exploitation peut déposer la charge utile, c’est-à-dire la partie du malware qui exécute l’action malveillante

- La charge utile va ensuite appliquer ce pour quoi elle a été programmée : collecter vos informations financières (détails de carte de crédit, mots de passe et noms d’utilisateur de banque en ligne, etc.), crypter vos données et demander une rançon ou d’autres actions, que nous présenterons plus loin.

En bref, c’est ainsi que les cybercriminels profitent des failles de sécurité de votre système pour pouvoir s’infiltrer et mener leurs attaques. Ils ne demandent aucune intervention de votre part, en tant qu’utilisateur, et l’ensemble du processus est invisible. Mais, bien sûr, il y a plus à cette histoire.

Vous avez peut-être remarqué que nulle part dans ce processus, je n’ai mentionné la protection antivirus qui se met en marche. Il y a 2 raisons à cela :

- Malheureusement, tout le monde n’a pas d’antivirus installé, ce qui fait de ces utilisateurs des cibles ambulantes

- Les kits d’exploitation les plus utilisés sont si sophistiqués qu’ils parviennent à ne pas être détectés par les produits antivirus. Continuez à lire pour savoir pourquoi.

Il existe certains kits d’exploitation qui sont devenus tristement célèbres pour leurs capacités. C’est pourquoi ils sont utilisés pour délivrer certaines des formes les plus sophistiquées de logiciels malveillants.

Ce que ces kits d’exploitation peuvent faire vous donnera envie de suivre certaines règles de sécurité en ligne de base que nous avons préparées pour vous à la fin de cet article. Il suffit de regarder l’envolée des nouveaux kits d’exploitation créés ces dernières années !

Source : Evolution of Exploit Kits by Trend Micro

Pourquoi Angler se démarque-t-il des kits d’exploitation ?

Identifié pour la première fois en 2013, Angler est l’un des kits d’exploitation les plus notoires utilisés dans les cyberattaques. Au cours de sa courte histoire, Angler a gagné en popularité grâce à ses caractéristiques particulières. Il a propagé des ransomwares, il a été impliqué dans des malvertising et même dans des campagnes d’hacktivisme.

En 2014, il était le deuxième kit d’exploitation le plus utilisé selon le 2015 Trustwave Global Security Report. Il représentait 17 % des infections, tandis que Nuclear, le kit d’exploitation le plus utilisé, générait 23 % des infections.

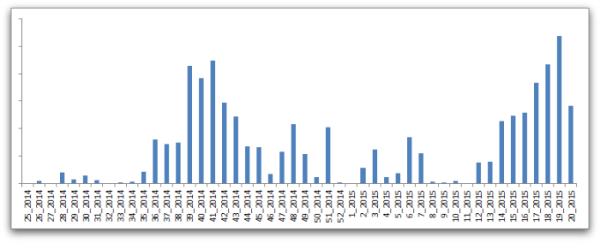

Depuis mars 2015, Angler est devenu encore plus actif. Notre équipe de Heimdal Security, ainsi que de nombreux autres chercheurs ont observé le kit d’exploitation dans leurs analyses.

Source : Sophos’s « A closer look at the Angler exploit kit »

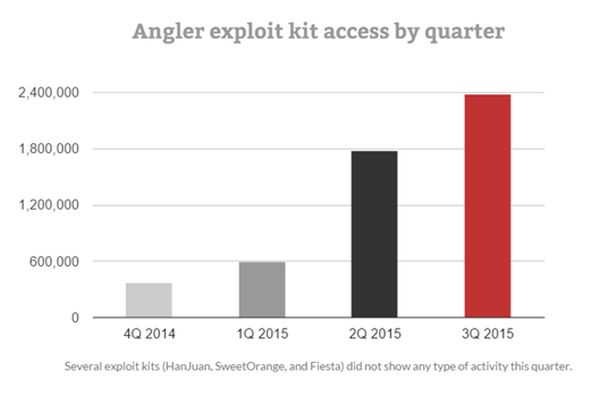

De plus, selon le Midyear Security Report de Cisco, en 2015, Angler a représenté 40 % de la pénétration des utilisateurs dans les cyberattaques observées jusqu’à présent.

Comme vous pouvez clairement le constater, Angler domine le marché des kits d’exploitation à l’heure actuelle et a été particulièrement actif au cours des derniers mois.

Source : Trend Micro, « Hazards Ahead : Current Vulnerabilities Prelude Impending Attacks »

Mais ces statistiques sur les kits d’exploitation Angler ne brossent pas à elles seules un tableau complet. Ce qui est important, c’est l’ensemble des facteurs qui ont permis à Angler d’atteindre une si large distribution et une si forte utilisation. Les nouvelles sur Angler se répandent comme une traînée de poudre dans la communauté de la cybersécurité en raison de ce que ce kit d’exploitation peut faire.

Angler continue de dominer le marché des kits d’exploitation en termes de sophistication et d’efficacité globales.

Les principales capacités du kit d’exploitation Angler

Il y a de nombreuses raisons pour lesquelles Angler se classe si haut parmi les préférences des cybercriminels. Nous avons essayé d’en rassembler quelques-unes ici, sans trop entrer dans les détails techniques. Pour ceux qui veulent plonger plus profondément dans le sujet, vous trouverez une liste d’analyses techniques à la fin de l’article.

Voici donc ce que peut faire le tristement célèbre kit d’exploitation Angler :

Il peut être facilement utilisé par des attaquants qui n’ont pas de connaissances techniques approfondies.

Les attaquants qui ne sont pas des experts en informatique ou en sécurité peuvent acheter le kit d’exploitation en ligne. Ils n’ont pas besoin de savoir comment créer le kit eux-mêmes et ils peuvent toujours récolter les bénéfices en utilisant le kit.

Parfois, les kits d’exploitation tels que Angler sont même livrés avec une interface conviviale. Cela permet à l’attaquant de suivre l’évolution de la campagne de logiciels malveillants et d’ajuster les paramètres pour des résultats plus efficaces.

Je parie que vous ne pensiez pas que c’était si facile…

C’est vendu dans les cercles cybercriminels et à la portée de tous.

La cybercriminalité en tant que service n’est pas nouvelle, et nous en parlons depuis un certain temps. Des kits d’exploitation tels qu’Angler sont vendus dans les cercles cybercriminels, à bon prix. Sophos spécule qu’il pourrait même y avoir un modèle de paiement « pay-per-install », où les attaquants sont facturés par les créateurs d’Angler uniquement pour les infections réussies de logiciels malveillants.

Pour rendre le kit d’exploitation encore plus attrayant, ses créateurs le préchargent même avec des vulnérabilités, rendant le kit prêt à être déployé.

Il peut être programmé pour effectuer un vaste nombre d’actions.

Angler est un kit d’exploitation très polyvalent. Les cybercriminels peuvent instruire le kit pour :

- installer des logiciels malveillants (financiers – Tinba, Vawtrak, ransomware – CryptoWall, Teslacrypt, Torrentlocker)

- collecter des données confidentielles (noms d’utilisateur, mots de passe, détails de cartes, etc.) et les télécharger sur les serveurs qu’ils contrôlent

- ou lier le système infecté à un botnet (une « armée zombie » d’ordinateurs utilisée pour délivrer des attaques supplémentaires).

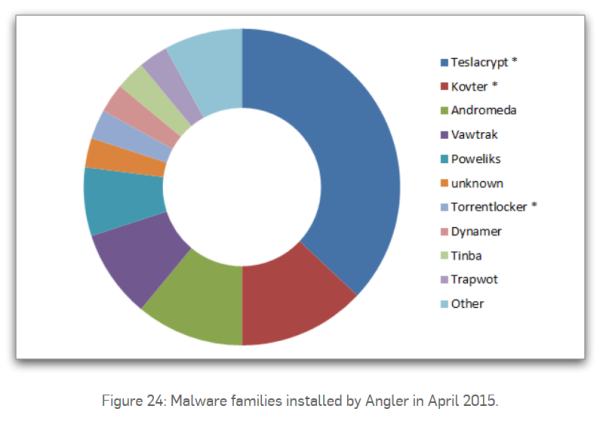

Par exemple, voici les types de malwares qu’Angler a installés sur des systèmes vulnérables via des attaques drive-by en avril 2015:

Source : Sophos, « A closer look at the Angler exploit kit »

Il se concentre sur les vulnérabilités des logiciels obsolètes.

Ce facteur à lui seul est une énorme raison pour laquelle Angler réussit si bien à installer des logiciels malveillants sur les PC des utilisateurs.

Combien de fois avez-vous ignoré une mise à jour de l’une de vos applications ou de votre système d’exploitation ?

Nous l’avons tous fait. Des millions d’internautes le font encore quotidiennement, pour un certain nombre de raisons qui ne sont pas importantes pour le moment.

Ce qui EST important, c’est que Angler profite de toutes ces failles de sécurité dans votre système. Et il y en a beaucoup à choisir !

Comme l’a dit un spécialiste de la cybersécurité, les cybercriminels n’ont qu’à trouver une seule vulnérabilité, mais nous devons toutes les patcher.

Il intègre de nouvelles vulnérabilités rapidement !

La popularité d’Angler a augmenté parce que ses développeurs sont capables d’ajouter des exploits pour de nouvelles vulnérabilités très rapidement. Lorsqu’une vulnérabilité Zero Day arrive sur le marché, Angler est parmi les premiers à l’intégrer, surtout si l’on parle de Flash.

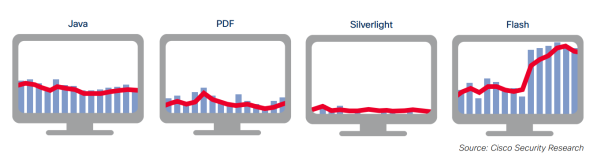

Par exemple, voici les vecteurs de logiciels malveillants les plus courants identifiés par Cisco au premier semestre 2015 :

Source : Cisco 2015 Midyear Security Report

Flash a déjà l’une des pires réputations en termes de vulnérabilités logicielles. Il est donc évident que l’équipe derrière Angler s’y penche en premier, car Flash offre tellement de failles de sécurité à exploiter.

Parce qu’il est si adaptatif, les créateurs peuvent ajouter de nouvelles vulnérabilités à Angler ainsi que supprimer les existantes très rapidement. Cela le rend idéal pour être acheté dans les cercles cybercriminels.

Il essaie d’échapper à la détection à chaque étape de l’infection.

L’innovation est la clé d’Angler et de son développement. Ses créateurs semblent prendre cela très au sérieux, car ils adaptent constamment leurs tactiques pour échapper à la détection par les produits de sécurité, en particulier les antivirus.

En bref, voici comment ils procèdent (cela peut devenir un peu technique ici, mais pas trop) :

Pour échapper au filtrage de réputation, il change rapidement de nom d’hôte et de numéro IP, et utilise également le shadowing de domaine pour se greffer sur des domaines légitimes. Pour échapper à la détection du contenu, les composants impliqués dans Angler sont générés dynamiquement pour chaque victime potentielle, en utilisant diverses techniques d’encodage et de cryptage. Enfin, Angler utilise des astuces d’obfuscation et d’anti-sandbox pour frustrer la collecte et l’analyse des échantillons.

Source : Sophos, « A closer look at the Angler exploit kit »

Les cybercriminels derrière Angler ont pensé à chaque petit détail lors de la conception de ce kit d’exploitation. C’est pourquoi il est si long à repérer et pourquoi votre antivirus ne peut pas vous protéger des infections de logiciels malveillants délivrées par Angler.

Voici plus d’informations sur le sujet, ci-dessous.

Il peut délivrer des infections de logiciels malveillants « invisibles ».

Angler est souvent utilisé dans des attaques de type « drive-by », dont nous avons parlé au début de l’article.

Dans les deux cas, l’attaque n’est pas du tout apparente. C’est notamment parce que la protection antivirus ne se déclenche pas. C’est pourquoi les attaques par drive-by sont parmi les pires et la plupart des internautes n’ont aucune idée de leur existence ou de leur possibilité.

De plus, Angler peut délivrer des infections « sans fichier », ce qui signifie que, tout au long du processus, pas un seul fichier ne sera téléchargé par les attaquants dans votre PC. Les produits antivirus traditionnels analysent vos fichiers pour détecter les infections par des logiciels malveillants. Mais s’il n’y a pas de fichier à analyser, alors il conclut simplement qu’il n’y a pas non plus d’infection.

Un autre facteur qui contribue au succès d’Angler est que la charge utile chiffrée qu’il utilise. La charge utile représente les commandes de l’attaquant. Pour que l’antivirus puisse bloquer l’infection, il doit d’abord décrypter la charge utile. Ensuite, il doit l’analyser, la mettre en quarantaine puis la supprimer.

Pendant que l’antivirus s’efforce de faire tout cela, le logiciel malveillant est installé sur le système et est déjà en train d’extraire des informations ou de faire ce qu’on lui a demandé de faire.

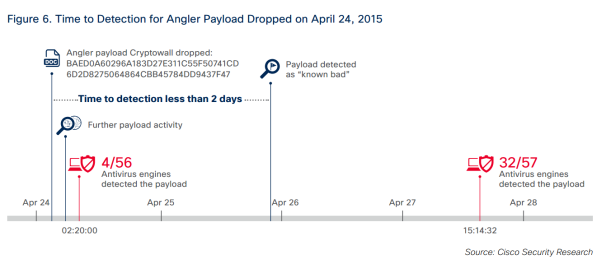

C’est pourquoi il peut s’écouler jusqu’à quelques jours avant que votre produit antivirus traditionnel ne vous avertisse de la présence d’une infection dans votre système. D’ici là, vos données seront déjà entre les mains de cybercriminels. Ou cryptées et attendant que vous payiez des centaines de dollars pour les décrypter.

Source : Cisco 2015 Midyear Security Report

Comme le montre cet exemple tiré du 2015 Trustwave Global Security Report :

Ils ont même inclus un Zero Day de leur cru pour Adobe Flash (CVE-2015-0313/CVE-2015-0311) qui n’a pas été détecté pendant deux mois.

Ses tactiques de distribution le rendent difficile à bloquer.

Les cybercriminels savent que la clé pour passer sous le radar est de se déplacer rapidement.

Voici comment ils parviennent à diffuser Angler et à garder leur identité anonyme en même temps :

- Ils recherchent des serveurs web qu’ils peuvent compromettre.

- Ils piratent essentiellement les sites web hébergés sur ces serveurs.

- Une fois qu’ils ont le contrôle du serveur, ils créent des quantités massives de sous-domaines chargés d’Angler

- Ils envoient les victimes par le biais de campagnes de spam ou de malvertising vers ces sous-domaines, où elles sont infectées par Angler.

- Ils continuent à consolider leur infrastructure en permanence (en savoir plus sur l’infrastructure d’Angler).

Le problème est que ces sous-domaines sont créés dans d’énormes volumes, ils ont une durée de vie très courte et ils sont aléatoires. N’ayant pas de modèle à suivre ou fournissant le temps d’être analysé, ces tactiques d’infection sont très difficiles à bloquer.

Le kit se camoufle en pages web légitimes, ce qui rend difficile le blocage sans bloquer par inadvertance d’autres applications légitimes.

Source : 2015 Trustwave Global Security Report

Par exemple, voici quelques chiffres provenant de campagnes Dridex qui se sont déroulées cette année et ont été analysées par Cisco.

- La campagne de malware se déroule rapidement (9h), avant que l’antivirus traditionnel ne puisse réagir

- De multiples campagnes sont délivrées dans ce délai très court (850)

- Les attaquants utilisent des macros Microsoft pour délivrer le malware financier

- Les attaquants morphent rapidement le contenu de la campagne comme les agents utilisateurs, les pièces jointes et les référents, et relancent la campagne.

Source : Cisco 2015 Midyear Security Report

Et le cycle se répète encore et encore.

Il utilise les informations d’identification piratées provenant de violations de données pour se propager davantage.

Après toutes les violations de données qui ont fait l’actualité tant de fois, des millions d’informations d’identification compromises se sont retrouvées sur le dark web. Ils sont également à vendre.

Par exemple, si votre adresse électronique a été impliquée dans l’une des récentes brèches, elle est très probablement en vente sur un marché du dark web. Tout comme votre nom d’utilisateur, votre mot de passe et même les détails de votre carte bancaire. Et il y a beaucoup plus d’informations que les cybercriminels peuvent recueillir, sur la base de ces indices.

Bien sûr, les cybercriminels derrière Angler ont utilisé ces informations d’identification, en particulier les enregistrements DNS compromis.

En utilisant des informations d’identification et des enregistrements DNS piratés, les cybercriminels ont réussi à augmenter considérablement leur portée. Dans le même temps, ils ont également utilisé cela pour couvrir leurs traces et rester anonymes et éviter d’être découverts par les forces de l’ordre.

Il utilise des pages de destination crédibles et bien construites pour délivrer l’exploit.

Un autre facteur essentiel qui aide une campagne de logiciels malveillants à atteindre autant de victimes que possible est l’authenticité. Si la page web sur laquelle les victimes atterrissent semble légitime, l’utilisateur est plus susceptible de naviguer et de cliquer sur des choses.

Les attaquants se sont donc donné pour mission de créer de fausses pages qui semblent aussi réelles que possible. Et avec tout le mauvais design web existant, il n’est même pas si difficile de se fondre dans la masse.

Les chercheurs de Cisco suggèrent que les auteurs du kit d’exploitation peuvent s’appuyer sur la science des données pour

créer des pages d’atterrissage générées par ordinateur qui ressemblent à des pages web normales et trompent facilement les utilisateurs.

La malvertising (publicité en ligne malveillante) est probablement le principal moteur d’un flux constant de trafic web vers ces pages.

Source : Cisco 2015 Midyear Security Report

Il est connu pour être un vecteur efficace d’infection par des logiciels malveillants.

Bien qu’il n’y ait pas de chiffres définitifs pour le confirmer, on dit qu’Angler a un taux de « conversion » très efficace.

Cela pourrait être une partie de son succès et une raison pour laquelle tant d’attaquants choisissent d’utiliser Angler dans leurs campagnes. Bien sûr, les autres parties qui contribuent à cette utilisation élevée sont énumérées ci-dessus.

Comme toujours, c’est un mélange d’éléments qui fait le travail. Malheureusement, cette fois-ci, cela se fait au détriment des internautes du monde entier.

Comment Angler se propage-t-il ?

Angler est peut-être l’un des kits d’exploitation les plus avancés, mais cela ne suffit pas. Pour qu’il devienne le « plus recherché », il doit pouvoir atteindre autant de victimes potentielles que possible.

Alors, comment les cybercriminels diffusent-ils Angler pour que des internautes comme vous et moi soient infectés ?

Les attaquants s’appuient sur 3 tactiques majeures pour atteindre autant de PC que possible :

- Malvertising

- Iframes malveillantes

- Injection de code malveillant.

On parle de malvertising lorsque les cybercriminels utilisent la publicité en ligne pour distribuer des malwares. Ils infiltrent les réseaux de distribution de contenu qui sont chargés de déployer les publicités en ligne sur les sites web. Les serveurs qui travaillent pour cela sont généralement assez vulnérables, ce n’est donc pas un défi pour les attaquants de s’y introduire.

Une fois qu’ils y sont, ils peuvent infecter toutes les bannières du réseau avec du code malveillant, dans ce cas, des redirections qui mènent à des pages d’atterrissage Angler. Ainsi, des sites web aussi importants que le Huffington Post, Mashable ou d’autres pourraient mettre en danger leurs visiteurs sans le savoir.

En utilisant la publicité malveillante, les cybercriminels peuvent atteindre un nombre énorme d’internautes en même temps. Nous parlons de millions !

Et il existe un autre moyen par lequel Angler peut s’introduire dans votre système : les iFrames. C’est un moyen d’insérer du contenu d’un autre site web sur le site que vous visitez. Ainsi, vous pourriez être en train de lire un article sur le New York Times et la page pourrait héberger du contenu malveillant provenant d’un autre site Web. Ce type de contenu malveillant redirigera également les utilisateurs vers les pages du kit d’exploitation Angler, où l’infection sera déclenchée.

Bien sûr, il y a aussi la situation dans laquelle les attaquants choisissent d’injecter du code malveillant dans divers sites Web. Ce code alimentera également le trafic vers les pages web créées pour diffuser Angler et les infections de logiciels malveillants qui en découlent.

Toutes ces 3 tactiques reposent sur l’exploitation de la confiance que les visiteurs ont dans les grands sites web. Les cybercriminels mettent également en corrélation ce facteur de confiance avec la capacité du kit d’exploitation à ne pas être détecté pendant que l’infection a lieu. C’est une combinaison redoutable qui trompe trop de victimes qui ignorent très souvent que de tels dangers existent même.

Un antivirus peut-il me protéger contre Angler ?

Nous sommes désolés de vous dire cela, mais non.

Vous pensez peut-être encore que la protection antivirus est une solution à tous vos problèmes de sécurité, mais ce n’est qu’un mythe.

L’antivirus traditionnel ne peut pas fournir une protection à 100%. Aucune solution de sécurité ne le peut, c’est pourquoi vous avez besoin d’une protection multicouche.

J’ai expliqué précédemment pourquoi l’antivirus est surtout inefficace contre les kits d’exploitation les plus avancés. Leur capacité à éviter la détection est étonnante.

Cela ne signifie pas que vous n’avez pas besoin d’antivirus. En fait, c’est une disposition de sécurité de base que vous devez prendre. Mais vous avez besoin de plus qu’un antivirus pour vous protéger d’Angler et de kits d’exploitation similaires.

Voici d’autres preuves :

L’une des principales raisons pour lesquelles Angler a été si répandu et a pu infecter autant d’utilisateurs est le manque de couverture antivirus. Au cours du mois de juillet, Talos a observé près de 3 000 hachages uniques associés à des exploits. Ces données ont ensuite été comparées à celles de VirusTotal, ce qui a permis de constater que seuls 6 % des hachages se trouvaient dans VirusTotal. Sur ces 6 %, la détection moyenne était faible, avec généralement moins de dix moteurs AV la détectant.

Source : Cisco Talos, « Angler exposé »

Développements récents

Voici une grande amélioration récente qui montre qu’Angler est à la pointe de l’innovation pour tout ce qui concerne les kits d’exploitation. Début décembre, notre équipe de Heimdal Security a repéré Angler distribuant CryptoWall 4.0, la toute dernière version du tristement célèbre ransomware.

Les créateurs d’Angler ont intégré la charge utile CryptoWall 4.0 moins d’un mois après notre premier repérage. Compte tenu de la complexité de ces deux éléments, un mois est vraiment un court délai d’adoption.

Cela ne s’arrête pas là, bien sûr. Début décembre 2015, nous avons vu plusieurs nouveaux serveurs faire partie du réseau de distribution de l’Angler. La configuration « crime as a service » comprend divers domaines compromis. Voici une sélection qui a été assainie par Heimdal Security:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Plus de 100 domaines ont été bloqués dans notre base de données en une seule matinée, car ils étaient exploités pour délivrer CryptoWall 4.0. En plus de cela, Angler a également été utilisé pour rattacher les machines infectées à un botnet, afin qu’elles puissent utiliser leurs ressources pour alimenter de nouvelles attaques.

En décembre 2015 également, nous avons observé une forte activité du kit d’exploitation Angler. Dans ce cas, deux serveurs ont été utilisés pour délivrer des attaques drive-by via des sites web infectés. Voici leurs détails :

185.46.8 218

195.64.155 168

De nouveau, un nouveau lot de domaines compromis a été bloqué pour protéger les utilisateurs de Heimdal. Vous pouvez en voir quelques-uns ci-dessous :

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels. com

alpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

Nous avons détecté un nouveau mouvement dans le kit d’exploitation Angler le vendredi 11 décembre 2015 , sur les serveurs utilisés pour planter CryptoWall 4.0 sur des PC périmés fonctionnant sous Windows.

Cette nouvelle campagne utilise des méthodes identiques à celle que nous avons exposée le 2 décembre, lorsque nous avons identifié pour la première fois Angler propageant CryptoWall 4.0. Il semble également que la campagne actuelle soit coordonnée par le même groupe de cybercriminels, qui ciblent désormais les versions obsolètes d’Adobe Flash et d’Adobe Reader ou Acrobat Reader.

Comme c’est spécifique au kit d’exploitation Angler, l’infection est délivrée par des pages web compromises qui déplacent l’utilisateur vers une série de domaines créés dans ce but malveillant.

Voici les nouveaux serveurs qui sont utilisés pour diffuser CryptoWall 4.0 via Angler, qui, comme vous pouvez le voir, sont diffusés en Russie, en France et aux États-Unis :

5101.67 101 (PIN DATACENTER-NET, Russie)

51254162 81 (OVH, France)

209133214 46 (Noc4hosts Inc, USA)

Comme mentionné précédemment, nos chercheurs ont observé que le trafic malveillant est dirigé depuis ces serveurs en utilisant un grand nombre de domaines dont le seul but est de réaliser les attaques drive-by. Voici un petit échantillon de ces domaines :

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

yregonnaneedabiggerboat net

Clergy-.women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

Le processus d’infection implique également l’utilisation d’un tas de sous-domaines associés aux domaines présentés ci-dessus. Ceux-ci représentent la principale plateforme que le kit d’exploitation Angler utilise pour distribuer CryptoWall 4.0 dans le cadre d’attaques drive-by.

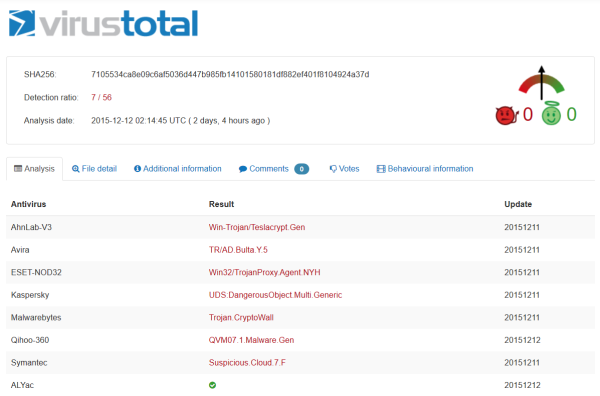

Malgré le fait que la campagne date de plus de 2 jours, la détection antivirale est encore très faible : seules 7 des 56 solutions antivirales répertoriées dans VirusTotal peuvent actuellement identifier et bloquer l’attaque.

Veuillez cliquer ici pour la liste complète des taux de détection au moment de la campagne.

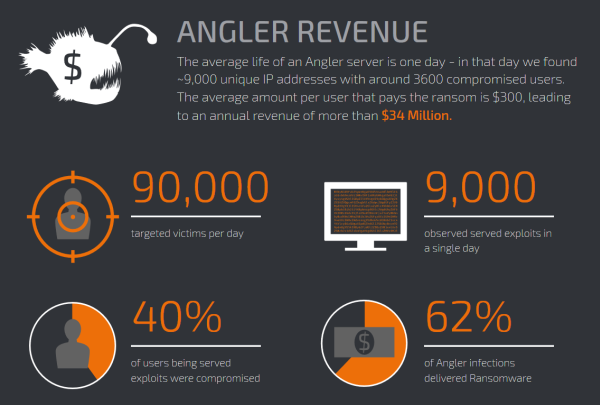

Cisco’s Talos a partagé quelques chiffres extraits de leur intelligence qui montrent l’impact qu’Angler a sur ses victimes. Notamment parce qu’Angler est un vecteur d’infection favori des ransomwares. Lorsqu’il est couplé, l’infection a des chances quasi certaines de réussir.

La victime se retrouve avec ses données cryptées et un seul moyen de les récupérer : payer la rançon. Bien sûr, si elle dispose d’une sauvegarde, elle n’a pas besoin de réfléchir à la question de savoir si elle doit payer ou non. Mais s’il n’y a pas de sauvegarde…

Source : Cisco Talos, « Angler exposed »

Bien sûr, les campagnes de distribution d’Angler ont une détection antivirus très faible, ce n’est donc pas un secret que vous êtes très probablement exposé si vous ne suivez pas quelques règles de sécurité de base.

Comment puis-je protéger mon système contre Angler ?

Nous avons parlé de la façon dont Angler peut intégrer les plus récentes vulnérabilités logicielles du marché. Mais ce ne sont pas les seules que les cybercriminels poursuivent.

En fait, Angler peut rechercher et exploiter les failles de sécurité qui ont déjà été corrigées par les fabricants de logiciels. Si les utilisateurs n’appliquent pas les mises à jour, les vulnérabilités sont toujours là. Et nous savons tous que beaucoup d’entre nous sont à la traîne sur cette pratique de sécurité clé.

La protection par kit d’exploitation est une configuration relativement simple. Vous n’avez pas besoin de connaissances techniques pour vous protéger de l’Angler et des logiciels malveillants qu’il distribue. Voici une liste de contrôle utile pour vous aider à démarrer :

De nombreuses infections distribuées par Angler exploitent une vulnérabilité dans le navigateur de l’utilisateur. Elles peuvent compromettre votre système de différentes manières : par des failles de sécurité dans les plugins, parce que vous n’avez pas installé la dernière version, etc.

Mais il existe un moyen de s’assurer que votre navigateur ne vous expose pas à des cyberattaques ! Il suffit de suivre les étapes de :

Gardez vos logiciels à jour

Comme vous l’avez vu, les applications les plus utilisées au monde sont aussi les plus vulnérables, qu’il s’agisse de Flash ou de Chrome.

La confiance, c’est qu’il est simple de combler de nombreuses failles de sécurité dans votre système en appliquant simplement des mises à jour régulièrement. Et il en va de même pour votre système d’exploitation, bien sûr.

Jette un coup d’œil à ces statistiques pour voir par toi-même pourquoi tu ne devrais plus jamais ignorer une mise à jour :

8 applications logicielles vulnérables exposant ton ordinateur à des cyberattaques

Utilise un antivirus

L’antivirus n’est peut-être pas très efficace contre les kits d’exploitation avancés ou les attaques de ransomware, mais tu en as quand même besoin. C’est une ligne de défense de base et vous devez absolument l’utiliser.

Si vous êtes perdu parmi trop d’options, vous pouvez utiliser le guide que nous avons élaboré pour vous aider à choisir le meilleur antivirus pour votre système.

Quel est le meilleur antivirus pour mon PC ? Un guide de recherche étape par étape

Protégez votre système contre les ransomwares avec les bons outils

Si l’antivirus ne peut pas me protéger contre Angler ou les ransomwares, qu’est-ce qui peut le faire ?

Il existe des outils qui ont la capacité de bloquer Angler ou les ransomwares tels que CryptoWall pour les empêcher d’atteindre votre système. Ils agissent de manière proactive et analysent votre trafic Internet pour bloquer l’accès aux sites Web potentiellement dangereux.

Vous pouvez en savoir plus sur ces outils dans cette liste pratique que nous avons créée exactement à cet effet :

L’antivirus est-il mort ? Meet The NextGen Anti-Hacking Tools

Sauvegarder vos données

Sauvegarder des données n’est pas sexy. La plupart des gens la trouvent ennuyeuse et chronophage et ils n’en voient pas vraiment les avantages. Mais nous ne soulignerons jamais assez à quel point c’est important.

Avoir une sauvegarde de vos données peut vous sortir d’un problème à tout moment !

Si votre ordinateur est infecté par un ransomware, vous n’avez pas à payer la rançon. Si vous devez effectuer un effacement du système pour supprimer une infection, vous n’avez pas à perdre vos fichiers. Si quelque chose arrive, vous aurez toujours accès à vos documents importants, vos photos et autres médias.

N’oubliez pas qu’une sauvegarde basée sur le cloud n’est cependant pas suffisante. Certains types de ransomware peuvent crypter les données de votre Google Drive si elles sont synchronisées sur l’ordinateur infecté.

Donc, sauvegardez vos données MAINTENANT et faites-le souvent.

Vous ne savez pas par où commencer ?

Nous avons ce qu’il vous faut :

Comment sauvegarder votre ordinateur – les meilleurs conseils en un seul endroit

Mais rappelez-vous : tous ces guides ne fonctionnent que si vous les appliquez. Si vous le faites une fois, vous aurez votre propre configuration de sécurité en ligne que vous pourrez améliorer et modifier à votre guise.

Analyse technique : regardez de plus près le kit d’exploitation Angler

Pour ceux qui ont un peu d’appétit pour plus d’aperçus liés à Angler, nous avons rassemblé certaines des analyses techniques qui montrent comment ce kit d’exploitation particulier fonctionne.

- Sophos : « A closer look at the Angler exploit kit »

- IXIA : « Angler Exploit Kit Deobfuscation and Analysis »

- SANS Edu : « Le kit d’exploitation Angler pousse une nouvelle variante de ransomware »

- Websense Security Labs Blog : « Angler Exploit Kit – Operating at the Cutting Edge »

- Trend Micro : « Evolution of Exploit Kits »

- Cisco blog : « Threat Spotlight : Angler se tapit dans l’ombre des domaines »

- Cisco Talos : « Angler exposé. »

Conclusion

J’espère que maintenant vous avez une meilleure compréhension de ce que Angler et d’autres kits d’exploitation peuvent faire. C’est un grand défi de se tenir au courant de la sécurité en ligne et je le sais de par ma propre expérience. Mais c’est aussi très important.

Internet offre effectivement des possibilités exceptionnelles d’apprendre, de travailler et de grandir en tant que personne. Mais le « paquet » comprend également certaines menaces qui sont parfois difficiles à comprendre.

J’espère donc avoir accompli une partie de ma mission ici aujourd’hui, qui est de vous aider à voir les choses plus clairement et à vraiment comprendre pourquoi la sécurité en ligne devrait être sur votre liste de choses à faire. La liste est longue ; j’en ai aussi une pile. Mais je ne peux pas me permettre que mon travail et mes passions soient perturbés par des cybercriminels.

Vous aussi ?

SECUREZ VOTRE BROWING EN LIGNE!

Obtenez Threat Prevention Home

.