Den ultimative guide til Angler Exploit Kit for ikke-tekniske personer [Opdateret]

Der har været en masse snak om Angler Exploit Kit på det seneste, men for de fleste mennesker, advarslerne ikke rammer en klinge. Og det er bestemt ikke deres skyld.

Det er ikke alle, der har tid til at google “Angler exploit kit” og læse 4-5 artikler for at forstå, hvad det drejer sig om. Og det faktum at de fleste artikler om emnet er tekniske analyser hjælper heller ikke rigtig.

Så vi satte os for at skabe den ultimative guide til Angler exploit kit for ikke-tekniske personer, en artikel, der forklarer det grundlæggende:

- Hvad exploit kits er

- Hvorfor Angler skiller sig ud blandt exploit kits

- Dets vigtigste funktioner

- Hvordan Angler spredes

- Hvad dit antivirusprogram kan(‘ikke) gøre om Angler

- Den seneste udvikling i Anglers aktiviteter

- Hvordan du kan beskytte dit system mod Angler

- En liste over tekniske analyser for dem, der ønsker at dykke dybere ned i emnet.

Men hvorfor skal jeg vide disse ting?

Det er et rimeligt spørgsmål. Svaret er enkelt nok: Fordi du også er et mål.

Som du vil se, behøver du ikke at være rig, berømt, i politik eller sport for at blive offer for cyberkriminalitet. Det eneste, du skal gøre, er at have en internetforbindelse og bruge den. Det er alt, hvad der skal til, desværre.

Men det betyder ikke, at du er forsvarsløs. Au contraire, det faktum, at du læser dette, gør dig allerede klogere og mere bevidst, end cyberkriminelle ønsker, at du skal være. Så fortsæt med at scrolle videre, og giv dem en uventet overraskelse.

- Hvad er et exploit kit?

- Eksempel:

- Hvorfor skiller Angler sig ud blandt exploit kits?

- De bedste muligheder i Angler exploit kit

- Det kan nemt bruges af angribere, der mangler dyb teknisk viden.

- Det sælges i cyberkriminelle kredse og er oppe at vende for alle at købe.

- Det kan programmeres til at udføre et stort antal handlinger.

- Den integrerer nye sårbarheder hurtigt!

- Den forsøger at unddrage sig opdagelse på hvert trin af infektionen.

- Det kan levere “usynlige” malware-infektioner.

- Den er vanskelig at blokere på grund af sin distributionstaktik.

- Den bruger hackede legitimationsoplysninger fra databrud til at sprede sig yderligere.

- Den bruger troværdige, velbyggede landingssider til at levere exploit’et.

- Det er kendt for at være en effektiv malware-infektionsvektor.

- Hvordan spredes Angler?

- Kan antivirus beskytte mig mod Angler?

- Den seneste udvikling

- Hvordan kan jeg holde mit system beskyttet mod Angler?

- Sikre din browser

- Den ultimative guide til at sikre din browsing på nettet: Chrome, Firefox og Internet Explorer

- Hold din software opdateret

- 8 sårbare softwareapps, der udsætter din computer for cyberangreb

- Brug antivirus

- Hvad er det bedste antivirus til min pc? En trinvis forskningsguide

- Beskyt dit system mod ransomware med de rigtige værktøjer

- Er antivirus dødt? Mød NextGen Anti-Hacking Tools

- Backup af dine data

- Sådan tager du backup af din computer – de bedste råd ét sted

- Teknisk analyse: Se nærmere på Angler exploit kit

- Slutning

Hvad er et exploit kit?

Lad os starte med det grundlæggende.

Det er grundlæggende et stykke kode, der er udviklet til skadelige formål. Det, den gør, er at åbne en kanal, som cyberkriminelle kan bruge til at kommunikere med dit system og fodre det med koder, som omfatter forskellige typer kommandoer.

Som du vil se, er exploit kits en stor forretning i den cyberkriminelle verden. Her er, hvor det hele startede:

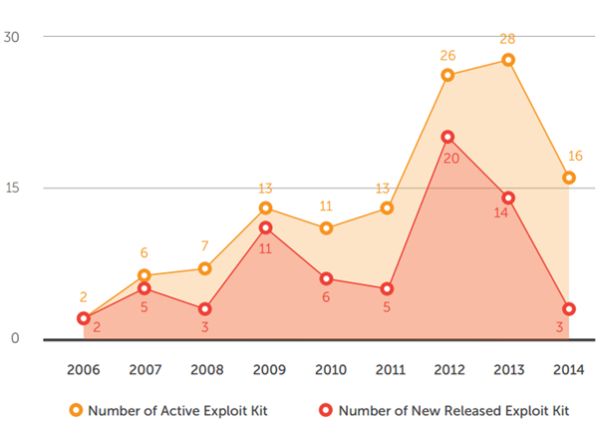

Det første registrerede exploit kit-angreb kunne spores tilbage til 2006, hvor WebAttacker-kittet blev brugt.

Det var det første exploit kit, der blev fundet på det russiske undergrundsmarked. Det kom med teknisk support og blev solgt for 20 USD.

Kilde: Evolution of Exploit Kits by Trend Micro

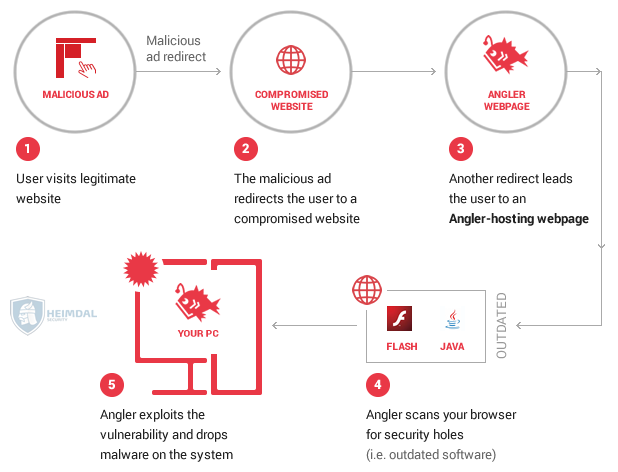

Angrebssættet er konstrueret af angriberen til at udføre mindst 3 kernehandlinger:

- At scanne dit system for sårbarheder

- At udnytte de sårbarheder, det opdager, ved at downloade skadelig kode til dit system

- Afvikle skadelig kode på dit system, hvilket grundlæggende betyder, at det er i stand til at installere malware på din enhed.

Det er normalt rettet mod browsere eller andre programmer, som et websted kan påberåbe sig via en af dine browsere (Adobe Reader, Java Runtime Environment, Adobe Flash Player osv.).

Exploit kits omfatter et sæt kommandoer, der kan få et system til at opføre sig unormalt. De kan bruges til at forstyrre aktiviteten i software, hardware og alt andet elektronisk.

Men husk: Det betyder ikke, at hvis dit system er inficeret, kan du selv finde ud af, at det sker.

Hvis vi kunne se disse infektioner med det blotte øje, ville det være meget nemmere at stoppe dem. Men det skib er sejlet engang i 90’erne, og så enkelt er det ikke længere.

Eksempel:

Du klikker på et søgeresultat på Google for at finde flere oplysninger om et GoPro-kamera. Du ender på en blog, der tilbyder en anmeldelse, så du surfer rundt, men lukker den bagefter.

Mens du er på hjemmesiden, kan en infektion ske på mindre end et sekund:

- Angrebsmændene omdirigerer din browser til et ondsindet websted, der er vært for et exploit kit (dette kaldes et drive-by attack)

- Et exploit kit fortsætter derefter med at scanne din browser for at se, om der er nogen sikkerhedshuller

- Du har måske ikke installeret de seneste Java-opdateringer (nikke stille, hvis du også hader dem – du er ikke alene)

- Da Java-plugin’et i din browser er sårbart, kan sikkerhedshullet i det give et exploitsæt en vej ind i dit system

- Her kan exploitsættet slippe nyttelasten, som er den del af malware, der udfører den skadelige handling

- Nyttelasten vil derefter fortsætte med at udføre det, den er programmeret til at gøre: indsamle dine finansielle oplysninger (kreditkortoplysninger, adgangskoder og brugernavne til netbanker osv.), kryptere dine data og bede om løsepenge eller andre handlinger, som vi vil præsentere længere nede.

Kort fortalt er det sådan, at cyberkriminelle udnytter sikkerhedshuller i dit system, så de kan infiltrere og udføre deres angreb. De kræver ikke noget input fra dig som bruger, og hele processen er usynlig. Men der er naturligvis mere i denne historie.

Du har måske bemærket, at jeg ingen steder i denne proces har nævnt, at antivirusbeskyttelsen træder i kraft. Det er der 2 grunde til:

- Det er desværre ikke alle, der har antivirus installeret, hvilket gør disse brugere til omvandrende mål

- De mest anvendte exploit kits er så sofistikerede, at de formår at undgå at blive opdaget af antivirusprodukter. Læs videre for at finde ud af hvorfor.

Der er visse exploit kits, som er blevet berygtede for deres evner. Derfor bruges de til at levere nogle af de mest sofistikerede former for malware.

Det, som disse exploit kits kan gøre, vil give dig lyst til at følge nogle grundlæggende regler for onlinesikkerhed, som vi har udarbejdet til dig i slutningen af denne artikel. Se blot på den kraftige stigning i antallet af nye exploit kits, der er blevet oprettet i de seneste par år!

Kilde: Evolution of Exploit Kits by Trend Micro

Hvorfor skiller Angler sig ud blandt exploit kits?

Angler blev først identificeret i 2013 og er et af de mest berygtede exploit kits, der anvendes i cyberangreb. I sin korte historie har Angler vundet indpas på grund af sine særlige karakteristika. Den har spredt ransomware, den har været involveret i malvertising og endda i hacktivismekampagner.

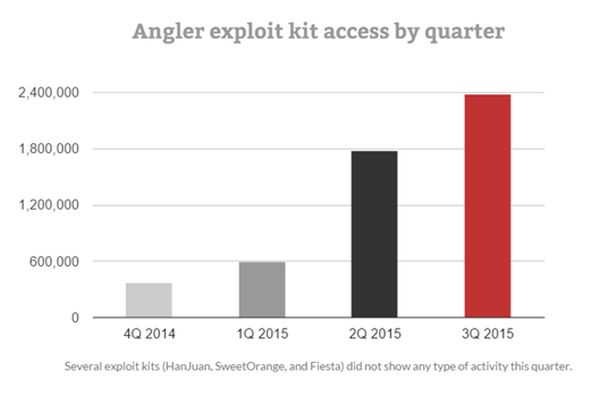

I 2014 var den det næstmest anvendte exploit kit ifølge Trustwave Global Security Report 2015. Det tegnede sig for 17 % af infektionerne, mens Nuclear, det mest anvendte exploit kit, genererede 23 % af infektionerne.

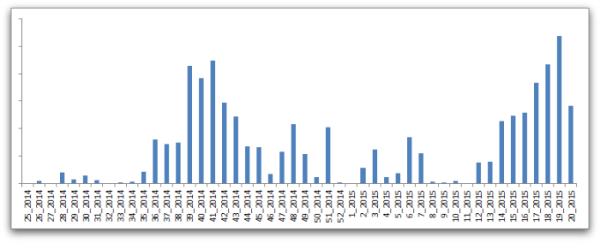

Siden marts 2015 er Angler blevet endnu mere aktiv. Vores team hos Heimdal Security, såvel som mange andre forskere har observeret exploit-kittet i deres analyser.

Kilde:

Hvad mere er, ifølge Ciscos Midyear Security Report stod Angler i 2015 for 40 % af brugerindtrængningen i de cyberangreb, der hidtil er observeret, i 2015.

Som man tydeligt kan se, dominerer Angler markedet for exploit-kits i øjeblikket og har været særligt aktiv i de seneste måneder.

Kilde: Trend Micro, “Hazards Ahead: Current Vulnerabilities Prelude Impending Attacks”

Men disse Angler exploit kit-statistikker alene tegner ikke hele billedet. Det vigtige er det sæt af faktorer, der har fået Angler til at opnå en så stor udbredelse og stor brug. Nyheder om Angler spredes som en steppebrand i cybersikkerhedsmiljøet på grund af det, som dette exploit kit kan gøre.

Angler er fortsat førende på markedet for exploit kits med hensyn til generel sofistikering og effektivitet.

De bedste muligheder i Angler exploit kit

Der er mange grunde til, at Angler rangerer så højt blandt de cyberkriminelles præferencer. Vi har forsøgt at samle nogle af dem her, uden at gå for meget i tekniske detaljer. For dem, der ønsker at dykke dybere ned i emnet, kan du finde en liste over tekniske analyser i slutningen af artiklen.

Så her er, hvad det berygtede Angler exploit kit kan gøre:

Det kan nemt bruges af angribere, der mangler dyb teknisk viden.

Angrebsmænd, der ikke er it- eller sikkerhedseksperter, kan købe exploit kittet online. De behøver ikke at vide, hvordan de selv skal skabe sættet, og de kan stadig høste fordelene ved at bruge sættet.

Sommetider kommer exploit-kits som Angler endda med en brugervenlig grænseflade. Det gør det muligt for angriberen at følge udviklingen af malware-kampagnen og justere indstillingerne for at opnå mere effektive resultater.

Du troede sikkert ikke, at det var så nemt…

Det sælges i cyberkriminelle kredse og er oppe at vende for alle at købe.

Cybercrime-as-a-service er ikke nyt, og vi har talt om det i et stykke tid. Exploit-kits som Angler sælges i cyberkriminelle kredse og til en god pris. Sophos spekulerer i, at der endda kan være en “pay-per-install”-betalingsmodel, hvor angriberne kun opkræves af Angler-skaberne for de vellykkede malware-infektioner.

For at gøre exploit-kittet endnu mere tiltalende, preloader dets skabere det endda med sårbarheder, hvilket gør kittet klar til at blive indsat.

Det kan programmeres til at udføre et stort antal handlinger.

Angler er et meget alsidigt exploit-kit. Cyberkriminelle kan instruere sættet til:

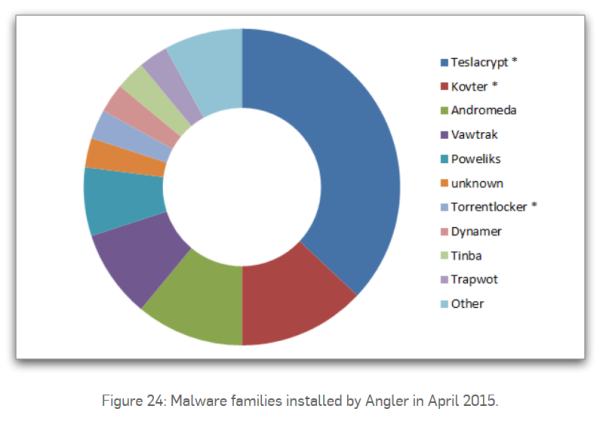

- at installere malware (finansiel – Tinba, Vawtrak, ransomware – CryptoWall, Teslacrypt, Torrentlocker)

- at indsamle fortrolige data (brugernavne, adgangskoder, kortoplysninger osv.) og uploade dem til de servere, de kontrollerer

- eller binde det inficerede system ind i et botnet (en “zombiehær” af computere, der bruges til at levere yderligere angreb).

For eksempel er her de typer malware, som Angler installerede på sårbare systemer via drive-by-angreb i april 2015:

Kilde:

Det fokuserer på sårbarheder i forældet software.

Denne faktor alene er en stor grund til, at Angler har så stor succes med at installere malware på brugernes pc’er.

Hvor mange gange har du ignoreret en opdatering fra en af dine apps eller fra dit styresystem?

Vi har alle gjort det. Millioner af internetbrugere gør det stadig dagligt af en række årsager, som ikke er vigtige lige nu.

Hvad der ER vigtigt er, at Angler udnytter alle disse sikkerhedshuller i dit system. Og der er masser at vælge imellem!

Som en cybersikkerhedsspecialist engang sagde, behøver cyberkriminelle kun at finde én sårbarhed, men vi skal lappe dem alle.

Den integrerer nye sårbarheder hurtigt!

Anglers popularitet er steget, fordi dets udviklere er i stand til at tilføje udnyttelser for nye sårbarheder meget hurtigt. Når en Zero Day-sårbarhed kommer på markedet, er Angler blandt de første til at integrere den, især hvis vi taler om Flash.

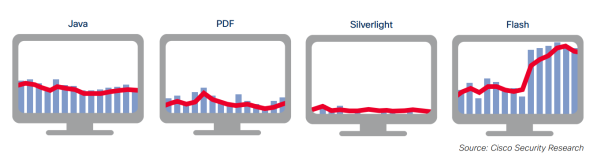

For eksempel er her de mest almindelige malwarevektorer identificeret af Cisco i første halvår af 2015:

Kilde: Cisco 2015 Midyear Security Report

Flash har allerede et af de værste ry med hensyn til softwaresårbarheder. Så det er klart, at holdet bag Angler ser på det først, fordi Flash byder på så mange sikkerhedshuller, der kan udnyttes.

Da det er så tilpasningsdygtigt, kan skaberne tilføje nye sårbarheder til Angler samt fjerne eksisterende sårbarheder meget hurtigt. Dette gør den oplagt til køb i cyberkriminelle kredse.

Den forsøger at unddrage sig opdagelse på hvert trin af infektionen.

Innovation er nøglen til Angler og dens udvikling. Dens skabere synes at tage dette meget alvorligt, fordi de konstant tilpasser deres taktik for at undgå at blive opdaget af sikkerhedsprodukter, især antivirus.

Kort fortalt er det sådan her, hvordan det gøres (det kan blive lidt teknisk her, men ikke for meget):

For at undgå omdømmefiltrering skifter den hurtigt værtsnavne og IP-numre, ligesom den bruger domain shadowing til at tage udgangspunkt i legitime domæner. For at undgå indholdsdetektion genereres de komponenter, der indgår i Angler, dynamisk for hvert potentielt offer ved hjælp af en række forskellige kodnings- og krypteringsteknikker. Endelig bruger Angler obfuscation og anti-sandbox-tricks til at vanskeliggøre indsamling og analyse af prøver.

Kilde: Sophos, “A closer look at the Angler exploit kit”

De cyberkriminelle bag Angler har tænkt på hver eneste lille detalje, da de udviklede dette exploit kit. Derfor tager det så lang tid at opdage, og derfor kan dit antivirusprogram ikke beskytte dig mod malware-infektioner leveret af Angler.

Her er mere om emnet nedenfor.

Det kan levere “usynlige” malware-infektioner.

Angler bruges ofte i drive-by-angreb, som vi omtalte i begyndelsen af artiklen.

I begge tilfælde er angrebet slet ikke synligt. Det skyldes især, at antivirusbeskyttelsen ikke træder i kraft. Derfor er drive-by-angreb nogle af de værste, og de fleste internetbrugere har ingen anelse om, at de overhovedet eksisterer eller kan ske.

Herudover kan Angler levere “fileless”-infektioner, hvilket betyder, at angriberne i hele processen ikke downloader en eneste fil til din pc. Traditionelle antivirusprodukter scanner dine filer for at opdage malware-infektioner. Men hvis der ikke er nogen fil at scanne, så konkluderer det bare, at der heller ikke er nogen infektion.

En anden faktor, der bidrager til Anglers succes, er, at den krypterede nyttelast, den bruger. Payload’en repræsenterer angriberens kommandoer. For at antivirusprogrammet kan blokere infektionen, skal det først dekryptere payload’en. Derefter skal det analysere den, sætte den i karantæne og derefter slette den.

Mens antivirus kæmper for at gøre alt dette, er den skadelige software installeret på systemet og er allerede i gang med at udtrække oplysninger eller gøre, hvad den blev instrueret til.

Det er derfor, at det kan tage op til et par dage, før dit traditionelle antivirusprodukt advarer dig om, at der er en infektion i dit system. På det tidspunkt vil dine data allerede være i hænderne på cyberkriminelle. Eller krypteret og venter på, at du skal betale hundredvis af dollars for at dekryptere dem.

Kilde: De inkluderede endda selv en Zero Day for Adobe Flash (CVE-2015-0313/CVE-2015-0311), som ikke blev opdaget i to måneder.

Den er vanskelig at blokere på grund af sin distributionstaktik.

Cyberkriminelle ved, at nøglen til at flyve under radaren er at bevæge sig hurtigt.

Sådan formår de at sprede Angler og holde deres identiteter anonyme på samme tid:

- De leder efter webservere, som de kan kompromittere.

- De hacker sig dybest set ind på de websteder, der er hostet på disse servere.

- Når de har kontrol over serveren, opretter de massive mængder af underdomæner, der er fyldt med Angler

- De sender ofre gennem spamkampagner eller malvertising-kampagner til disse underdomæner, hvor de bliver inficeret med Angler.

- De fortsætter med at konsolidere deres infrastruktur konstant (læs mere om Anglers infrastruktur).

Problemet er, at disse subdomæner oprettes i enorme mængder, de har en meget kort levetid, og de er tilfældige. Da de ikke har et mønster at følge eller giver tid til at blive analyseret, er disse infektionstaktikker meget svære at blokere.

Kittet camouflerer sig selv som legitime websider, hvilket gør det svært at blokere uden utilsigtet at blokere andre legitime programmer.

Kilde: 2015 Trustwave Global Security Report

For eksempel er her nogle tal fra Dridex-kampagner, der udfoldede sig i år, og som blev analyseret af Cisco.

- Malware-kampagnen sker hurtigt (9 timer), før traditionelt antivirus kan reagere

- Flere kampagner leveres inden for denne meget korte tidsramme (850)

- Angrebsmændene bruger Microsoft-makroer til at levere den finansielle malware

- Angrebsmændene ændrer hurtigt kampagnens indhold, såsom brugeragenter, vedhæftede filer og henvisninger, og relancerer kampagnen.

Kilde:

Og cyklussen sker igen og igen.

Den bruger hackede legitimationsoplysninger fra databrud til at sprede sig yderligere.

Efter alle de databrud, der har været i nyhederne så mange gange, er millioner af kompromitterede legitimationsoplysninger endt på det mørke net. Disse er også til salg.

For eksempel, hvis din e-mail var involveret i et af de seneste brud, er den højst sandsynligt til salg på et eller andet dark web-marked. Sammen med dit brugernavn, din adgangskode og endda kortoplysninger. Og der er mange flere oplysninger, som cyberkriminelle kan indsamle, baseret på disse spor.

Selvfølgelig har de cyberkriminelle bag Angler gjort brug af disse legitimationsoplysninger, især kompromitterede DNS-poster.

Gennem at bruge hackede legitimationsoplysninger og DNS-poster er det lykkedes cyberkriminelle at øge deres rækkevidde betydeligt. Samtidig har de også brugt dette til at dække deres spor og forblive anonyme og undgå at blive opdaget af de retshåndhævende myndigheder.

Den bruger troværdige, velbyggede landingssider til at levere exploit’et.

En anden væsentlig faktor, der hjælper en malware-kampagne med at nå så mange ofre som muligt, er autenticitet. Hvis den webside, som ofrene lander på, virker lovlig, er brugeren mere tilbøjelig til at surfe rundt og klikke på ting.

Så angribere har gjort det til deres mission at skabe falske sider, der ser så ægte ud som muligt. Og med alt det dårlige webdesign, der findes, er det ikke engang så svært at blande sig.

Cisco’s forskere foreslår, at forfatterne af exploit-kittet kan stole på datalogi til at

skabe computergenererede landingssider, der ligner normale websider og let narrer brugerne.

Malvertising (ondsindet online-annoncering) er sandsynligvis den vigtigste drivkraft for en konstant strøm af webtrafik til disse sider.

Kilde:

Det er kendt for at være en effektiv malware-infektionsvektor.

Selv om der ikke er nogen endelige tal, der kan bekræfte dette, siges det, at Angler har en meget effektiv “konverteringsrate”.

Det kan være en del af dens succes og en grund til, at så mange angribere vælger at bruge Angler i deres kampagner. Selvfølgelig er de andre dele, der bidrager til denne høje brug, nævnt ovenfor.

Som altid er det en blanding af elementer, der får arbejdet gjort. Desværre sker det denne gang på bekostning af internetbrugere over hele verden.

Hvordan spredes Angler?

Angler er måske nok et af de mest avancerede exploit kits derude, men det er ikke nok. For at den kan blive den “mest eftertragtede”, skal den kunne nå ud til så mange potentielle ofre som muligt.

Så hvordan spreder cyberkriminelle Angler til at internetbrugere som dig og mig bliver inficeret?

Angrebsmændene benytter sig af 3 vigtige taktikker for at nå så mange pc’er som muligt:

- Malplacering

- Skadelige iFrames

- Skadelig kodeinjektion.

Malplacering er, når cyberkriminelle bruger online-reklamer til at sprede malware. De infiltrerer indholdsdistributionsnetværk, der har til opgave at udbrede online-reklamer på websteder. De servere, der arbejder med dette, er normalt ret sårbare, så det er ikke nogen udfordring for angribere at komme ind.

Når de er kommet ind, kan de inficere alle bannere i netværket med skadelig kode, i dette tilfælde omdirigeringer, der fører til Angler-landingssider. Så websteder så store som The Huffington Post, Mashable eller andre kan bringe deres besøgende i fare uden at vide det.

Med malvertising kan cyberkriminelle nå ud til et stort antal internetbrugere på en gang. Vi taler om millioner!

Og der er en anden måde, hvorpå Angler kan komme ind i dit system: iFrames. Det er en måde at indsætte indhold fra et andet websted på det websted, du besøger. Så du kan læse en artikel på New York Times, og siden kan indeholde skadeligt indhold fra et andet websted. Denne type skadeligt indhold vil også omdirigere brugere til Angler exploit kit-sider, hvor infektionen vil blive udløst.

Der er selvfølgelig også den situation, hvor angribere vælger at injicere skadelig kode på forskellige websteder. Denne kode vil også tilføre trafik til de websider, der oprettes for at sprede Angler og de deraf følgende malware-infektioner.

Alle disse 3 taktikker er afhængige af at udnytte den tillid, som de besøgende har til store websteder. Cyberkriminelle korrelerer også denne tillidsfaktor med exploit-kitets evne til at forblive uopdaget, mens infektionen finder sted. Det er en forfærdelig kombination, der narrer alt for mange ofre, som meget ofte er uvidende om, at sådanne farer overhovedet eksisterer.

Kan antivirus beskytte mig mod Angler?

Vi er kede af at sige det, men nej.

Du tror måske stadig, at antivirusbeskyttelse er en løsning på alle dine sikkerhedsproblemer, men det er kun en myte.

Traditionelt antivirus kan ikke yde 100 % beskyttelse. Det kan ingen sikkerhedsløsning, og derfor har du brug for beskyttelse i flere lag.

Jeg har tidligere forklaret, hvorfor antivirus for det meste er ineffektivt over for de mest avancerede exploit kits. Deres evne til at undgå at blive opdaget er uhyggelig.

Det betyder ikke, at du ikke har brug for antivirus. Faktisk er det en grundlæggende sikkerhedsforanstaltning, som du skal træffe. Men du har brug for mere end antivirus for at beskytte dig mod Angler og lignende exploit kits.

Her er flere beviser:

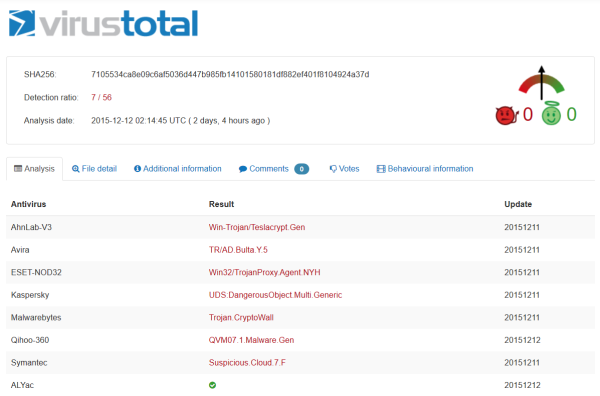

En af de største grunde til, at Angler har været så udbredt og været i stand til at inficere så mange brugere, er den manglende dækning af antivirus. I løbet af juli måned observerede Talos næsten 3.000 unikke hashes, der er forbundet med exploits. Disse data blev derefter søgt mod VirusTotal, hvilket viste, at kun 6 % af hashesene var i VirusTotal. Af disse 6 % var den gennemsnitlige detektion lav, idet der normalt var mindre end ti AV-maskiner, der registrerede den.

Kilde: Cisco Talos, “Angler exposed”

Den seneste udvikling

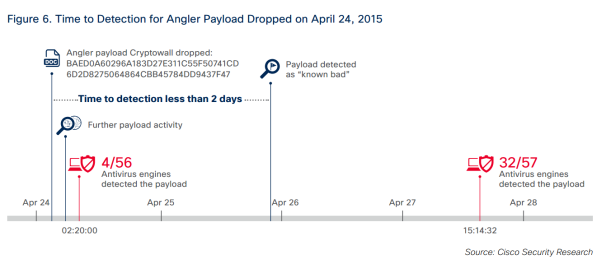

Her er en stor nylig forbedring, som viser, at Angler er på forkant med innovation i alle spørgsmål om exploit-kits. I begyndelsen af december opdagede vores team hos Heimdal Security Angler, der distribuerede CryptoWall 4.0, den nyeste version af den berygtede ransomware.

Anglers skabere integrerede CryptoWall 4.0 payload mindre end en måned efter, at vi først opdagede det. I betragtning af kompleksiteten af begge disse elementer er en måned virkelig en kort tid til vedtagelse.

Det stopper selvfølgelig ikke her. I begyndelsen af december 2015 oplevede vi, at flere nye servere blev en del af Angler-distributionsnetværket. “Crime as a service”-opsætningen omfatter forskellige kompromitterede domæner. Her er et udvalg, der er blevet renset af Heimdal Security:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Over 100 domæner blev blokeret i vores database i løbet af en enkelt morgen, fordi de blev udnyttet til at levere CryptoWall 4.0. Derudover blev Angler også brugt til at binde de inficerede maskiner til et botnet, så de kan bruge deres ressourcer til at give næring til nye angreb.

Også i december 2015 observerede vi en stærk aktivitet i Angler-udnyttelseskittet. I dette tilfælde blev to servere brugt til at levere drive-by-angreb via inficerede websteder. Her er deres oplysninger:

185.46.8 218

195.64.155 168

Også her blev et nyt parti af kompromitterede domæner blokeret for at beskytte Heimdal-brugere. Du kan se nogle af dem nedenfor:

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels com

alpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

Vi opdagede nye bevægelser i Angler exploit-kittet fredag den 11. december 2015, på de servere, der blev brugt til at plante CryptoWall 4.0 på forældede pc’er, der kører Windows.

Denne nye kampagne bruger identiske metoder som den, vi afslørede den 2. december, da vi første gang identificerede Angler, der spreder CryptoWall 4.0. Det ser også ud til, at den nuværende kampagne også koordineres af den samme gruppe af cyberkriminelle, som nu er rettet mod forældede versioner af Adobe Flash og Adobe Reader eller Acrobat Reader.

Som det er specifikt for Angler-eksplosionssættet, leveres infektionen via kompromitterede websider, der flytter brugeren til en række domæner, der er oprettet til dette ondsindede formål.

Her er de nye servere, der bruges til at sprede CryptoWall 4.0 via Angler, som, som du kan se, spredes i Rusland, Frankrig og USA:

5101.67 101 (PIN DATACENTER-NET, Rusland)

51254162 81 (OVH, Frankrig)

209133214 46 (Noc4hosts Inc., USA)

Som tidligere nævnt har vores forskere observeret, at skadelig trafik dirigeres fra disse servere ved hjælp af et stort antal domæner, hvis eneste formål er at udføre drive-by-angreb. Her er et lille udsnit af disse domæner:

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy-women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

Infektionsprocessen involverer også brugen af en bunke subdomæner, der er forbundet med de domæner, der er præsenteret ovenfor. Disse repræsenterer den primære platform, som Angler exploit kit bruger til at distribuere CryptoWall 4.0 i drive-by-angreb.

Selv om kampagnen er over 2 dage gammel, er antivirusdetektionen stadig meget lav: kun 7 ud af 56 antivirusløsninger, der er opført i VirusTotal, kan i øjeblikket identificere og blokere angrebet.

Klik her for at se den fulde liste over detektionsrater på tidspunktet for kampagnen.

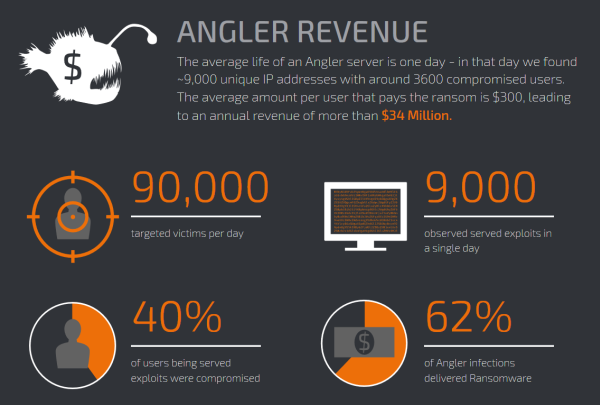

Ciscos Talos delte nogle tal, der er uddraget fra deres efterretninger, og som viser den indvirkning, som Angler har på sine ofre. Dette er især fordi Angler er en favorit-infektionsvektor for ransomware. Når den er koblet sammen, har infektionen næsten sikre chancer for at lykkes.

Ofret står tilbage med sine data krypteret og en enkelt måde at få dem tilbage på: at betale løsesummen. Selvfølgelig, hvis de har en backup, er der ingen grund til at tænke over, om de skal betale eller ikke betale. Men hvis der ikke er nogen sikkerhedskopi…

Kilde:

Selvfølgelig har Angler-distributionskampagner en meget lav antivirus-detektion, så det er ikke nogen hemmelighed, at du højst sandsynligt bliver udsat, hvis du ikke følger nogle grundlæggende sikkerhedsregler.

Hvordan kan jeg holde mit system beskyttet mod Angler?

Vi har talt om, hvordan Angler kan integrere de nyeste softwaresårbarheder på markedet. Men det er ikke de eneste, som cyberkriminelle går efter.

Faktisk set kan Angler scanne efter og udnytte sikkerhedshuller, der allerede er blevet lappet af softwareproducenterne. Hvis brugerne ikke anvender opdateringerne, er sårbarhederne der stadig. Og vi ved alle sammen, at mange af os halter bagefter med denne vigtige sikkerhedspraksis.

Exploit kit-beskyttelse er en relativt enkel opsætning. Du har ikke brug for teknisk viden for at beskytte dig mod Angler og den malware, som den distribuerer. Her er en nyttig tjekliste, der kan hjælpe dig i gang:

Sikre din browser

Mange infektioner, der leveres af Angler, udnytter en sårbarhed i brugerens browser. Der er forskellige måder, hvorpå de kan kompromittere dit system: gennem sikkerhedshuller i plugins, fordi du ikke har installeret den nyeste version osv.

Men der er en måde at sikre, at din browser ikke udsætter dig for cyberangreb! Du skal blot følge trinene i:

Den ultimative guide til at sikre din browsing på nettet: Chrome, Firefox og Internet Explorer

Hold din software opdateret

Som du har set, er de mest anvendte apps i verden også de mest sårbare, uanset om vi taler om Flash eller Chrome.

Den gode nyhed er, at det er nemt at lukke en masse sikkerhedshuller i dit system ved blot at anvende regelmæssige opdateringer. Og det samme gælder naturligvis for dit styresystem.

Tag et kig på disse statistikker for selv at se, hvorfor du aldrig skal ignorere en opdatering igen:

8 sårbare softwareapps, der udsætter din computer for cyberangreb

Brug antivirus

Antivirus er måske ikke særlig effektivt mod avancerede exploit kits eller ransomware-angreb, men du har stadig brug for det. Det er en grundlæggende forsvarslinje, og du bør helt sikkert bruge det.

Hvis du er faret vild blandt alt for mange muligheder, kan du bruge den guide, vi har sammensat, til at hjælpe dig med at vælge det bedste antivirus til dit system.

Hvad er det bedste antivirus til min pc? En trinvis forskningsguide

Beskyt dit system mod ransomware med de rigtige værktøjer

Så hvis antivirus ikke kan beskytte mig mod Angler eller ransomware, hvad kan så?

Der er værktøjer, der har evnen til at blokere Angler eller ransomware såsom CryptoWall fra at nå dit system. De handler proaktivt og scanner din internettrafik for at blokere adgangen til potentielt farlige websteder.

Du kan læse mere om disse værktøjer i denne praktiske liste, som vi har lavet præcis til dette formål:

Er antivirus dødt? Mød NextGen Anti-Hacking Tools

Backup af dine data

Backup af data er ikke sexet. De fleste mennesker finder det kedeligt og tidskrævende, og de kan ikke rigtig se fordelene ved det. Men vi kan ikke understrege nok, hvor vigtigt det er.

Hvis du har en sikkerhedskopi af dine data, kan det til enhver tid hjælpe dig ud af problemer!

Hvis din computer bliver inficeret med ransomware, behøver du ikke at betale løsesummen. Hvis du skal foretage en sletning af systemet for at fjerne en infektion, behøver du ikke at miste dine filer. Hvis der sker noget, har du stadig adgang til dine vigtige dokumenter, billeder og andre medier.

Husk dog, at en cloudbaseret sikkerhedskopi ikke er nok. Nogle typer ransomware kan kryptere dataene på din Google Drive, hvis den er synkroniseret på den inficerede computer.

Så tag backup af dine data NU, og gør det ofte.

Ved ikke, hvor du skal starte?

Vi har det helt rigtige:

Sådan tager du backup af din computer – de bedste råd ét sted

Men husk: Alle disse vejledninger virker kun, hvis du anvender dem. Hvis du gør det én gang, har du din egen online-sikkerhedsopsætning, som du kan forbedre og ændre efter din smag.

Teknisk analyse: Se nærmere på Angler exploit kit

For dem, der har lidt appetit på mere Angler-relateret indsigt, har vi samlet nogle af de tekniske analyser, der viser, hvordan dette særlige exploit kit fungerer.

- Sophos: “A closer look at the Angler exploit kit”

- IXIA: “Angler Exploit Kit Deobfuscation and Analysis”

- SANS Edu:

- Websense Security Labs Blog: “Angler exploit kit pushes new variant of ransomware”

- Websense Security Labs Blog: “Angler exploit kit pushes new variant of ransomware”

- Trend Micro: “Angler Exploit Kit – Operating at the Cutting Edge”

- Trend Micro: “Evolution of Exploit Kits”

- Cisco blog: “Angler Exploit Kit – Operating at the Cutting Edge”

- Trend Micro: “Evolution of Exploit Kits”: “Threat Spotlight: Angler Lurking in the Domain Shadows”

- Cisco Talos: “Angler exposed.”

Slutning

Jeg håber, at du nu har fået en bedre forståelse af, hvad Angler og andre exploit kits kan gøre. Det er en stor udfordring at holde sig ajour med online-sikkerheden, og det ved jeg af egen erfaring. Men det er også meget vigtigt.

Internettet giver nogle enestående muligheder for at lære, arbejde og vokse som person. Men “pakken” indeholder også nogle trusler, som nogle gange er svære at forstå.

Så jeg håber, at jeg har nået en del af min mission her i dag, som er at hjælpe dig med at se tingene klarere og virkelig forstå, hvorfor online-sikkerhed bør stå på din to-do liste. Listen er lang; jeg har også en stak af dem. Men jeg har ikke råd til, at mit arbejde og mine passioner bliver forstyrret af cyberkriminelle.

Gør du det?

SIKKER DIT ONLINE-BROWSING!

Få Threat Prevention Home