The Ultimate Guide to Angler Exploit Kit for Non-Technical People [Updated]

Têm-se falado muito sobre o kit de exploração Angler ultimamente, mas, para a maioria das pessoas, os avisos não batem um acorde. E eles definitivamente não têm culpa.

Nem todos têm tempo para o Google “Angler exploit kit” e ler 4-5 artigos para entender do que se trata. E o fato da maioria dos artigos sobre o assunto serem análises técnicas não ajuda muito.

Então nós nos propusemos a criar o guia final do Angler exploit kit para pessoas não-técnicas, um artigo que explica o básico:

- O que são kits de exploração

- Porquê Angler se destaca entre os kits de exploração

- Uma das principais capacidades

- Como Angler se espalha

- O que o seu antivírus pode(‘t) fazer sobre Angler

- Desenvolvimentos recentes na actividade de Angler

- Como manter o seu sistema a salvo de Angler

- Uma lista de análises técnicas para aqueles que querem mergulhar mais fundo no assunto.

Mas porque preciso de saber estas coisas?

Pergunta de água. A resposta é bastante simples: porque você também é um alvo.

Como você verá, você não precisa ser rico, famoso, na política ou no esporte para se tornar uma vítima de ciber-crime. Tudo o que você precisa fazer é ter uma conexão com a Internet e usá-la. É tudo o que é preciso, infelizmente.

Mas isso não significa que você esteja indefeso. Au contraire, o fato de você estar lendo isso já está fazendo você mais inteligente e mais consciente do que os criminosos cibernéticos querem que você seja. Então continue a rolar e dê-lhes uma surpresa inesperada.

- O que é um kit de exploração?

- Exemplo:

- Por que Angler se destaca entre os kits de exploração?

- As principais capacidades do kit de exploração Angler

- Pode ser facilmente usado por atacantes que carecem de conhecimento técnico profundo.

- Vendido em círculos ciber-criminosos e para qualquer um comprar.

- Pode ser programado para executar um vasto número de acções.

- Foca as vulnerabilidades em software ultrapassado.

- Integra novas vulnerabilidades rapidamente!

- Tenta escapar à detecção em cada estágio da infecção.

- Pode entregar infecções “invisíveis” por malware.

- Tácticas de distribuição de informação dificultam o bloqueio.

- Ele usa credenciais hackeadas de violações de dados para se espalhar ainda mais.

- Ele usa páginas de aterrissagem confiáveis e bem construídas para entregar o exploit.

- É conhecido por ser um vector de infecção malware eficaz.

- Como é que Angler se espalha?

- Pode o antivírus proteger-me de Angler?

- Desenvolvimentos recentes

- Como posso manter o meu sistema protegido de Angler?

- Segure seu navegador

- O Guia Final para Proteger a sua Navegação Online: Chrome, Firefox e Internet Explorer

- Mantenha seu software atualizado

- 8 Aplicações de Software Vulneráveis Expondo seu computador a ataques cibernéticos

- Utilizar antivírus

- Qual é o Melhor Antivírus para o Meu PC? Um guia de pesquisa passo a passo

- Proteja seu sistema contra o ransomware com as ferramentas certas

- O Antivírus está morto? Conheça The NextGen Anti-Hacking Tools

- Back up your data

- Como fazer o backup do seu computador – o melhor conselho num só lugar

- Análise técnica: dê uma olhada mais de perto no kit de exploração Angler

- Conclusão

O que é um kit de exploração?

Vamos começar com o básico.

É basicamente um pedaço de código criado para fins maliciosos. O que ele faz é abrir um canal que os cibercriminosos podem usar para se comunicar com o seu sistema e alimentá-lo com códigos que incluem diferentes tipos de comandos.

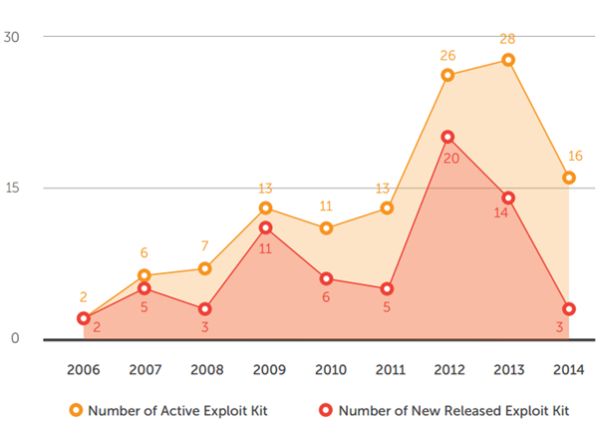

Como você verá, os kits de exploração são um grande negócio no mundo cibercriminoso. Aqui é onde tudo começou:

O primeiro ataque de exploit kit gravado pôde ser rastreado em 2006, que usou o WebAttacker kit.

Este foi o primeiro exploit kit encontrado no mercado subterrâneo russo. Ele veio com suporte técnico e foi vendido por US$20.

Source: Evolution of Exploit Kits by Trend Micro

O kit de exploit foi projetado pelo atacante para executar pelo menos 3 ações principais:

- Para verificar se o seu sistema tem vulnerabilidades

- Para explorar as vulnerabilidades que ele descobre baixando código malicioso no seu sistema

- Para executar código malicioso no seu sistema, o que basicamente significa que ele é capaz de instalar malware no seu dispositivo.

O kit de exploração geralmente tem como alvo navegadores ou outros programas que um site pode invocar através de qualquer um de seus navegadores (Adobe Reader, Java Runtime Environment, Adobe Flash Player etc.).

Explorar kits inclui um conjunto de comandos que podem fazer um sistema se comportar de forma anormal. Eles podem ser usados para interromper a atividade em software, hardware e qualquer outra coisa que seja eletrônica.

Mas lembre-se: isso não significa que, se o seu sistema estiver infectado, você pode descobrir que está acontecendo por conta própria.

Se pudéssemos ver essas infecções a olho nu, seria muito mais fácil pará-las. Mas esse navio já navegou nos anos 90 e já não é assim tão simples.

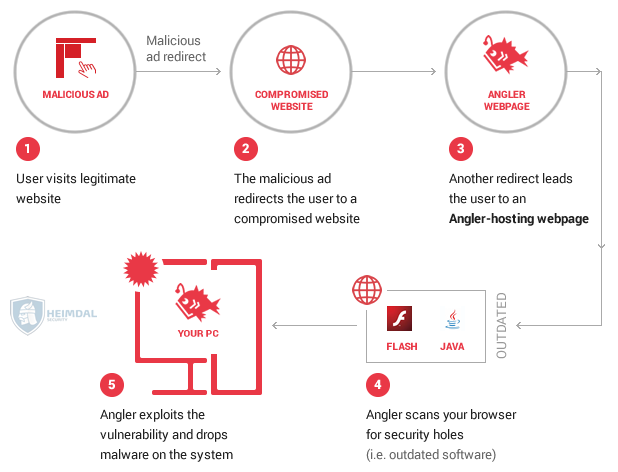

Exemplo:

Você clica em um resultado de busca do Google procurando mais informações em uma câmera GoPro. Você acaba em um blog que oferece uma revisão, então você navega por aí, mas fecha-o depois.

Enquanto você está no site, eis como uma infecção pode acontecer em menos de um segundo:

- Os atacantes redirecionam seu navegador para um site malicioso que hospeda um exploit kit (isso é chamado de ataque drive-by)

- O exploit kit então prossegue para verificar se há alguma falha de segurança

- Você pode não ter instalado as últimas atualizações do Java (acene silenciosamente se você também as odeia – você não está sozinho)

- Desde que o plugin Java no seu navegador está vulnerável, o buraco de segurança nele pode dar ao exploit kit uma entrada no seu sistema

- Aqui, o exploit kit pode largar a carga útil, que é a parte do malware que executa a acção maliciosa

- A carga útil irá então proceder para aplicar o que foi programado para fazer: recolher as suas informações financeiras (detalhes do cartão de crédito, senhas e nomes de utilizador de bancos online, etc.).), criptografar seus dados e pedir resgate ou outras ações, que apresentaremos mais adiante.

Shortly, é assim que os cibercriminosos aproveitam as falhas de segurança em seu sistema para que possam se infiltrar e realizar seus ataques. Eles não precisam de nenhum input de você, como usuário e todo o processo é invisível. Mas, claro, há mais nesta história.

Você deve ter notado que em nenhum lugar deste processo eu mencionei a proteção antivírus. Há 2 razões para isto:

- Felizmente, nem todos têm antivírus instalados, o que faz com que estes utilizadores andem a pé alvos

- Os kits de exploração mais utilizados são tão sofisticados que conseguem evitar que sejam detectados produtos antivírus. Continue lendo para descobrir porque.

Existem certos kits de exploit que se tornaram infames por suas habilidades. É por isso que eles são usados para entregar algumas das formas mais sofisticadas de malware.

O que esses kits de exploit podem fazer fará você querer seguir algumas regras básicas de segurança online que preparamos para você no final deste artigo. Basta olhar para o aumento de novos kits de exploração criados nos últimos anos!

Source: Evolution of Exploit Kits by Trend Micro

Por que Angler se destaca entre os kits de exploração?

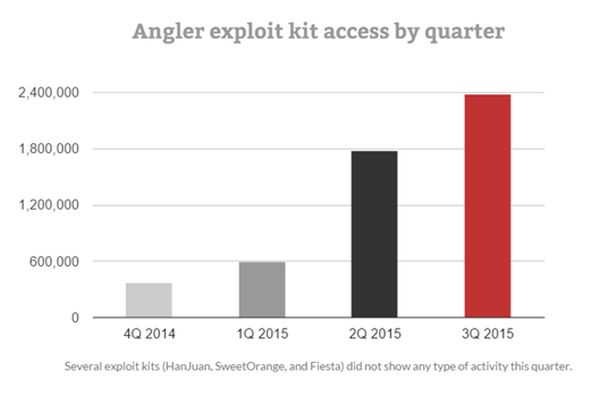

Primeiro identificado em 2013, Angler é um dos kits de exploração mais notórios usados em ataques cibernéticos. Em sua curta história, Angler ganhou tração por causa de suas características especiais. Ele espalhou o resgate, esteve envolvido em malversação e até mesmo em campanhas de hacktivismo.

Em 2014, ele foi o segundo kit de exploração mais usado de acordo com o Relatório de Segurança Global Trustwave de 2015. Foi responsável por 17% das infecções, enquanto o Nuclear, o kit de exploração mais utilizado, gerou 23% das infecções.

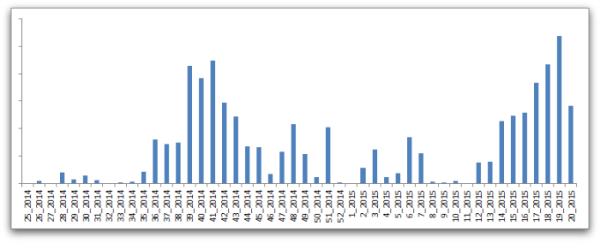

Desde Março de 2015, Angler tornou-se ainda mais activo. Nossa equipe da Heimdal Security, assim como muitos outros pesquisadores observaram o exploit kit em suas análises.

Source: Sophos’s “A closer look at the Angler exploit kit”

E mais, de acordo com o Relatório de Segurança Midyear da Cisco, em 2015, Angler foi responsável por 40% da penetração dos usuários nos ataques cibernéticos observados até agora.

Como você pode ver claramente, Angler domina o mercado de exploit kit no momento e tem sido especialmente ativo nos últimos meses.

Source: Trend Micro, “Perigos em Frente”: Vulnerabilidades atuais Prelúdio de ataques iminentes”

Mas estas estatísticas do kit de exploração Angler por si só não pintam o quadro inteiro. O que é importante é o conjunto de fatores que fizeram Angler alcançar uma distribuição tão ampla e alta utilização. Notícias sobre Angler se espalha como fogo selvagem na comunidade de segurança cibernética por causa do que este kit de exploração pode fazer.

Angler continua a liderar o mercado de kits de exploração em termos de sofisticação e eficácia geral.

As principais capacidades do kit de exploração Angler

Existem muitas razões pelas quais Angler ocupa uma posição tão alta entre as preferências dos ciber-criminosos. Tentamos reunir algumas delas aqui, sem entrar muito em detalhes técnicos. Para aqueles que querem mergulhar mais fundo no assunto, você pode encontrar uma lista de análises técnicas no final do artigo.

Então aqui está o que o infame kit de exploração Angler pode fazer:

Pode ser facilmente usado por atacantes que carecem de conhecimento técnico profundo.

Atacantes que não são especialistas em TI ou segurança podem comprar o kit de exploração online. Eles não precisam saber como criar o kit eles mesmos e ainda podem colher os benefícios usando o kit.

Por vezes, kits de exploração como o Angler até vêm com uma interface amigável. Isto permite ao atacante acompanhar a evolução da campanha malware e ajustar as configurações para resultados mais eficazes.

Aposto que você não achou que fosse tão fácil…

Vendido em círculos ciber-criminosos e para qualquer um comprar.

Cibercrime como serviço não é novidade, e já falamos sobre isso há algum tempo. Kits de exploração como o Angler são vendidos em círculos cibercriminosos, por um bom preço. Sophos especula que pode até existir um modelo de pagamento “pay-per-install”, onde os atacantes são cobrados pelos criadores de Angler apenas pelas infecções de malware bem sucedidas.

Para tornar o exploit kit ainda mais apelativo, os seus criadores até o pré-carregam com vulnerabilidades, tornando o kit pronto para ser implantado.

Pode ser programado para executar um vasto número de acções.

Angler é um exploit kit muito versátil. Cyber criminosos podem instruir o kit para:

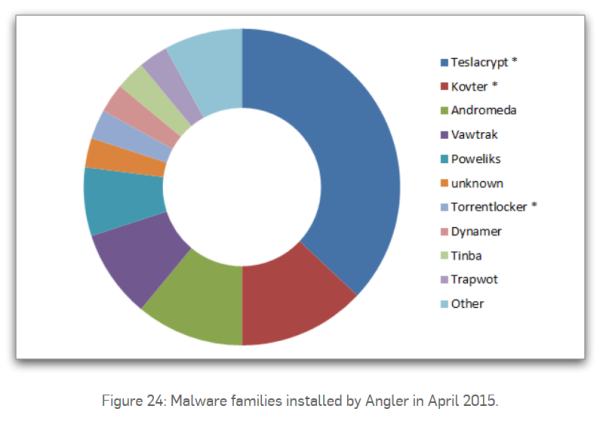

- instalar malware (financeiro – Tinba, Vawtrak, ransomware – CryptoWall, Teslacrypt, Torrentlocker)

- recolher dados confidenciais (nomes de usuário, senhas, detalhes de cartões, etc.) e carregá-los para os servidores que controlam

- ou ligar o sistema infectado a uma botnet (um “exército de zumbis” de computadores usados para entregar ataques adicionais).

Por exemplo, aqui estão os tipos de malware que Angler instalou em sistemas vulneráveis via ataques drive-by em abril de 2015:

Source: Sophos, “Um olhar mais atento ao kit de exploração Angler”

Foca as vulnerabilidades em software ultrapassado.

Só este factor é uma enorme razão pela qual Angler é tão bem sucedido na instalação de malware nos PCs dos utilizadores.

Quantas vezes ignorou uma actualização de uma das suas aplicações ou do seu sistema operativo?

Todos nós o fizemos. Milhões de utilizadores da Internet ainda o fazem diariamente, devido a uma série de razões que não são importantes neste momento.

O que é importante é que a Angler tire partido de todas estas falhas de segurança no seu sistema. E há muito por onde escolher!

Como um especialista em segurança cibernética disse uma vez, os criminosos cibernéticos só têm de encontrar uma vulnerabilidade, mas temos de corrigi-las todas.

Integra novas vulnerabilidades rapidamente!

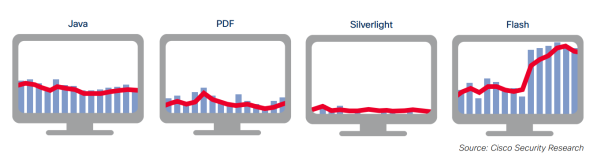

A popularidade de Angler aumentou porque os seus desenvolvedores são capazes de adicionar exploits para novas vulnerabilidades muito rapidamente. Quando uma vulnerabilidade de Zero Dia atinge o mercado, Angler está entre os primeiros a integrá-la, especialmente se estamos falando de Flash.

Por exemplo, aqui estão os vetores malware mais comuns identificados pela Cisco no primeiro semestre de 2015:

Source: Cisco 2015 Midyear Security Report

Flash já tem uma das piores reputações em termos de vulnerabilidades de software. Então é claro que a equipe por trás do Angler olha para ele primeiro, porque o Flash oferece tantas falhas de segurança para explorar.

Por ser tão adaptável, os criadores podem adicionar novas vulnerabilidades ao Angler, bem como remover as existentes muito rapidamente. Isto o torna primordial para compra em círculos ciber-criminosos.

Tenta escapar à detecção em cada estágio da infecção.

Inovação é a chave para Angler e seu desenvolvimento. Os seus criadores parecem levar isto muito a sério, porque adaptam constantemente as suas tácticas para evitar serem detectados por produtos de segurança, especialmente antivírus.

Shortly, aqui está como é feito (pode ficar um pouco técnico aqui, mas não demasiado):

Para fugir à filtragem da reputação, muda rapidamente os nomes das host e números IP, bem como usa o sombreamento de domínios para piggyback em domínios legítimos. Para escapar à detecção de conteúdo, os componentes envolvidos em Angler são gerados dinamicamente para cada vítima potencial, usando uma variedade de técnicas de codificação e encriptação. Finalmente, Angler usa truques de obscurecimento e anti-caixa para frustrar a coleta e análise de amostras.

Source: Sophos, “Um olhar mais atento ao kit de exploração de Angler”

Os ciber-criminosos por trás de Angler pensaram em cada pequeno detalhe quando projetaram este kit de exploração. É por isso que leva tanto tempo para detectar e porque o seu antivírus não pode protegê-lo de infecções malware entregues por Angler.

Aqui está mais sobre o assunto, abaixo.

Pode entregar infecções “invisíveis” por malware.

Angler é frequentemente usado em ataques drive-by, que discutimos no início do artigo.

Em ambos os casos, o ataque não é de todo aparente. Isto é especialmente porque a proteção antivírus não entra em ação. É por isso que os ataques drive-by são dos piores e a maioria dos usuários de Internet não tem idéia de que eles existem ou podem acontecer.

Além disso, Angler pode entregar infecções “fileless”, o que significa que, durante todo o processo, nem um único arquivo será baixado pelos atacantes em seu PC. Os produtos antivírus tradicionais verificam os seus ficheiros para detectar infecções por malware. Mas se não houver nenhum arquivo a ser verificado, então ele apenas conclui que também não há infecção.

Outro fator que contribui para o sucesso de Angler é que a carga útil criptografada que ele usa. O payload representa os comandos do atacante. Para que o antivírus bloqueie a infecção, ele tem que primeiro descriptografar a carga útil. Depois tem que analisá-la, colocá-la em quarentena e depois excluí-la.

Enquanto o antivírus luta para fazer tudo isso, o malware é instalado no sistema e já está extraindo informações ou fazendo o que foi instruído a fazer.

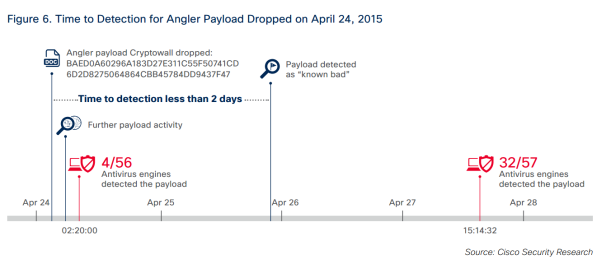

É por isso que pode levar até alguns dias para que o seu produto antivírus tradicional o avise que há uma infecção no seu sistema. Até lá, seus dados já estarão nas mãos de ciber-criminosos. Ou criptografados e esperando que você pague centenas de dólares para descriptografá-los.

Source: Cisco 2015 Midyear Security Report

Como mostra este exemplo do Trustwave 2015 Global Security Report:

Incluíram até um Dia Zero próprio para Adobe Flash (CVE-2015-0313/CVE-2015-0311) que passou sem ser detectado durante dois meses.

Tácticas de distribuição de informação dificultam o bloqueio.

Os ciber-criminosos sabem que a chave para voar abaixo do radar é mover-se rapidamente.

Aí está como eles conseguem espalhar Angler e manter suas identidades anónimas ao mesmo tempo:

- Eles procuram servidores web que podem comprometer.

- Eles basicamente invadem os sites hospedados nesses servidores.

- Após estarem no controle do servidor, eles criam enormes quantidades de subdomínios carregados com Angler

- Eles enviam vítimas através de campanhas de spam ou campanhas de malvertising para esses subdomínios, onde eles são infectados com Angler.

- Continuam a consolidar constantemente a sua infra-estrutura (leia mais sobre a infra-estrutura de Angler).

O problema é que estes subdomínios são criados em enormes volumes, têm uma vida útil muito curta e são aleatórios. Não tendo um padrão a seguir ou fornecendo o tempo a ser analisado, estas táticas de infecção são muito difíceis de bloquear.

O kit se camufla como páginas web legítimas, tornando difícil bloquear sem bloquear inadvertidamente outras aplicações legítimas.

Source: 2015 Trustwave Global Security Report

Por exemplo, aqui estão alguns números de campanhas da Dridex que se desdobraram este ano e foram analisados pela Cisco.

- A campanha malware acontece rapidamente (9h), antes que os antivírus tradicionais possam reagir

- Campanhas múltiplas são entregues neste prazo muito curto (850)

- Os atacantes usam macros da Microsoft para entregar o malware financeiro

- Os atacantes rapidamente morph conteúdo da campanha, tais como agentes de usuário, anexos e referências, e relançar a campanha.

Source: Cisco 2015 Midyear Security Report

E o ciclo acontece repetidamente.

Ele usa credenciais hackeadas de violações de dados para se espalhar ainda mais.

Após todas as violações de dados que fizeram as notícias tantas vezes, milhões de credenciais comprometidas acabaram na teia escura. Estas também estão à venda.

Por exemplo, se o seu e-mail esteve envolvido em uma das recentes violações, é mais provável que esteja à venda em algum mercado da web escura. Junto com seu nome de usuário, senha e até mesmo detalhes do seu cartão. E há muito mais informações que os ciber-criminosos podem recolher, com base nestas pistas.

Obviamente, os ciber-criminosos por trás de Angler fizeram uso destas credenciais, especialmente registros DNS comprometidos.

Ao usar credenciais hacked e registros DNS, os criminosos cibernéticos conseguiram aumentar substancialmente o seu alcance. Ao mesmo tempo, eles também usaram isso para cobrir seus rastros e permanecerem anônimos e evitarem ser descobertos pelas autoridades.

Ele usa páginas de aterrissagem confiáveis e bem construídas para entregar o exploit.

Outro fator essencial que ajuda uma campanha malware a alcançar o maior número possível de vítimas é a autenticidade. Se a página web em que as vítimas aterrissam parece legítima, é mais provável que o usuário navegue e clique em coisas.

Então os atacantes fizeram da sua missão criar páginas falsas que pareçam tão reais quanto possível. E com todo o mau design da web lá fora, não é tão difícil misturar em.

Os pesquisadores da Cisco sugerem que os autores do kit de exploração podem estar confiando na ciência dos dados para

criar páginas de aterrissagem geradas por computador que se assemelham a páginas normais e facilmente enganar os usuários.

Malvertising (publicidade online maliciosa) é provavelmente o principal impulsionador para um fluxo consistente de tráfego da web para essas páginas.

Source: Cisco 2015 Midyear Security Report

É conhecido por ser um vector de infecção malware eficaz.

Embora não existam números definitivos para confirmar isto, a palavra é que Angler tem uma taxa de “conversão” muito eficaz.

Esta pode ser parte do seu sucesso e uma razão pela qual tantos atacantes escolhem usar Angler nas suas campanhas. Claro, as outras partes que contribuem para este alto uso estão listadas acima.

Como sempre, é uma mistura de elementos que faz o trabalho. Infelizmente, desta vez é feito em detrimento dos utilizadores da Internet em todo o mundo.

Como é que Angler se espalha?

Angler pode ser um dos mais avançados kits de exploração por aí, mas isso não é suficiente. Para que ele se torne o “mais procurado”, ele deve ser capaz de alcançar o maior número possível de vítimas potenciais.

Então, como é que os criminosos cibernéticos espalham Angler para que usuários da Internet como você e eu fiquemos infectados?

Atacantes dependem de 3 táticas principais para alcançar o maior número possível de PCs:

- Malvertising

- Malicious iFrames

- Injeção de código malicioso.

Malvertising é quando os cibercriminosos usam publicidade online para distribuir malware. Eles infiltram-se nas redes de distribuição de conteúdo que estão encarregados de implantar anúncios online em sites. Os servidores que trabalham para fazer isso geralmente são bastante vulneráveis, então não é um desafio para os atacantes entrarem.

Após entrarem, eles podem infectar todos os banners da rede com código malicioso, neste caso, redireciona que levam às páginas de destino de Angler. Então sites tão grandes como The Huffington Post, Mashable ou outros podem estar colocando seus visitantes em perigo sem saberem.

O uso de malvertising, criminosos cibernéticos podem alcançar um grande número de usuários de Internet de uma só vez. Estamos falando de milhões!

E há outra forma de Angler entrar no seu sistema: iFrames. Esta é uma maneira de inserir conteúdo de outro site no site que você está visitando. Então você poderia estar lendo um artigo no The New York Times e a página poderia hospedar conteúdo malicioso de outro site. Este tipo de conteúdo malicioso também redirecionará os usuários para páginas do kit de exploração Angler, onde a infecção será acionada.

Obviamente, há também a situação em que os atacantes escolhem injetar código malicioso em vários sites. Este código também irá alimentar o tráfego para as páginas web criadas para espalhar Angler e as conseqüentes infecções por malware.

Todas estas 3 táticas dependem de aproveitar a confiança que os visitantes têm em grandes sites. Os criminosos cibernéticos também correlacionam esse fator de confiança com a capacidade do kit de exploração de permanecer sem ser detectado enquanto a infecção ocorre. É uma combinação horrível que engana muitas vítimas que muitas vezes desconhecem que tais perigos existem.

Pode o antivírus proteger-me de Angler?

Lamentamos dizer isto, mas não.

Pode ainda pensar que a protecção antivírus é uma solução para todos os seus problemas de segurança, mas é apenas um mito.

Antivírus tradicional não pode fornecer 100% de protecção. Nenhuma solução de segurança pode, é por isso que você precisa de proteção multicamadas.

Eu já expliquei anteriormente porque o antivírus é na maioria ineficaz contra os kits de exploração mais avançados. A sua capacidade de evitar a detecção é assustadora.

Isso não significa que você não precise de antivírus. Na verdade, é uma provisão básica de segurança que você tem que fazer. Mas você precisa mais do que um antivírus para manter sua segurança contra Angler e kits de exploração similares.

Aqui estão mais provas:

Uma das maiores razões pelas quais Angler tem sido tão difundido e capaz de infectar tantos usuários é a falta de cobertura antivírus. Durante o mês de Julho, Talos observou quase 3.000 hashes únicos associados a exploits. Esses dados foram então consultados contra o VirusTotal que descobriu que apenas 6% dos hashes estavam no VirusTotal. Desses 6% a detecção média era baixa, com normalmente menos de dez motores AV a detectá-lo.

Source: Cisco Talos, “Angler exposto”

Desenvolvimentos recentes

Aqui está uma grande melhoria recente que mostra que Angler está na vanguarda da inovação em todos os assuntos de kit de exploração. No início de dezembro, nossa equipe da Heimdal Security avistou Angler distribuindo o CryptoWall 4.0, a mais nova versão do famoso ransomware.

Criadores da Angler integraram a carga útil do CryptoWall 4.0 menos de um mês depois de nós o termos visto pela primeira vez. Dada a complexidade destes dois elementos, um mês é realmente um tempo curto para adoção.

Não pára aqui, é claro. No início de dezembro de 2015, vimos vários servidores novos se tornarem parte da rede de distribuição da Angler. A configuração “crime como um serviço” inclui vários domínios comprometidos. Aqui está uma seleção que foi sanitizada pela Heimdal Security:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Todos os 100 domínios foram bloqueados em nossa base de dados em uma única manhã, porque estavam sendo explorados para entregar CryptoWall 4.0. Além disso, Angler também foi usado para amarrar as máquinas infectadas em uma rede de bots, para que eles possam usar seus recursos para alimentar novos ataques.

Tambem em dezembro de 2015, observamos uma forte atividade no kit de exploração Angler. Neste caso, dois servidores foram usados para entregar ataques drive-by através de sites infectados. Aqui estão seus detalhes:

185.46.8 218

195.64.155 168

Again, um novo lote de domínios comprometidos foi bloqueado para proteger os usuários Heimdal. Você pode ver alguns deles abaixo:

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels com

alpvideophoto com

rocket worldwide com

galactic power

rocket energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

Detemos um novo movimento no kit de exploração Angler na sexta-feira, 11 de Dezembro de 2015, nos servidores utilizados para plantar a CryptoWall 4.0 em PCs desatualizados rodando Windows.

Esta nova campanha usa métodos idênticos ao que expusemos em 2 de dezembro, quando identificamos pela primeira vez Angler espalhando o CryptoWall 4.0. Parece também que a campanha atual também é coordenada pelo mesmo grupo de ciber-criminosos, que agora estão visando versões desatualizadas do Adobe Flash e Adobe Reader ou Acrobat Reader.

Como é específico para o kit de exploração Angler, a infecção é entregue através de páginas web comprometidas que movem o usuário para uma série de domínios criados para este propósito malicioso.

Aqui estão os novos servidores que são usados para espalhar o CryptoWall 4.0 via Angler, que, como você pode ver, estão espalhados na Rússia, França e EUA:

5101.67 101 (PIN DATACENTER-NET, Rússia)

51254162 81 (OVH, França)

209133214 46 (Noc4hosts Inc., EUA), EUA)

Como mencionado anteriormente, nossos pesquisadores observaram que o tráfego malicioso é dirigido a partir destes servidores, usando um grande número de domínios cujo único propósito é realizar os ataques drive-by. Aqui está uma pequena amostra destes domínios:

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy-women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

O processo de infecção também envolve o uso de um monte de subdomínios associados com os domínios apresentados acima. Estes representam a plataforma primária que Angler exploit kit usa para distribuir o CryptoWall 4.0 em ataques drive-by.

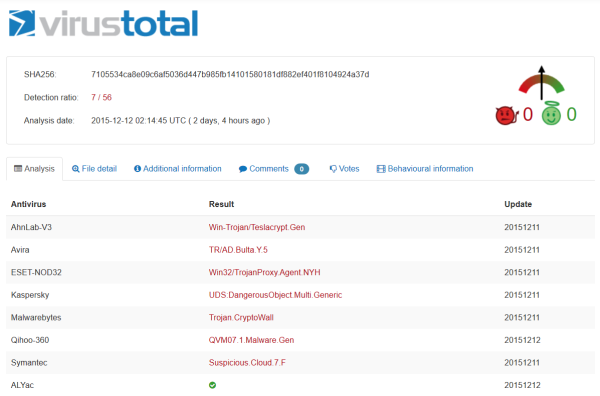

Apesar da campanha ter mais de 2 dias, a detecção de antivírus ainda é muito baixa: apenas 7 das 56 soluções antivírus listadas no VirusTotal podem atualmente identificar e bloquear o ataque.

Por favor clique aqui para a lista completa das taxas de detecção no momento da campanha.

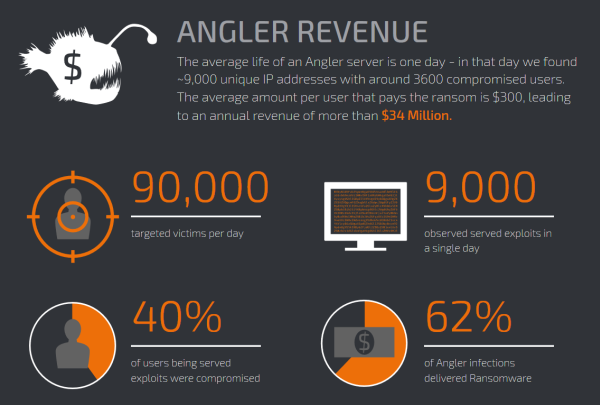

Cisco’s Talos compartilhou alguns números extraídos de sua inteligência que mostram o impacto que Angler tem sobre suas vítimas. Isto é especialmente porque Angler é um vector de infecção favorito para os resgates. Quando acoplada, a infecção tem quase certeza – chances de sucesso.

A vítima é deixada com seus dados criptografados e uma única maneira de obtê-los de volta: pagar o resgate. É claro, se eles tiverem um backup, não há necessidade de refletir sobre se devem ou não pagar. Mas se não houver backup…

Source: Cisco Talos, “Angler exposto”

Obviamente, as campanhas de distribuição de Angler têm uma detecção de antivírus muito baixa, por isso não é segredo que você provavelmente será exposto se você não seguir algumas regras básicas de segurança.

Como posso manter o meu sistema protegido de Angler?

Conversamos sobre como Angler pode integrar as mais recentes vulnerabilidades de software do mercado. Mas elas não são as únicas que os cibercriminosos vão atrás.

Na verdade, Angler pode procurar e explorar falhas de segurança que já foram corrigidas pelos criadores de software. Se os usuários não aplicarem as atualizações, as vulnerabilidades ainda estão lá. E todos nós sabemos que muitos de nós estão atrasados nesta prática chave de segurança.

Exploit kit protection is a relativamente simples setup. Você não precisa de conhecimentos técnicos para se manter a salvo do Angler e do malware que ele distribui. Aqui está uma lista de verificação útil para ajudá-lo a começar:

Muitas infecções entregues por Angler exploram uma vulnerabilidade no navegador do usuário. Existem várias maneiras de comprometer o seu sistema: através de falhas de segurança em plugins, porque você não instalou a última versão, etc.

Mas há uma maneira de ter certeza de que o seu navegador não está expondo você a ataques cibernéticos! Basta seguir os passos em:

Mantenha seu software atualizado

Como você já viu, os aplicativos mais usados no mundo também são os mais vulneráveis, quer estejamos falando de Flash ou Chrome.

A confiança é que é simples fechar muitas brechas de segurança em seu sistema apenas aplicando atualizações regularmente. E o mesmo vale para o seu sistema operacional, claro.

Dê uma olhada nestas estatísticas para ver por si mesmo porque você nunca mais deve ignorar uma atualização:

8 Aplicações de Software Vulneráveis Expondo seu computador a ataques cibernéticos

Utilizar antivírus

Antivírus pode não ser muito eficaz contra exploits avançados ou ataques de ransomware, mas você ainda precisa dele. É uma linha básica de defesa e você definitivamente deve usá-lo.

Se você estiver perdido entre muitas opções, você pode usar o guia que reunimos para ajudá-lo a escolher o melhor antivírus para o seu sistema.

Qual é o Melhor Antivírus para o Meu PC? Um guia de pesquisa passo a passo

Proteja seu sistema contra o ransomware com as ferramentas certas

Se o antivírus não pode me proteger de Angler ou ransomware, o que pode?

Existem ferramentas que têm a capacidade de bloquear Angler ou ransomware como o CryptoWall de chegar ao seu sistema. Elas agem proativamente e verificam seu tráfego de Internet para bloquear o acesso a sites potencialmente perigosos.

Você pode ler mais sobre essas ferramentas nesta lista útil que criamos exatamente para este propósito:

O Antivírus está morto? Conheça The NextGen Anti-Hacking Tools

Back up your data

Backing up data is not sexy. A maioria das pessoas acham isso chato e demorado e não vêem o benefício. Mas não podemos enfatizar o quanto isso é importante.

Ainda um backup dos seus dados, você pode sair de problemas a qualquer momento!

Se o seu computador ficar infectado com o resgate, você não terá que pagar o resgate. Se você tiver que fazer um sistema apagar para remover uma infecção, você não precisa perder seus arquivos. Se algo acontecer, você ainda terá acesso aos seus documentos importantes, imagens e outras mídias.

Cuidado que um backup baseado em nuvem não é suficiente. Alguns tipos de ransomware podem encriptar os dados no seu Drive do Google se estiverem sincronizados no computador infectado.

Então faça o backup dos seus dados AGORA e depois faça-o com frequência.

Não sabe por onde começar?

Temos apenas a coisa:

Como fazer o backup do seu computador – o melhor conselho num só lugar

Mas lembre-se: todos estes guias só funcionam se os aplicar. Se o fizer uma vez, terá a sua própria configuração de segurança online que pode melhorar e modificar a seu gosto.

Análise técnica: dê uma olhada mais de perto no kit de exploração Angler

Para aqueles que têm um pouco de apetite por mais conhecimentos relacionados com Angler, reunimos algumas das análises técnicas que mostram como este kit de exploração em particular funciona.

- Sophos: “Um olhar mais atento ao kit de exploração Angler”

- IXIA: “Angler Exploit Kit Deobfuscation and Analysis”

- SANS Edu: “Angler exploit kit empurra nova variante de ransomware”

- Websense Security Labs Blog: “Angler Exploit Kit – Operating at the Cutting Edge”

- Trend Micro: “Evolução dos Kits de Exploração”

- Cisco blog: “Threat Spotlight”: Angler Lurking in the Domain Shadows”

- Cisco Talos: “Angler exposto”

Conclusão

Espero que agora você tenha uma melhor compreensão do que Angler e outros kits de exploração podem fazer. É um grande desafio acompanhar a segurança online e sei disso pela minha própria experiência. Mas também é muito importante.

A Internet oferece algumas oportunidades excepcionais para aprender, trabalhar e crescer como pessoa. Mas o “pacote” também inclui algumas ameaças que às vezes são difíceis de entender.

Então eu espero ter alcançado parte da minha missão aqui hoje, que é ajudar você a ver as coisas mais claramente e realmente entender porque a segurança online deve estar na sua lista de afazeres. A lista é longa; eu também tenho uma pilha delas. Mas eu não posso permitir que meu trabalho e paixões sejam perturbados por ciber-criminosos.

Você?

>

>

SECUTAR SEU CORPO ONLINE!

Obter Prevenção de Ameaças Home