技術者でない人のための Angler エクスプロイト キットの究極のガイド [更新]

最近、Angler エクスプロイト キットについて多くの話題がありますが、ほとんどの人にとって、警告は心に響かないようです。

誰もが「Angler exploit kit」でググって、それが何であるかを理解するために 4~5 本の記事を読む時間があるわけではありません。 そして、このテーマに関するほとんどの記事が技術的な分析であるという事実は、実際には何の役にも立ちません。

そこで私たちは、技術者ではない人々のための Angler エクスプロイト キットの究極のガイド、基本を説明する記事を作成することに着手しました。

- エクスプロイト キットとは何か

- なぜ Angler はエクスプロイト キットの中で際立っているか

- その最大の機能

- どのように Angler は拡散するか

- アンチウイルスにできないこと

- Angler はどのように利用されるかエクスプロイト キット1055 about Angler

- Recent developments in Angler’s activity

- How to keep your system safe from Angler

- The list of technical analyses for those who want to dive deeper in subject.Angler は、Angler の活動に関する最近の動向について説明しています。

しかし、なぜこのようなことを知る必要があるのでしょうか?

公平な質問です。 答えは簡単で、あなたもターゲットになるからです。

おわかりのように、サイバー犯罪の被害者になるには、金持ちでも有名人でも政治家やスポーツ選手でなくてもいいのです。 インターネットに接続し、それを使用するだけでよいのです。 悲しいかな、それだけなのです。

しかし、それはあなたが無防備であるということではありません。 逆に、これを読んでいるという事実が、サイバー犯罪者が望む以上に、あなたをより賢く、より意識的にしているのです。

- エクスプロイト キットとは何ですか?

- 例:

- Why does Angler stand out among exploit kits?

- The top capabilities of the Angler exploit kit

- 深い専門知識がない攻撃者でも簡単に使用できます。 彼らは、キットを作成する方法を知っている必要はなく、キットを使用することで利益を得ることができます。 これにより、攻撃者はマルウェア キャンペーンの進化を追跡し、より効果的な結果を得るために設定を調整することができます。

- それはサイバー犯罪界で販売されていて、誰でも購入することができます。

- それは、古いソフトウェアの脆弱性に焦点を当てています。

- 新しい脆弱性を素早く統合する!

- 感染の各段階で検出を回避しようとします。

- 「見えない」マルウェア感染を配信できます。

- Its distribution tactics make it difficult to block.CVE-2005-05011.CVE-2004-016.

- データ侵害からハッキングされたクレデンシャルを使って、さらに拡散します。

- 信憑性が高く、よくできたランディング ページを使用してエクスプロイトを配信します。

- これは、効果的なマルウェア感染経路として知られています。

- How does Angler spread?

- Antivirus Can protect me from Angler?

- Recent developments

- Angler からシステムを保護するにはどうしたらよいでしょうか。

- ブラウザの保護

- The Ultimate Guide to Secure your Online Browsing のステップに従うだけです。 Chrome、Firefox、Internet Explorer

- ソフトウェアを最新の状態に保つ

- コンピューターをサイバー攻撃にさらす脆弱なソフトウェア アプリ 8 つ

- ウイルス対策をする

- 正しいツールでランサムウェアからシステムを保護する

- Antivirus は死んだのか? 次世代のアンチハッキング ツールを紹介する

- データをバックアップする

- How to backup your computer – the best advice in one place

- Technical analysis: take a closer look at the Angler exploit kit

- Conclusion

エクスプロイト キットとは何ですか?

まずは基本から説明しましょう。

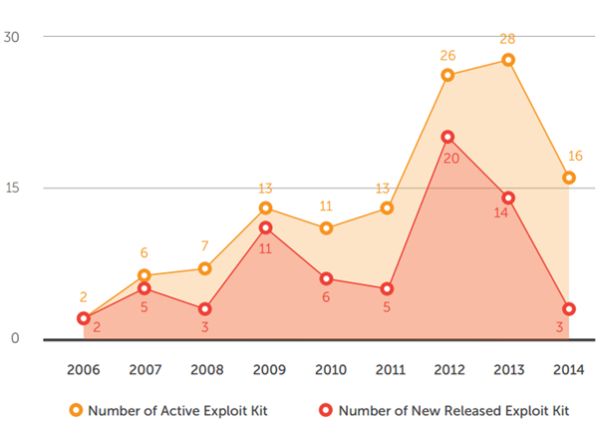

おわかりのように、エクスプロイト キットは、サイバー犯罪の世界では大きなビジネスです。 これは、ロシアのアンダーグラウンド市場で発見された最初のエクスプロイト キットで、WebAttacker キットを使用したものでした。 これは、テクニカル サポート付きで、20 米ドルで販売されていました。 Evolution of Exploit Kits by Trend Micro

エクスプロイト キットは、攻撃者によって、少なくとも次の 3 つの中核的な動作を行うように設計されています:

- システムの脆弱性をスキャンすること

- システムに不正なコードをダウンロードすることにより発見した脆弱性を利用すること

- システム上で不正なコードを実行し、デバイスに不正プログラムをインストールできることを基本的に意味していること。

エクスプロイト キットは通常、ブラウザまたは、Web サイトがブラウザのいずれかを通じて呼び出すことができるその他のプログラム (Adobe Reader、Java Runtime Environment、Adobe Flash Player など) をターゲットとしています。 これらは、ソフトウェア、ハードウェア、および電子的なあらゆるものの活動を妨害するために使用できます。

しかし、システムが感染している場合、それが起こっていることを自分で把握できるわけではないことを忘れないでください。 しかし、その船は 90 年代のいつかには出航しており、もうそれほど単純ではありません。

例:

あなたは GoPro カメラに関する詳細情報を探して、Google の検索結果をクリックしました。 レビューを提供しているブログにたどり着き、閲覧しますが、その後、閉じます。

サイトを見ている間に、1秒足らずで感染してしまうことがあるのです。

- 攻撃者は、エクスプロイト キットをホストする悪意のある Web サイトにブラウザーをリダイレクトします (これをドライブバイ攻撃と呼びます)

- 次にエクスプロイト キットは、セキュリティ ホールがあるかどうかを確認するためにブラウザーをスキャンします

- 最新の Java 更新プログラムをインストールしなかったかもしれません (Java が嫌いなら黙ってうなづいてください。あなただけではないのです)

- ブラウザーの Java プラグインは脆弱なため、このような攻撃が行われます。 このセキュリティ ホールは、エクスプロイト キットにシステムへの侵入経路を与える可能性があります

- ここで、エクスプロイト キットは、悪意のあるアクションを実行するマルウェアの部分であるペイロードをドロップできます

- ペイロードは、実行するようにプログラムされた内容を実行するようになります。 財務情報 (クレジットカードの詳細、オンライン バンキングのパスワードとユーザー名など) を収集します。

How angler exploit kit works

サイバー犯罪者はシステムのセキュリティ ホールを利用して潜入し、攻撃を実行することができるようにします。 彼らは、ユーザーであるあなたからの入力を必要とせず、すべてのプロセスは目に見えません。 しかし、もちろん、この話には続きがあります。

このプロセスのどこにも、ウイルス対策が有効であることについて触れていないことにお気づきかもしれません。 これには 2 つの理由があります。

- 残念ながら、誰もがアンチウィルスをインストールしているわけではなく、これらのユーザーは格好の標的になってしまいます

- 最もよく使われるエクスプロイト キットは非常に巧妙で、アンチウィルス製品の検出を回避することができます。

その能力で悪名高いエクスプロイト キットもあります。 このため、最も巧妙な形態のマルウェアを提供するために使用されています。

これらのエクスプロイト キットができることは、この記事の最後に用意した、オンライン セキュリティの基本ルールに従いたくなることでしょう。 過去数年間に作成された新しいエクスプロイト キットの急増を見てください!

Source: Evolution of Exploit Kits by Trend Micro

Why does Angler stand out among exploit kits?

2013年に初めて確認されたAnglerは、サイバー攻撃で使われる最も悪名高いエクスプロイトキットの1つです。 その短い歴史の中で、Angler が人気を博したのは、その特殊な特性のためです。 ランサムウェアを拡散し、マルバタイジングやハクティビズム キャンペーンにさえも関与しています。

2015 Trustwave Global Security Reportによると、2014年には、2番目に多く使用されたエクスプロイト キットとなっています。 これは感染の17%を占め、トップの使用エクスプロイトキットであるNuclearは感染の23%を生み出しました。

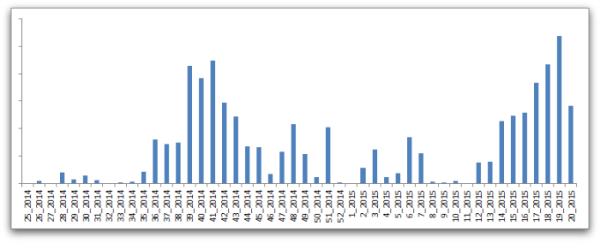

2015年3月以降、Anglerはさらに活発になっています。 私たちHeimdal Securityのチームだけでなく、他の多くの研究者が分析でこのエクスプロイトキットを観測しています。

ソース。 Sophosの「A closer look at the Angler exploit kit」

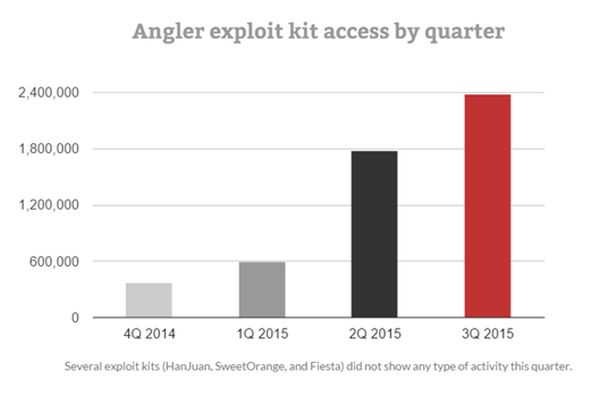

さらに、CiscoのMidyear Security Reportによると、2015年には、これまでに観測されたサイバー攻撃において、Anglerがユーザー侵入の40%を占めています。

明らかにわかるように、Anglerは現時点でエクスプロイトキット市場を支配しており、ここ数カ月は特に活発に活動しています。

ソース:Source: トレンドマイクロ、「Hazards Ahead: Current Vulnerabilities Prelude Impending Attacks」

しかし、これらの Angler エクスプロイト キットの統計だけでは、全体像はつかめません。 重要なのは、Angler がこれほど広く配布され、高い使用率を達成した一連の要因です。 Angler に関するニュースは、このエクスプロイト キットでできることのために、サイバー セキュリティ コミュニティで野火のように広がっています。

Angler は、全体的な洗練度と有効性の面でエクスプロイト キット市場をリードし続けています。

The top capabilities of the Angler exploit kit

Angler がサイバー犯罪者の間で好まれて高い位置にいる理由は多く存在します。 ここでは、技術的な詳細にはあまり触れずに、そのいくつかを集めてみました。

では、悪名高い Angler エクスプロイト キットができることを説明します。

深い専門知識がない攻撃者でも簡単に使用できます。 彼らは、キットを作成する方法を知っている必要はなく、キットを使用することで利益を得ることができます。 これにより、攻撃者はマルウェア キャンペーンの進化を追跡し、より効果的な結果を得るために設定を調整することができます。

そんなに簡単だとは思わなかったでしょう…

それはサイバー犯罪界で販売されていて、誰でも購入することができます。

サービスとしてのサイバー犯罪は新しいものではなく、しばらく前から話題になっていたものです。 Angler のようなエクスプロイト キットは、サイバー犯罪界で、それなりの値段で売られています。 Sophos は、成功したマルウェア感染に対してのみ、攻撃者が Angler の作成者から請求される、「ペイ パー インストール」の支払いモデルさえ存在するのではないかと推測しています。

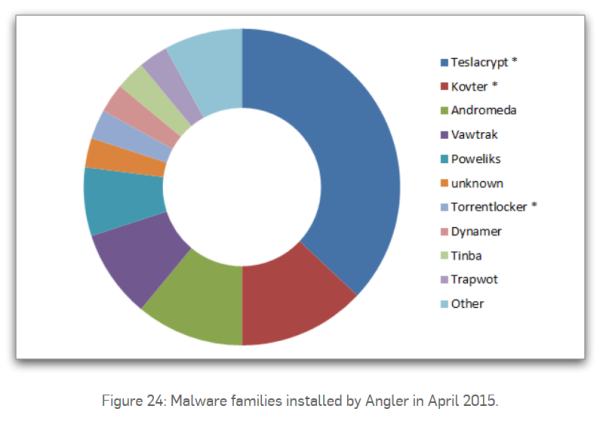

エクスプロイト キットをさらに魅力的にするために、作成者はキットに脆弱性を事前にロードして、展開可能な状態にまでしています。 サイバー犯罪者はこのキットに、

- マルウェア (金融 – Tinba, Vawtrak、ランサムウェア – CryptoWall, Teslacrypt, Torrentlocker)

- 秘密データ (ユーザー名、パスワード、カード詳細など) を収集して、制御するサーバーにアップロードしたり

- 感染システムをボットネットに関連付けたり (追加攻撃の配信に用いられるコンピュータの「ゾンビ軍」) するように指示することができます。

たとえば、2015年4月にAnglerがドライブバイ攻撃で脆弱なシステムにインストールしたマルウェアの種類は以下のとおりです。:

Source: Sophos, “A closer look at the Angler exploit kit”

それは、古いソフトウェアの脆弱性に焦点を当てています。

この要因だけでも、AnglerがユーザーのPCにマルウェアをインストールすることに成功している大きな理由です。

アプリやOSの一つからの更新を何回無視しましたか? 何百万人ものインターネット ユーザーが、今は重要ではない多くの理由のために、今でも日常的にそれを行っています。

重要なことは、Angler があなたのシステムのすべてのこれらのセキュリティ ホールを利用することです。 そして、たくさんの中から選ぶことができます!

あるサイバー セキュリティ専門家がかつて言ったように、サイバー犯罪者は 1 つの脆弱性を見つけるだけでよいが、我々はそれらすべてにパッチを当てなければならない。

新しい脆弱性を素早く統合する!

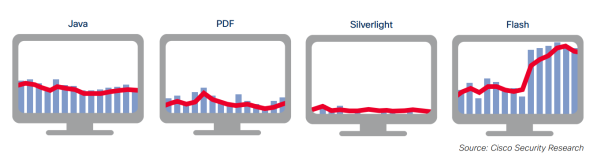

Anglerの人気が高まったのは、その開発者が新しい脆弱性に対する悪用を非常に素早く追加できたからです。 たとえば、2015 年上半期に Cisco が特定した最も一般的なマルウェア ベクターは以下のとおりです。

Source: Cisco 2015 Midyear Security Report

Flashはすでにソフトウェアの脆弱性という点で最悪の評判の1つとなっています。 Flash は悪用できるセキュリティ ホールが非常に多いため、Angler の開発チームはもちろん最初にこれに注目します。

適応性が非常に高いため、クリエイターは新しい脆弱性を Angler に追加したり、既存のものを非常に速く削除したりできます。 このため、サイバー犯罪界で購入するのに適しています。

感染の各段階で検出を回避しようとします。

イノベーションは、Angler とその開発の鍵です。 その作成者はこれを非常に真剣に受け止めているようで、セキュリティ製品、特にアンチウイルスによって検出されるのを回避するために、常に戦術を適応させています。 コンテンツ検出を回避するために、Angler に関与するコンポーネントは、さまざまなエンコーディングおよび暗号化技術を使用して、潜在的な犠牲者ごとに動的に生成されます。 最後に、Angler は、難読化とアンチ サンドボックス トリックを使用して、サンプルの収集と分析を挫折させます。

Source: Sophos, “A closer look at the Angler exploit kit”

Anglerの背後にいるサイバー犯罪者は、この悪用キットを設計する際に、あらゆる細部にまで気を配っていました。 これが、発見するのに非常に時間がかかり、アンチウイルスがAnglerによって配信されるマルウェア感染から保護できない理由です。

「見えない」マルウェア感染を配信できます。

Anglerはドライブバイ攻撃でよく使われますが、これは記事の最初で説明しました。

これらの攻撃についてです。ドライブバイ攻撃は、サイバー犯罪者が悪意のあるコードを注入した、危険な Web ページに着陸したときに起こります。 エクスプロイト キットをホストする別の Web ページにリダイレクトされるか、無視するためにクリックしなければならない警告が表示されるかのいずれかです。 特に、ウイルス対策が効かないからです。 そのため、ドライブバイ攻撃は最悪のものであり、ほとんどのインターネット ユーザーはその存在すら知らず、起こりうることも知りません。さらに、Angler は「ファイルなし」感染を提供でき、これは、プロセスを通じて、攻撃者によって PC にダウンロードされるファイルが 1 つもないということを意味します。 従来のアンチウイルス製品では、ファイルをスキャンしてマルウェア感染を検出します。 しかし、スキャンするファイルがなければ、感染もないと結論づけられるだけです。

Anglerの成功に寄与するもう 1 つの要因は、それが使用する暗号化されたペイロードにあります。 ペイロードは、攻撃者のコマンドを表します。 アンチウイルスが感染を阻止するためには、まずペイロードを復号化しなければならない。

アンチウイルスがそのような作業を必死にこなしている間にも、マルウェアはシステムにインストールされ、すでに情報を抽出したり、指示されたことを実行したりしています。 その時には、あなたのデータはすでにサイバー犯罪者の手に渡っていることでしょう。 あるいは、暗号化され、解読のために何百ドルも支払わされるのを待っているのです。

Source: Cisco 2015 Midyear Security Report

As as this example from the 2015 Trustwave Global Security Report shows:

They even included a Zero Day of their own for Adobe Flash (CVE-2015-0313/CVE-2015-0311) that went undetected for two months.

Its distribution tactics make it difficult to block.CVE-2005-05011.CVE-2004-016.

サイバー犯罪者は、レーダーから逃れるための鍵は、迅速に行動することであると知っています。

- 彼らは基本的に、それらのサーバー上でホストされている Web サイトに侵入します。

- いったんサーバーを制御すると、Angler を搭載した大量のサブドメインを作成します。

- 彼らはスパム キャンペーンまたは不正広告キャンペーンを通じて、それらのサブドメインに犠牲者を送り、そこで Angler に感染させます。

- 彼らは常にインフラを統合し続けます(Anglerのインフラについての詳細はこちら)。

問題は、これらのサブドメインが膨大な量で作成され、寿命が非常に短く、ランダムであることです。

キットは正規の Web ページとして自身をカモフラージュするため、他の正規のアプリケーションを不注意にブロックすることなくブロックすることが困難です。

Source: 2015 Trustwave Global Security Report

例えば、今年展開し Cisco が分析した Dridex キャンペーンからいくつかの数字を紹介しましょう。

- マルウェアキャンペーンは、従来のアンチウイルスが反応する前に、高速(9時間)で発生

- この非常に短い時間枠で複数のキャンペーンを配信(850)

- 攻撃者はMicrosoftマクロを使って金融マルウェアを配信

- 攻撃者はユーザーエージェント、添付ファイル、参照元などキャンペーンコンテンツを素早く変形しキャンペーンを再始動

Source.X.Y: Cisco 2015 Midyear Security Report

そして、このサイクルは何度も繰り返されます。

データ侵害からハッキングされたクレデンシャルを使って、さらに拡散します。

何度もニュースになったデータ侵害の後、数百万の漏洩クレデンシャルはダークウェブに行き着いたのです。 これらは販売されています。

たとえば、あなたの電子メールが最近の侵害の 1 つに関与していた場合、ほとんどの場合、ダーク ウェブ マーケットで販売されている可能性が高いです。 ユーザー名やパスワード、さらにはカード情報などとともに。

もちろん、Angler の背後にいるサイバー犯罪者は、これらのクレデンシャル、特に侵害された DNS レコードを利用しています。 DNS レコードが侵害されると、攻撃者はその Web サイトとコンテンツ、およびそのドメインに関連付けられた電子メール アドレスにアクセスできるようになります。

ハッキングされた認証情報と DNS レコードを使用することにより、サイバー犯罪者はその範囲を大幅に拡大することに成功しました。 同時に、彼らはこれを利用して、痕跡を隠し、匿名性を保ち、法執行機関に発見されることを回避しました。

信憑性が高く、よくできたランディング ページを使用してエクスプロイトを配信します。

マルウェア キャンペーンをできるだけ多くの被害者に届けるためのもうひとつの必須要素は、信憑性です。 被害者がアクセスした Web ページが正当なものであれば、ユーザーはブラウズしていろいろとクリックする可能性が高くなります。 そして、世の中のあらゆる悪い Web デザインに、紛れ込むことはそれほど難しくありません。

Cisco の研究者は、エクスプロイト キットの作者が、通常の Web ページに似たコンピューター生成のランディング ページを作成し、ユーザーを簡単にだますために、

データ サイエンスに依存している可能性を示唆しています。

マルバーティス(不正なオンライン広告)が、これらのページへの Web トラフィックが常に流れる主役になっていると思われます。 Cisco 2015 Midyear Security Reportこれは、効果的なマルウェア感染経路として知られています。

これを確認する明確な数字はありませんが、Angler には非常に効果的な「変換」率があるという情報があります。

これは、その成功と多くの攻撃者がキャンペーンで Angler を選択する理由の一部である可能性があります。 もちろん、この高い使用率に貢献する他のパーツは上記のとおりです。

いつものように、それは仕事を成し遂げるための要素の組み合わせです。 残念ながら、今回は世界中のインターネット ユーザーに害を及ぼしています。

How does Angler spread?

Angler はそこにある最も高度なエクスプロイト キットの 1 つかもしれませんが、それだけでは十分ではありません。 最も指名手配される」ためには、できるだけ多くの潜在的な犠牲者に到達できなければなりません。

では、サイバー犯罪者はどのようにして、あなたや私のようなインターネット ユーザーが感染するように Angler を広めるのでしょうか。

- Malvertising

- Malicious iFrames

- Malicious code injection.

Malvertising とは、サイバー犯罪者がオンライン広告を使ってマルウェアを配布することを指します。 彼らは、Web サイトにオンライン広告を展開する役割を担うコンテンツ配信ネットワークに潜入します。 一旦侵入すると、ネットワーク内のすべてのバナーに悪意のあるコード、この場合はアンコウのランディング ページにつながるリダイレクトを感染させることができます。 そのため、The Huffington Post や Mashable などの大きな Web サイトは、知らないうちに訪問者を危険にさらす可能性があります。

不正広告を使用することにより、サイバー犯罪者は一度に大量のインターネット ユーザーに到達することができます。 私たちは何百万も話しているのです!

そして、Angler がシステムに侵入する別の方法があります: iFrames です。 これは、あなたが訪問しているウェブサイト上に他のウェブサイトからコンテンツを挿入する方法です。 つまり、あなたがニューヨークタイムズの記事を読んでいるときに、そのページが他のウェブサイトからの悪意のあるコンテンツをホストしている可能性があるのです。 この種の悪意のあるコンテンツは、ユーザーを Angler エクスプロイト キットのページにリダイレクトし、そこで感染が引き起こされます。

もちろん、攻撃者がさまざまな Web サイトに悪意のあるコードを注入することを選択するという状況もあります。 このコードは、Angler およびその結果として生じるマルウェア感染を広めるために作成された Web ページへのトラフィックも供給します。

これら 3 つの戦術はすべて、訪問者が大きな Web サイトに対して持つ信頼を活用することに依存しています。 サイバー犯罪者はまた、この信頼要素と、感染が起こる間、エクスプロイト キットが検出されないままであることの能力とを関連付けます。

Antivirus Can protect me from Angler?

Antivirus Protection is a solution for all your security problems, but it’s only a myth.

Traditional antivirus can not provide 100% protection.This will sorry to say this, but no.The antivirus protection is a solution for all your security problems.

Traditional Antivirus is not available. どんなセキュリティ ソリューションでも、100%の保護はできません。だからこそ、多層的な保護が必要なのです。

最先端のエクスプロイト キットに対して、なぜアンチウイルスがほとんど効果がないかは、以前に説明しました。 検出を回避する能力は驚異的です。だからといって、アンチウイルスが不要というわけではありません。 実際、アンチウイルスは基本的なセキュリティ対策として必要なものです。 しかし、Angler や同様のエクスプロイト キットからの安全を確保するには、ウイルス対策以上のものが必要です。

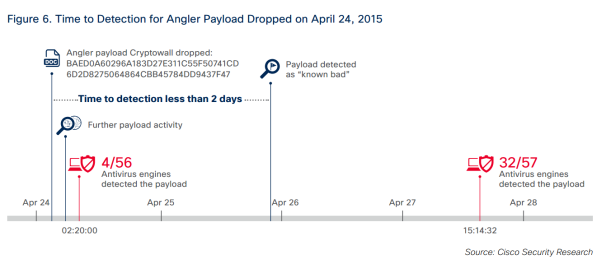

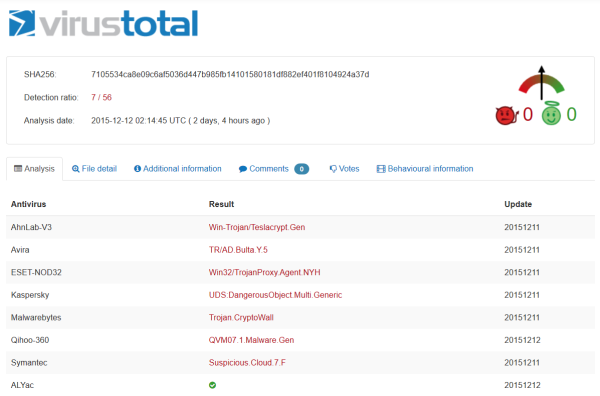

Angler がこれほどまでに浸透し、多くのユーザーに感染することができた最大の理由の 1 つは、ウイルス対策が十分に行われていないことです。 7月の1ヶ月間、Talosはエクスプロイトに関連する約3,000のユニークなハッシュを観測しました。 このデータをVirusTotalに照会したところ、VirusTotalに登録されていたハッシュはわずか6%であることが判明しました。 その 6% のうち、平均検出率は低く、通常 10 個以下の AV エンジンが検出しました。 Cisco Talos, “Angler exposed”

Recent developments

ここで、Angler がすべてのエクスプロイト キットに関するイノベーションの最前線にいることを示す、最近の大きな改善を紹介しましょう。 12 月の初めに、Heimdal Security のチームが、悪名高いランサムウェアの最新バージョンである CryptoWall 4.0 を配布する Angler を発見しました。

Angler の作成者は、我々が最初に発見してから 1 ヶ月もしないうちに CryptoWall 4.0 ペイロードを統合していました。 これら両方の要素の複雑さを考えると、1 か月は採用するには本当に短い時間です。

もちろん、ここで終わりではありません。 2015年12月上旬には、いくつかの新しいサーバーがAnglerの配信ネットワークの一部となるのを確認しました。 サービスとしての犯罪」の設定には、さまざまな侵害されたドメインが含まれています。 以下は、Heimdal Securityによってサニタイズされたセレクションです:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.com

ecupidonline.com carla campbell co

evancampbell me

ecupidonline.com

carra campbell co

ecupidonline.comus

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline comCryptoWall 4.0 の配信に悪用されていたため、一朝で100以上のドメインをデータベースでブロックしています。 その上、Anglerは感染したマシンをボットネットに結びつけるためにも使用されたため、そのリソースを使用して新しい攻撃を促進することができます。

また、2015年12月には、Anglerエクスプロイト キットの強いアクティビティを観察しました。 この場合、2つのサーバーが、感染したWebサイト経由でドライブバイ攻撃を配信するために使用されました。 以下はその詳細です:

185.46.8 218

195.64.155 168今回も、Heimdalユーザーを保護するために、感染したドメインの新しいバッチをブロックしています。 以下にそのいくつかを見ることができます。

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

ロケットソーラー

galactic energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels(英語)etc.com

Global Energy

ROCKET VOYAGE

ROCKET VOYAGE

GALKET SOLAR

ROCKET SOLARalpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup comLATER EDIT :

我々は、2015年12月11日(金)、CryptoWall 4を植え付けるために使用されるサーバーで、Angler exploit kitの新しい動きを検出しました。

この新しいキャンペーンは、私たちが最初にCryptoWall 4.0を広めるAnglerを確認した12月2日に公開したものと同一の方法を使用しています。 また、現在のキャンペーンは、同じサイバー犯罪者グループによって調整されているようで、彼らは現在、古いバージョンの Adobe Flash と Adobe Reader または Acrobat Reader を標的にしています。

Anglerエクスプロイト キットに特有のものとして、感染は、この悪意のある目的のために作成された一連のドメインにユーザーを移動させる、危険な Web ページを通じて配信されます。

以下は、Angler を介して CryptoWall 4.0 を広めるために使用される新しいサーバーで、ご覧のように、ロシア、フランス、米国に広がっています:

5101.67 101 (PIN DATACENTER-NET, Russia)

51254162 81 (OVH, France)

209133214 46 (Noc4hosts Inc.).1000 (OVH, France)290 (Noc4hosts Inc, 米国)前述のように、研究者は、ドライブバイ攻撃を実行することのみを目的とした多数のドメインを使用して、これらのサーバーから悪意のあるトラフィックが誘導されていることを確認しました。 以下は、これらのドメインのごく一部の例です。

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy->

Millenniumsurfaces com

Millenniumsurfaces net

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat netwomen biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi感染プロセスでは、上記のドメインに関連するサブドメインの山も使用されます。 これらは、Anglerエクスプロイト キットがドライブバイ攻撃でCryptoWall 4.0を配布するために使用する主要なプラットフォームです。

2日以上前のキャンペーンにもかかわらず、アンチウイルス検出はまだ非常に低く、VirusTotalにリストされている56のアンチウイルス ソリューション中7つだけが現在攻撃を識別しブロックすることが可能です。

キャンペーン時の検出率の全リストはこちらをご覧ください。

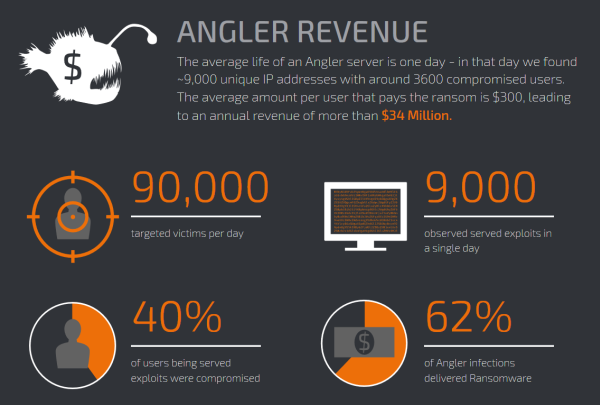

Cisco の Talos は、Angler が被害者に与える影響を示すインテリジェンスから抽出した数字をいくつか共有しています。 これは特に、Angler がランサムウェアの好みの感染ベクトルであるためです。

被害者は、自分のデータが暗号化され、それを取り戻す唯一の方法は身代金を支払うことだと残されます。 もちろん、バックアップがあれば、払うか払わないかについて熟考する必要はないでしょう。 しかし、もしバックアップがなければ…

Source: Cisco Talos, “Angler exposed”

もちろん、Angler配布キャンペーンはアンチウイルス検出率が非常に低いので、いくつかの基本的なセキュリティ ルールに従わないと、ほとんどの場合さらされることは秘密ではありません。

Angler からシステムを保護するにはどうしたらよいでしょうか。

ここまで、Angler が市場にある最新のソフトウェアの脆弱性を統合する方法についてお話ししてきました。 しかし、サイバー犯罪者が狙うのはそれだけではありません。

実際、Angler はソフトウェア メーカーによってすでにパッチが適用されたセキュリティ ホールをスキャンして悪用することができます。 ユーザーがアップデートを適用しなければ、脆弱性はそのままです。 そして、私たちの多くが、この重要なセキュリティ慣行に遅れをとっていることを皆知っています。

エクスプロイト キットの保護は、比較的簡単に設定できます。 Angler とそれが配布するマルウェアから身を守るのに、専門的な知識は必要ありません。 以下は、始めるのに役立つチェックリストです。

ブラウザの保護

Angler によって配信される多くの感染は、ユーザーのブラウザの脆弱性を悪用します。 プラグインのセキュリティ ホールを利用したり、最新バージョンをインストールしていないなど、さまざまな方法でシステムを危険にさらすことができます。

しかし、ブラウザがサイバー攻撃にさらされていないことを確認する方法があります!

The Ultimate Guide to Secure your Online Browsing のステップに従うだけです。 Chrome、Firefox、Internet Explorer

ソフトウェアを最新の状態に保つ

ご覧のように、Flash や Chrome にかかわらず、世界で最も使われているアプリは、最も脆弱でもあります。

信頼とは、定期的に更新を適用するだけでシステムの多くのセキュリティ ホールを簡単に閉じられることです。 もちろん、オペレーティング システムにも同じことが言えます。

これらの統計を覗いて、二度と更新を無視してはいけない理由を自分の目で確かめてください。

コンピューターをサイバー攻撃にさらす脆弱なソフトウェア アプリ 8 つ

ウイルス対策をする

ウイルス対策は、高度な悪用キットやランサムウェア攻撃に対してあまり効果がないかもしれませんが、それでもやはり必要です。 アンチウィルスは基本的な防衛手段であり、必ず使用すべきです。

あまりにも多くの選択肢の中で迷った場合は、私たちがまとめたガイドを使用して、あなたのシステムに最適なアンチウィルスを選択することができます。 ステップバイステップのリサーチ ガイド

正しいツールでランサムウェアからシステムを保護する

アンチウイルスが Angler やランサムウェアから私を保護できないとしたら、何ができるのでしょうか。 これらのツールの詳細については、この目的のために作成した便利なリストでご覧いただけます:

Antivirus は死んだのか? 次世代のアンチハッキング ツールを紹介する

データをバックアップする

データをバックアップすることは、セクシーではありません。 ほとんどの人は、退屈で時間がかかると感じ、その利点を理解していません。 しかし、これがどれほど重要であるかは、いくら強調してもしきれません。

データのバックアップを持っていると、いつでもトラブルから解放されます!

コンピューターがランサムウェアに感染した場合でも、身代金を支払う必要はありません。 感染を除去するためにシステム消去をしなければならなくなったとしても、ファイルを失う必要はありません。 もし何かあっても、重要なドキュメント、写真、その他のメディアにアクセスすることができます。

ですから、今すぐデータをバックアップし、頻繁に行いましょう。

何から始めたらよいかわからない場合は、以下をご覧ください:

How to backup your computer – the best advice in one place

ただし、これらのガイドはすべてあなたが適用しなければ機能しないことを思い出してください。

Technical analysis: take a closer look at the Angler exploit kit

Angler 関連の洞察をもっと知りたい方のために、この特定のエクスプロイト キットの仕組みを示す技術分析をいくつかまとめています。

- Sophos: “A closer look at the Angler exploit kit”

- IXIA: “Angler Exploit Kit Deobfuscation and Analysis”

- SANS Edu: “Angler Exploit Kit Deobfuscation and Analysis”

- SANS Edu: “Angler Exploit Kit pushes new variant of ransomware”

- Websense Security Labs Blog: 「Angler Exploit Kit – Operating at the Cutting Edge”

- Trend Micro: “Evolution of Exploit Kits”

- Cisco blog: “脅威のスポットライト。 Angler Lurking in the Domain Shadows”

- Cisco Talos: “Angler exposed.”

Conclusion

Anglerやその他のエクスプロイトキットができることについて、より理解していただけたと思うのですが、いかがでしょうか。 オンラインセキュリティを維持することは大きな課題であり、私自身の経験からもそれは明らかです。

インターネットは、学び、働き、人間的に成長するための素晴らしい機会を提供してくれます。 しかし、その「パッケージ」には、時に理解しがたい脅威も含まれています。

そこで、今日の私の使命の一部を達成できたと思います。それは、物事をより明確に捉え、オンライン セキュリティをやるべきことリストに入れるべき理由を本当に理解してもらうことです。 このリストは長く、私も山ほど持っています。 しかし、私の仕事や情熱をサイバー犯罪者に邪魔されるわけにはいきません。

Do you?

Heimdal™ Threat Prevention Home はそのリンクが安全かどうかを確認します!あなたの両親や友人たちは怪しいリンクをクリックするでしょうから、彼らが守られていることを確認してください。

Heimdal™ Threat Prevention Home はそのリンクが安全かどうかを確認します!あなたの両親や友人たちは怪しいリンクをクリックするでしょうから、彼らが守られていることを確認してください。 Heimdal™ Threat Prevention Home は以下を提供:自動およびサイレント ソフトウェア更新マルウェアに対する賢い保護従来のアンチウイルスとの互換性

Heimdal™ Threat Prevention Home は以下を提供:自動およびサイレント ソフトウェア更新マルウェアに対する賢い保護従来のアンチウイルスとの互換性Secure Your Online BrowSing!

Get Threat Prevention Home

Security.com