Den ultimata guiden till Angler Exploit Kit för icke-tekniska personer [Uppdaterad]

Det har talats mycket om Angler Exploit Kit på sistone, men för de flesta människor är varningarna inte särskilt intressanta. Och det är definitivt inte deras fel.

Inte alla har tid att googla ”Angler exploit kit” och läsa 4-5 artiklar för att förstå vad det handlar om. Och det faktum att de flesta artiklar i ämnet är tekniska analyser hjälper inte riktigt.

Så vi bestämde oss för att skapa den ultimata guiden till Angler exploit kit för icke-tekniska personer, en artikel som förklarar grunderna:

- Vad exploit kits är

- Varför Angler sticker ut bland exploit kits

- De viktigaste funktionerna

- Hur Angler sprids

- Vad ditt antivirus kan(’t) göra om Angler

- Nyare utveckling av Anglers verksamhet

- Hur du skyddar ditt system från Angler

- En lista över tekniska analyser för dem som vill fördjupa sig i ämnet.

Men varför behöver jag veta det här?

Rätt fråga. Svaret är enkelt nog: för att du också är ett mål.

Som du kommer att se behöver du inte vara rik, berömd, inom politik eller sport för att bli ett offer för cyberbrott. Allt du behöver göra är att ha en internetuppkoppling och använda den. Det är allt som krävs, tyvärr.

Men det betyder inte att du är försvarslös. Au contraire, det faktum att du läser detta gör dig redan smartare och mer medveten än vad cyberkriminella vill att du ska vara. Så fortsätt att bläddra och ge dem en oväntad överraskning.

- Vad är ett exploit kit?

- Exempel:

- De främsta funktionerna hos Angler exploit kit

- Det kan lätt användas av angripare som saknar djupa tekniska kunskaper.

- Det säljs i cyberkriminella kretsar och är uppe för vem som helst att köpa.

- Den kan programmeras för att utföra ett stort antal åtgärder.

- Den integrerar nya sårbarheter snabbt!

- Den försöker undvika upptäckt i varje skede av infektionen.

- Det kan leverera ”osynliga” malware-infektioner.

- Den är svår att blockera på grund av sin distributionstaktik.

- Den använder trovärdiga, välbyggda landningssidor för att leverera exploateringen.

- Hur sprids Angler?

- Kan antivirus skydda mig från Angler?

- Hur kan jag hålla mitt system skyddat från Angler?

- Säkra din webbläsare

- Den ultimata guiden för att säkra din surfning online: Chrome, Firefox och Internet Explorer

- Håll din programvara uppdaterad

- 8 sårbara programvaruappar som utsätter din dator för cyberattacker

- Använd antivirus

- Vad är det bästa antiviruset för min dator? A Step-By-Step Research Guide

- Beskydda ditt system från ransomware med rätt verktyg

- Är antivirus död? Meet The NextGen Anti-Hacking Tools

- Backupera dina data

- Hur du gör en säkerhetskopia av din dator – de bästa råden på ett och samma ställe

- Teknisk analys: ta en närmare titt på Angler-exploit-kitet

- Slutsats

Vad är ett exploit kit?

Låt oss börja med grunderna.

Det är i princip en kod som är utformad i illvilligt syfte. Vad den gör är att öppna en kanal som cyberbrottslingar kan använda för att kommunicera med ditt system och mata det med koder som innehåller olika typer av kommandon.

Som du kommer att se är exploit kits big business i den cyberkriminella världen. Här är var allt började:

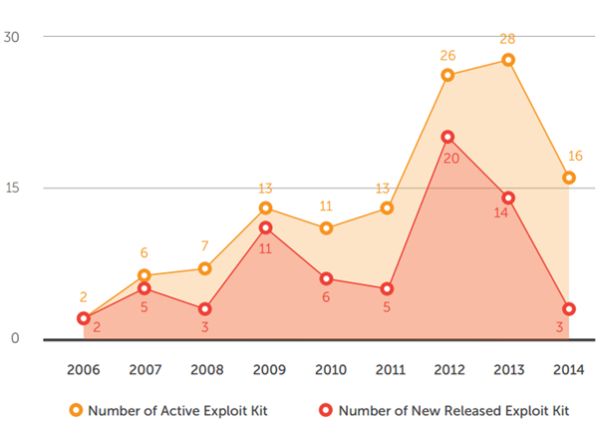

Den första registrerade attacken med exploit kit kan spåras tillbaka till 2006, där WebAttacker-kitet användes.

Detta var det första exploit kit som hittades på den ryska underjordiska marknaden. Det kom med teknisk support och såldes för 20 dollar.

Källa: Det är en av de viktigaste åtgärderna som angriparen utför:

- Att skanna ditt system efter sårbarheter

- Att utnyttja de sårbarheter som upptäcks genom att ladda ner skadlig kod till ditt system

- Att utföra skadlig kod på ditt system, vilket i princip innebär att det kan installera skadlig kod på din enhet.

Exploit kit riktar sig vanligtvis mot webbläsare eller andra program som en webbplats kan anropa via någon av dina webbläsare (Adobe Reader, Java Runtime Environment, Adobe Flash Player etc.).

Exploit kits innehåller en uppsättning kommandon som kan få ett system att bete sig onormalt. De kan användas för att störa aktiviteten i mjukvara, hårdvara och allt annat som är elektroniskt.

Men kom ihåg: det betyder inte att du, om ditt system är infekterat, kan räkna ut att det sker på egen hand.

Om vi kunde se dessa infektioner med blotta ögat skulle det vara mycket lättare att stoppa dem. Men det skeppet har seglat någon gång på 90-talet och det är inte så enkelt längre.

Exempel:

Du klickar på ett Google-sökresultat där du letar efter mer information om en GoPro-kamera. Du hamnar på en blogg som erbjuder en recension, så du bläddrar runt, men stänger den efteråt.

Medans du är på webbplatsen kan en infektion ske på mindre än en sekund:

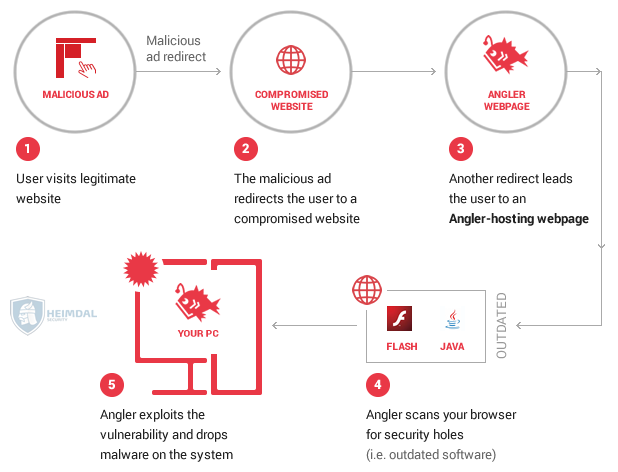

- Anfallarna omdirigerar din webbläsare till en skadlig webbplats som är värd för ett exploateringskit (detta kallas drive-by attack)

- Exploateringskitet fortsätter sedan att skanna din webbläsare för att se om det finns några säkerhetshål

- Du kanske inte har installerat de senaste Javauppdateringarna (du nickar tyst om du också hatar dem – du är inte ensam)

- Då Java-pluginet i din webbläsare är sårbart, säkerhetshålet i den kan ge exploateringsutrustningen en väg in i ditt system

- Här kan exploateringsutrustningen släppa nyttolasten, som är den del av skadlig kod som utför den skadliga handlingen

- Nyttolasten kommer sedan att fortsätta med att utföra det som den var programmerad att göra: samla in din ekonomiska information (kreditkortsuppgifter, lösenord och användarnamn för internetbanker osv.), kryptera dina data och begära lösensumma eller andra åtgärder, som vi presenterar längre fram.

Kortfattat är detta hur cyberbrottslingar utnyttjar säkerhetshålen i ditt system så att de kan infiltrera och utföra sina attacker. De kräver ingen insats från dig som användare och hela processen är osynlig. Men det finns naturligtvis mer i den här historien.

Du kanske har lagt märke till att jag ingenstans i den här processen har nämnt att antivirusskyddet träder in. Det finns 2 anledningar till detta:

- Tyvärr har inte alla antivirus installerat, vilket gör dessa användare till vandrande mål

- De mest använda exploit kits är så sofistikerade att de lyckas undvika att upptäckas av antivirusprodukter. Läs vidare för att ta reda på varför.

Det finns vissa exploit kits som har blivit ökända för sin förmåga. Det är därför de används för att leverera några av de mest sofistikerade formerna av skadlig kod.

Vad dessa exploit kits kan göra kommer att få dig att vilja följa några grundläggande regler för onlinesäkerhet som vi har förberett för dig i slutet av den här artikeln. Se bara på det stora antalet nya exploit kits som skapats under de senaste åren!

Källa: Varför sticker Angler ut bland exploateringsutrustningar?

Anger, som identifierades för första gången 2013, är en av de mest ökända exploateringsutrustningar som används vid cyberattacker. Under sin korta historia har Angler fått uppmärksamhet på grund av sina speciella egenskaper. Den har spridit utpressningstrojaner, varit inblandad i malvertising och till och med i hacktivism-kampanjer.

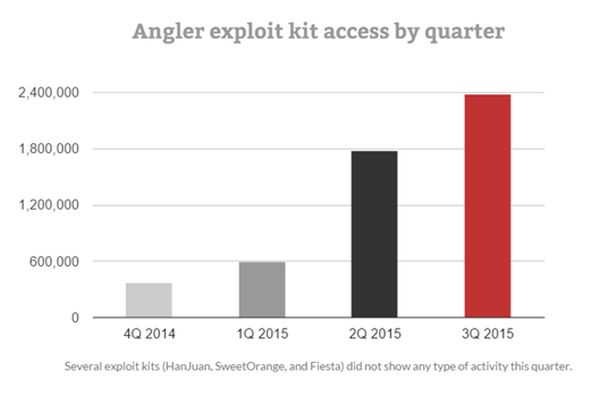

Under 2014 var den den näst mest använda exploit kit enligt 2015 Trustwave Global Security Report. Det stod för 17 % av infektionerna, medan Nuclear, det mest använda exploit kit, genererade 23 % av infektionerna.

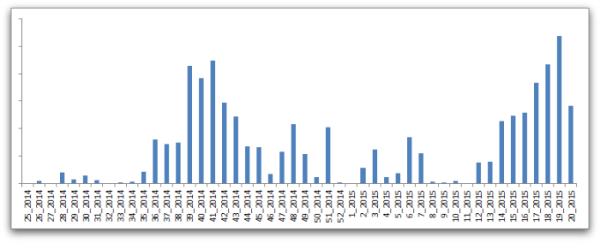

Sedan mars 2015 har Angler blivit ännu mer aktiv. Vårt team på Heimdal Security, liksom många andra forskare har observerat exploit kit i sina analyser.

Källa: Enligt Ciscos Midyear Security Report stod Angler 2015 för 40 procent av användarpenetrationen i de cyberattacker som hittills observerats.

Som ni tydligt kan se dominerar Angler marknaden för exploit kit för närvarande och har varit särskilt aktiv under de senaste månaderna.

Källa: Trend Micro, ”Hazards Ahead: Current Vulnerabilities Prelude Impending Attacks”

Men denna statistik över Angler-exploitkit ger inte hela bilden. Det viktiga är de faktorer som gjorde att Angler fick en så stor spridning och användning. Nyheter om Angler sprids som en löpeld i cybersäkerhetsvärlden på grund av vad detta exploit kit kan göra.

Angler fortsätter att leda marknaden för exploit kit när det gäller övergripande sofistikering och effektivitet.

De främsta funktionerna hos Angler exploit kit

Det finns många anledningar till att Angler rankas så högt bland cyberkriminellas preferenser. Vi har försökt samla några av dem här, utan att gå för mycket in på tekniska detaljer. För dem som vill dyka djupare ner i ämnet finns en lista med tekniska analyser i slutet av artikeln.

Så här är vad det ökända Angler-exploit-kitet kan göra:

Det kan lätt användas av angripare som saknar djupa tekniska kunskaper.

Angripare som inte är IT- eller säkerhetsexperter kan köpa exploit-kitet på nätet. De behöver inte veta hur de ska skapa kitet själva och de kan ändå skörda frukterna genom att använda kitet.

Undertiden kommer även exploit kits som Angler med ett användarvänligt gränssnitt. Detta gör det möjligt för angriparen att följa utvecklingen av kampanjen för skadlig kod och justera inställningarna för effektivare resultat.

Jag slår vad om att du inte trodde att det var så enkelt…

Det säljs i cyberkriminella kretsar och är uppe för vem som helst att köpa.

Cybercrime-as-a-service är inte nytt, och vi har pratat om det ett tag. Exploit kits som Angler säljs i cyberkriminella kretsar, för ett bra pris. Sophos spekulerar i att det till och med kan finnas en betalningsmodell ”pay-per-install”, där angriparna debiteras av Angler-skaparna endast för de lyckade malware-infektionerna.

För att göra exploateringsutrustningen ännu mer tilltalande förinstallerar dess skapare den till och med med med sårbarheter, vilket gör att utrustningen är redo att användas.

Den kan programmeras för att utföra ett stort antal åtgärder.

Angler är en mycket mångsidig exploateringsutrustningen. Cyberbrottslingar kan instruera satsen att:

- installera skadlig kod (finansiell kod – Tinba, Vawtrak, utpressningstrojaner – CryptoWall, Teslacrypt, Torrentlocker)

- samla in konfidentiella uppgifter (användarnamn, lösenord, kortuppgifter etc.) och ladda upp dem till servrar som de kontrollerar

- eller koppla in det infekterade systemet i ett botnät (en ”zombiearmé” av datorer som används för att utföra ytterligare attacker).

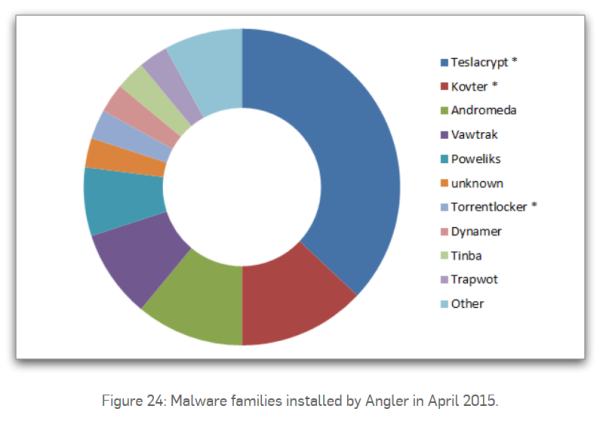

Till exempel, här är de typer av skadlig kod som Angler installerade på sårbara system via drive-by-attacker i april 2015:

Källa: Den fokuserar på sårbarheter i föråldrad programvara.

Denna faktor är en stor anledning till att Angler är så framgångsrik när det gäller att installera skadlig kod på användarnas datorer.

Hur många gånger har du ignorerat en uppdatering från en av dina appar eller från ditt operativsystem?

Vi har alla gjort det. Miljontals Internetanvändare gör det fortfarande dagligen, av flera skäl som inte är viktiga just nu.

Vad som är viktigt är att Angler utnyttjar alla dessa säkerhetshål i ditt system. Och det finns många att välja mellan!

Som en cybersäkerhetsspecialist en gång sa, behöver cyberbrottslingar bara hitta en sårbarhet, men vi måste lappa dem alla.

Den integrerar nya sårbarheter snabbt!

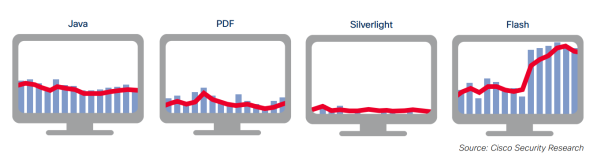

Anglers popularitet ökade eftersom dess utvecklare kan lägga till utnyttjanden för nya sårbarheter mycket snabbt. När en Zero Day-sårbarhet kommer ut på marknaden är Angler bland de första att integrera den, särskilt om vi talar om Flash.

Till exempel, här är de vanligaste vektorerna för skadlig kod som identifierades av Cisco under första halvåret 2015:

Källa: Cisco 2015 Midyear Security Report

Flash har redan ett av de sämsta ryktena när det gäller sårbarheter i programvara. Så det är självklart att teamet bakom Angler tittar på det först, eftersom Flash erbjuder så många säkerhetshål att utnyttja.

Då det är så anpassningsbart kan skaparna lägga till nya sårbarheter till Angler samt ta bort befintliga sårbarheter mycket snabbt. Detta gör att den är utmärkt att köpa i cyberkriminella kretsar.

Den försöker undvika upptäckt i varje skede av infektionen.

Innovation är nyckeln till Angler och dess utveckling. Dess skapare verkar ta detta på stort allvar, eftersom de ständigt anpassar sin taktik för att undvika att upptäckas av säkerhetsprodukter, särskilt antivirusprogram.

Så här går det till i korthet (det kan bli lite tekniskt här, men inte för mycket):

För att undvika ryktesfiltrering byter den snabbt värdnamn och IP-nummer, samt använder sig av domänskuggning för att dra nytta av legitima domäner. För att undvika innehållsdetektering genereras komponenterna i Angler dynamiskt för varje potentiellt offer med hjälp av olika kodnings- och krypteringstekniker. Slutligen använder Angler förvrängning och anti-sandbox-trick för att försvåra insamling och analys av prover.

Källa: De cyberbrottslingar som ligger bakom Angler har tänkt på varje liten detalj när de konstruerade detta kit. Det är därför det tar så lång tid att upptäcka och varför ditt antivirusprogram inte kan skydda dig från malware-infektioner som levereras av Angler.

Här finns mer om ämnet, nedan.

Det kan leverera ”osynliga” malware-infektioner.

Angler används ofta i drive-by-attacker, vilket vi diskuterade i början av artikeln.

I båda fallen är attacken inte alls uppenbar. Detta beror särskilt på att antivirusskyddet inte träder in. Därför är drive-by-attacker några av de värsta och de flesta internetanvändare har ingen aning om att de ens existerar eller kan hända.

Vad mer, Angler kan leverera ”fillösa” infektioner, vilket innebär att under hela processen kommer inte en enda fil att laddas ner av angriparna till din dator. Traditionella antivirusprodukter skannar dina filer för att upptäcka infektioner med skadlig kod. Men om det inte finns någon fil att skanna, så drar den bara slutsatsen att det inte heller finns någon infektion.

En annan faktor som bidrar till Anglers framgång är att den krypterade nyttolasten den använder. Nyttolasten representerar angriparens kommandon. För att antivirusprogrammet ska kunna blockera infektionen måste det först dekryptera nyttolasten. Sedan måste det analysera den, sätta den i karantän och sedan radera den.

Medans antivirus kämpar för att göra allt detta är det skadliga programmet installerat i systemet och håller redan på att extrahera information eller göra det som det fått order om.

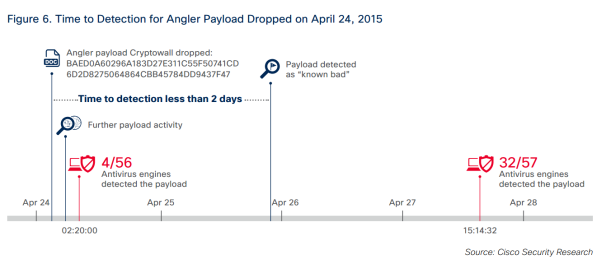

Detta är anledningen till att det kan ta upp till några dagar innan din traditionella antivirusprodukt varnar dig för att det finns en infektion i ditt system. Vid det laget kommer dina uppgifter redan att vara i händerna på cyberbrottslingar. Eller krypterade och väntar på att du ska betala hundratals dollar för att dekryptera dem.

Källa: De inkluderade till och med en egen Zero Day för Adobe Flash (CVE-2015-0313/CVE-2015-0311) som inte upptäcktes i två månader.

Den är svår att blockera på grund av sin distributionstaktik.

Cyberbrottslingar vet att nyckeln till att flyga under radarn är att röra sig snabbt.

Här är hur de lyckas sprida Angler och samtidigt hålla sina identiteter anonyma:

- De letar efter webbservrar som de kan äventyra.

- De hackar sig i princip in på de webbplatser som finns på dessa servrar.

- När de väl har kontroll över servern skapar de massiva mängder av underdomäner laddade med Angler

- De skickar offer genom skräppostkampanjer eller malvertising-kampanjer till dessa underdomäner, där de infekteras med Angler.

- De fortsätter att konsolidera sin infrastruktur hela tiden (läs mer om Anglers infrastruktur).

Problemet är att dessa underdomäner skapas i enorma volymer, de har en mycket kort livslängd och de är slumpmässiga. Eftersom de inte har ett mönster att följa eller ger tid att analysera är dessa infektionstaktiker mycket svåra att blockera.

Kitet kamouflerar sig som legitima webbsidor, vilket gör det svårt att blockera utan att oavsiktligt blockera andra legitima tillämpningar.

Källa: 2015 Trustwave Global Security Report

Till exempel, här är några siffror från Dridex-kampanjer som utspelade sig i år och som analyserades av Cisco.

- Malware-kampanjen sker snabbt (9h), innan traditionella antivirus kan reagera

- Flera kampanjer levereras inom denna mycket korta tidsram (850)

- Anfallarna använder Microsoft-makroer för att leverera den finansiella skadlig kod

- Anfallarna ändrar snabbt kampanjens innehåll, t.ex. användaragenter, bifogade filer och referrers, och startar kampanjen på nytt.

Källa: Den använder hackade autentiseringsuppgifter från dataintrång för att sprida sig vidare.

Efter alla dataintrång som har gjort nyheterna så många gånger, hamnade miljontals komprometterade autentiseringsuppgifter på den mörka webben. Dessa är också till salu.

Om din e-postadress till exempel var inblandad i ett av de senaste intrång som skett är den troligen till salu på någon marknad på den mörka webben. Tillsammans med ditt användarnamn, lösenord och till och med kortuppgifter. Och det finns mycket mer information som cyberbrottslingar kan samla in, baserat på dessa ledtrådar.

Självklart har cyberbrottslingarna bakom Angler använt sig av dessa referenser, särskilt komprometterade DNS-poster.

Med hjälp av hackade autentiseringsuppgifter och DNS-poster har cyberbrottslingar lyckats öka sin räckvidd avsevärt. Samtidigt har de också använt detta för att dölja sina spår och förbli anonyma och undvikit att bli upptäckta av brottsbekämpande myndigheter.

Den använder trovärdiga, välbyggda landningssidor för att leverera exploateringen.

En annan väsentlig faktor som bidrar till att en kampanj för skadlig kod når så många offer som möjligt är autenticitet. Om webbsidan som offren landar på verkar äkta är användaren mer benägen att surfa runt och klicka på saker.

Så angripare har gjort det till sitt uppdrag att skapa falska sidor som ser så äkta ut som möjligt. Och med all dålig webbdesign som finns är det inte ens så svårt att smälta in.

Ciscos forskare menar att författarna till exploateringsutrustningen kan förlita sig på datavetenskap för att

skapa datorgenererade landningssidor som liknar vanliga webbsidor och som lätt kan lura användarna.

Malvertising (skadlig online-reklam) är troligen den viktigaste drivkraften bakom den konsekventa strömmen av webbtrafik till dessa sidor.

Källa: Det är känt för att vara en effektiv smittspridare av skadlig kod.

Och även om det inte finns några definitiva siffror som bekräftar detta, sägs det att Angler har en mycket effektiv ”konverteringsfrekvens”.

Detta kan vara en del av framgången och en anledning till varför så många angripare väljer att använda Angler i sina kampanjer. Naturligtvis är de andra delarna som bidrar till denna höga användning listade ovan.

Som alltid är det en blandning av element som får jobbet gjort. Tyvärr sker det den här gången på bekostnad av internetanvändare runt om i världen.

Hur sprids Angler?

Angler må vara ett av de mest avancerade exploit kits som finns, men det räcker inte. För att den ska bli den ”mest eftertraktade” måste den kunna nå så många potentiella offer som möjligt.

Så hur sprider cyberkriminella Angler för att internetanvändare som du och jag ska bli infekterade?

Angrepparna förlitar sig på tre huvudsakliga taktiker för att nå så många datorer som möjligt:

- Malvertising

- Skadliga iFrames

- Skadlig kodinjektion.

Malvertising är när cyberkriminella använder sig av online-reklam för att distribuera skadlig kod. De infiltrerar innehållsdistributionsnätverk som ansvarar för att sprida onlineannonser på webbplatser. Servrarna som arbetar med detta är vanligtvis ganska sårbara, så det är ingen utmaning för angriparna att ta sig in.

När de väl är inne kan de infektera alla banners i nätverket med skadlig kod, i det här fallet omdirigeringar som leder till Angler-landningssidor. Så webbplatser så stora som The Huffington Post, Mashable eller andra kan äventyra sina besökare utan att veta om det.

Med hjälp av malvertising kan cyberbrottslingar nå ett stort antal internetanvändare på en gång. Vi talar om miljoner!

Och det finns ett annat sätt för Angler att ta sig in i ditt system: iFrames. Detta är ett sätt att infoga innehåll från en annan webbplats på den webbplats du besöker. Du kan alltså läsa en artikel på New York Times och sidan kan innehålla skadligt innehåll från en annan webbplats. Den här typen av skadligt innehåll omdirigerar också användare till Angler exploit kit-sidor, där infektionen utlöses.

Självklart finns det också en situation där angriparna väljer att injicera skadlig kod på olika webbplatser. Denna kod kommer också att ge trafik till de webbsidor som skapas för att sprida Angler och de därpå följande malware-infektionerna.

Alla dessa tre taktiker bygger på att utnyttja det förtroende som besökarna har för stora webbplatser. Cyberbrottslingar korrelerar också denna förtroendefaktor med exploit kitets förmåga att förbli oupptäckt medan infektionen äger rum. Det är en fruktansvärd kombination som lurar alltför många offer som mycket ofta är omedvetna om att sådana faror ens existerar.

Kan antivirus skydda mig från Angler?

Vi är ledsna att behöva säga det här, men nej.

Du kanske fortfarande tror att antivirusskydd är en lösning på alla dina säkerhetsproblem, men det är bara en myt.

Traditionellt antivirus kan inte ge ett 100 % skydd. Ingen säkerhetslösning kan det, det är därför du behöver ett skydd i flera lager.

Jag har tidigare förklarat varför antivirus oftast är ineffektivt mot de mest avancerade exploit kits. Deras förmåga att undvika upptäckt är kuslig.

Det betyder inte att du inte behöver antivirus. Det är faktiskt en grundläggande säkerhetsåtgärd som du måste vidta. Men du behöver mer än antivirus för att skydda dig från Angler och liknande exploit kits.

Här är fler bevis:

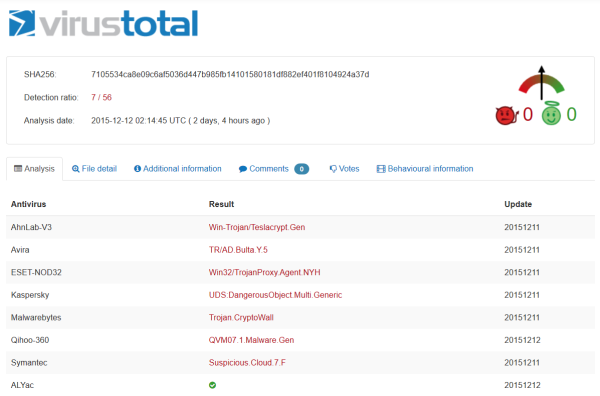

En av de största anledningarna till att Angler har varit så utbredd och kunnat infektera så många användare är bristen på antivirusskydd. Under juli månad observerade Talos nästan 3 000 unika hashes som är associerade med exploits. Dessa data frågades sedan mot VirusTotal och det visade sig att endast 6 % av hasherna fanns i VirusTotal. Av dessa 6 % var den genomsnittliga upptäckten låg, med vanligtvis mindre än tio AV-motorer som upptäckte den.

Källa: Här finns en stor förbättring som visar att Angler ligger i framkant när det gäller innovation i alla frågor som rör exploateringsutrustning. I början av december upptäckte vårt team på Heimdal Security att Angler distribuerade CryptoWall 4.0, den senaste versionen av det ökända utpressningstrojanet.

Anglers skapare integrerade CryptoWall 4.0-nyttolasten mindre än en månad efter att vi först upptäckte den. Med tanke på komplexiteten hos båda dessa element är en månad verkligen en kort tid för antagande.

Det slutar naturligtvis inte här. I början av december 2015 såg vi flera nya servrar bli en del av Angler-distributionsnätverket. Upplägget ”brott som tjänst” omfattar olika komprometterade domäner. Här är ett urval som har sanerats av Heimdal Security:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Över 100 domäner blockerades i vår databas på en enda morgon, eftersom de utnyttjades för att leverera CryptoWall 4.0. Dessutom användes Angler också för att knyta de infekterade maskinerna till ett botnät, så att de kan använda sina resurser för att ge bränsle till nya attacker.

Också i december 2015 observerade vi stark aktivitet i Angler-exploit-kitet. I det här fallet användes två servrar för att leverera drive-by-attacker via infekterade webbplatser. Här är deras uppgifter:

185.46.8 218

195.64.155 168

Även en ny omgång komprometterade domäner blockerades för att skydda Heimdals användare. Du kan se några av dem nedan:

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels com

alpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

Vi upptäckte nya rörelser i Angler-exploit-kitet fredagen den 11 december 2015, på de servrar som används för att placera CryptoWall 4.0 på föråldrade datorer med Windows.

Denna nya kampanj använder identiska metoder som den vi avslöjade den 2 december, när vi först identifierade Angler som sprider CryptoWall 4.0. Det verkar också som om den aktuella kampanjen samordnas av samma grupp cyberbrottslingar, som nu riktar in sig på föråldrade versioner av Adobe Flash och Adobe Reader eller Acrobat Reader.

Som det är specifikt för Angler-utnyttjandekitet levereras infektionen via komprometterade webbsidor som förflyttar användaren till en rad domäner som skapats för detta illasinnade syfte.

Här är de nya servrarna som används för att sprida CryptoWall 4.0 via Angler, vilka, som ni kan se, sprids i Ryssland, Frankrike och USA:

5101.67 101 (PIN DATACENTER-NET, Ryssland)

51254162 81 (OVH, Frankrike)

209133214 46 (Noc4hosts Inc., USA)

Som tidigare nämnts observerade våra forskare att skadlig trafik dirigeras från dessa servrar med hjälp av ett stort antal domäner vars enda syfte är att utföra drive-by-attacker. Här är ett litet urval av dessa domäner:

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy-women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

Infektionsprocessen innebär också att man använder sig av en massa subdomäner som är kopplade till de domäner som presenteras ovan. Dessa utgör den primära plattformen som Angler exploit kit använder för att distribuera CryptoWall 4.0 i drive-by-attacker.

Trots att kampanjen är över två dagar gammal är antivirusupptäckningen fortfarande mycket låg: endast 7 av 56 antiviruslösningar som listas i VirusTotal kan för närvarande identifiera och blockera attacken.

Klicka här för att se en fullständig lista över upptäcktsfrekvenser vid tidpunkten för kampanjen.

Ciscos Talos delade med sig av några siffror som hämtats från deras underrättelseverksamhet och som visar vilken inverkan Angler har på sina offer. Detta beror särskilt på att Angler är en favoritinfektionsvektor för utpressningstrojaner. När den kopplas ihop har infektionen nästan säkra chanser att lyckas.

Offerten lämnas med sina data krypterade och ett enda sätt att få tillbaka dem: att betala lösensumman. Om de har en säkerhetskopia behöver de naturligtvis inte fundera på om de ska betala eller inte. Men om det inte finns någon säkerhetskopia…

Källa: Det är ingen hemlighet att du med största sannolikhet blir utsatt om du inte följer några grundläggande säkerhetsregler.

Hur kan jag hålla mitt system skyddat från Angler?

Vi har talat om hur Angler kan integrera de senaste mjukvarusårbarheterna på marknaden. Men det är inte de enda som cyberbrottslingar ger sig på.

I själva verket kan Angler söka efter och utnyttja säkerhetshål som redan har åtgärdats av programvarutillverkarna. Om användarna inte tillämpar uppdateringarna finns sårbarheterna fortfarande kvar. Och vi vet alla att många av oss släpar efter när det gäller denna viktiga säkerhetspraxis.

Exploit kit protection är en relativt enkel inställning. Du behöver inga tekniska kunskaper för att skydda dig mot Angler och den skadlig kod som den distribuerar. Här är en hjälpsam checklista som hjälper dig att komma igång:

Säkra din webbläsare

Många infektioner som levereras av Angler utnyttjar en sårbarhet i användarens webbläsare. Det finns olika sätt på vilka de kan äventyra ditt system: genom säkerhetshål i plugins, för att du inte har installerat den senaste versionen etc.

Men det finns ett sätt att se till att din webbläsare inte utsätter dig för cyberattacker! Följ bara stegen i:

Den ultimata guiden för att säkra din surfning online: Chrome, Firefox och Internet Explorer

Håll din programvara uppdaterad

Som du har sett är de mest använda apparna i världen också de mest sårbara, oavsett om det handlar om Flash eller Chrome.

Den som litar på det är att det är enkelt att täppa till många säkerhetshål i ditt system bara genom att uppdatera regelbundet. Och detsamma gäller förstås för ditt operativsystem.

Ta en titt på den här statistiken för att själv se varför du aldrig ska ignorera en uppdatering igen:

8 sårbara programvaruappar som utsätter din dator för cyberattacker

Använd antivirus

Antivirus är kanske inte särskilt effektivt mot avancerade exploateringsverktyg eller attacker med utpressningstrojaner, men du behöver det ändå. Det är en grundläggande försvarslinje och du bör definitivt använda det.

Om du är vilse bland alltför många alternativ kan du använda guiden som vi sammanställt för att hjälpa dig att välja det bästa antiviruset för ditt system.

Vad är det bästa antiviruset för min dator? A Step-By-Step Research Guide

Beskydda ditt system från ransomware med rätt verktyg

Om antivirus inte kan skydda mig från Angler eller ransomware, vad kan då göra det?

Det finns verktyg som har förmågan att blockera Angler eller ransomware som CryptoWall från att nå ditt system. De agerar proaktivt och skannar din internettrafik för att blockera tillgången till potentiellt farliga webbplatser.

Du kan läsa mer om dessa verktyg i den här praktiska listan som vi skapat just för detta ändamål:

Är antivirus död? Meet The NextGen Anti-Hacking Tools

Backupera dina data

Backupera data är inte sexigt. De flesta tycker att det är tråkigt och tidskrävande och de ser inte riktigt nyttan med det. Men vi kan inte nog betona hur viktigt detta är.

Att ha en säkerhetskopia av dina data kan hjälpa dig ur trubbel när som helst!

Om din dator blir infekterad med utpressningstrojaner behöver du inte betala lösensumman. Om du måste göra en systemradering för att ta bort en infektion behöver du inte förlora dina filer. Om något händer har du fortfarande tillgång till dina viktiga dokument, bilder och andra medier.

Tänk dock på att det inte räcker med en molnbaserad säkerhetskopiering. Vissa typer av utpressningstrojaner kan kryptera data på din Google Drive om den är synkroniserad på den infekterade datorn.

Så säkerhetskopiera dina data NU och gör det sedan ofta.

Vet inte var du ska börja?

Vi har precis vad du behöver:

Hur du gör en säkerhetskopia av din dator – de bästa råden på ett och samma ställe

Men kom ihåg: alla dessa guider fungerar bara om du tillämpar dem. Om du gör det en gång, kommer du att ha din egen onlinesäkerhetsuppsättning som du kan förbättra och ändra efter eget tycke och smak.

Teknisk analys: ta en närmare titt på Angler-exploit-kitet

För dem som har lite aptit på mer Angler-relaterade insikter, har vi samlat några av de tekniska analyserna som visar hur just det här exploateringsutrustningen fungerar.

- Sophos: ”A closer look at the Angler exploit kit”

- IXIA: ”Angler Exploit Kit Deobfuscation and Analysis”

- SANS Edu: ”Angler exploit kit pushes new variant of ransomware”

- Websense Security Labs Blog: ”Angler exploit kit pushes new variant of ransomware”

- Websense Security Labs Blog:

- Trend Micro: ”Evolution of Exploit Kits”

- Cisco blogg: ”Angler Exploit Kit – Operating at the Cutting Edge”

- Trend Micro: ”Evolution of Exploit Kits”

- Cisco blog: ”Threat Spotlight:

- Cisco Talos: ”Angler exposed.”

Slutsats

Jag hoppas att du nu har en bättre förståelse för vad Angler och andra exploit kits kan göra. Det är en stor utmaning att hålla sig ajour med säkerheten på nätet och det vet jag av egen erfarenhet. Men det är också mycket viktigt.

Internet erbjuder enastående möjligheter att lära sig, arbeta och växa som person. Men ”paketet” innehåller också en del hot som ibland är svåra att förstå.

Så jag hoppas att jag har uppnått en del av mitt uppdrag här i dag, som är att hjälpa dig att se saker och ting tydligare och verkligen förstå varför onlinesäkerhet bör finnas med på din att-göra-lista. Listan är lång; jag har också en hel hög med dem. Men jag har inte råd att låta mitt arbete och mina passioner störas av cyberbrottslingar.

Gör du det?

Skydda din surfning på nätet!

Skaffa Threat Prevention Home

.