Konečný průvodce sadou Angler Exploit Kit pro netechniky [Aktualizováno]

O sadě Angler Exploit Kit se v poslední době hodně mluví, ale většině lidí tato varování nic neříkají. A rozhodně za to nemohou.

Ne každý má čas vygooglovat „Angler exploit kit“ a přečíst si 4-5 článků, aby pochopil, o co jde. A to, že většina článků na toto téma jsou technické rozbory, tomu moc nepomůže.

Proto jsme se rozhodli vytvořit dokonalého průvodce sadou Angler exploit kit pro netechnické osoby, článek, který vysvětlí základy:

- Co jsou exploit kity

- Proč Angler mezi exploit kity vyniká

- Jejich hlavní schopnosti

- Jak se Angler šíří

- Co váš antivir ne(!) umí. o nástroji Angler

- Nejnovější vývoj činnosti nástroje Angler

- Jak ochránit svůj systém před nástrojem Angler

- Seznam technických analýz pro ty, kteří se chtějí do tématu ponořit hlouběji.

Ale proč bych měl tyhle věci znát?“

Férová otázka. Odpověď je poměrně jednoduchá: protože i vy jste cílem.

Jak uvidíte, nemusíte být bohatí, slavní, působit v politice nebo ve sportu, abyste se stali obětí kyberzločinu. Stačí mít připojení k internetu a používat ho. To bohužel stačí.

Ale to neznamená, že jste bezbranní. Naopak, už to, že čtete tento článek, vás činí chytřejšími a uvědomělejšími, než by kyberzločinci chtěli, abyste byli. Proto pokračujte v listování a připravte jim nečekané překvapení.

- Co je to exploit kit?

- Příklad:

- Proč Angler vyniká mezi sadami exploitů?

- Nejvyšší schopnosti sady exploitů Angler

- Snadno ji mohou použít útočníci, kteří nemají hlubší technické znalosti.

- Prodává se v kruzích kyberzločinců a může si ho koupit kdokoli.

- Lze ji naprogramovat tak, aby prováděla obrovské množství akcí.

- Zaměřuje se na zranitelnosti v zastaralém softwaru.

- Rychle integruje nové zranitelnosti!

- V každé fázi infekce se snaží vyhnout detekci.

- Může přinášet „neviditelné“ malwarové infekce.

- Jeho distribuční taktika znesnadňuje jeho blokování.

- K dalšímu šíření využívá hacknuté přihlašovací údaje z úniků dat.

- K doručení exploitu používá věrohodné, dobře vytvořené vstupní stránky.

- Je známá tím, že je účinným vektorem infekce malwarem.

- Jak se Angler šíří?

- Může mě antivirus ochránit před Anglerem?

- Nejnovější vývoj

- Jak mohu svůj systém chránit před programem Angler?

- Zabezpečte svůj prohlížeč

- Dokonalém průvodci zabezpečením prohlížení internetu: Chrome, Firefox a Internet Explorer

- Udržujte svůj software aktuální

- 8 zranitelných softwarových aplikací, které vystavují váš počítač kybernetickým útokům

- Používejte antivirus

- Jaký je nejlepší antivirus pro můj počítač? Průvodce výzkumem krok za krokem

- Chraňte svůj systém před ransomwarem pomocí správných nástrojů

- Je antivirus mrtvý? Seznamte se s nástroji proti hackerům nové generace

- Zálohujte svá data

- Jak zálohovat počítač – nejlepší rady na jednom místě

- Technická analýza: Podívejte se blíže na sadu exploitů Angler

- Závěr

Co je to exploit kit?

Začněme od základů.

Jedná se v podstatě o kus kódu vytvořený pro škodlivé účely. Jeho účelem je otevřít kanál, kterým mohou kyberzločinci komunikovat s vaším systémem a podávat mu kódy, které obsahují různé typy příkazů.

Jak uvidíte, sady pro zneužití jsou ve světě kyberzločinců velkým byznysem. Zde je uvedeno, kde to všechno začalo:

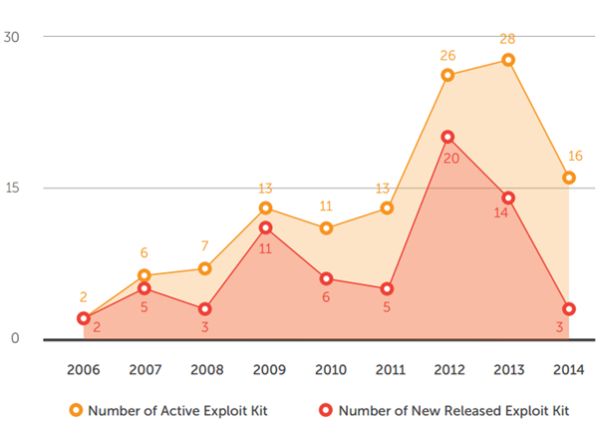

První zaznamenaný útok pomocí sady exploitů lze vysledovat již v roce 2006, kdy byla použita sada WebAttacker.

Tato sada exploitů byla poprvé nalezena na ruském podzemním trhu. Byl dodáván s technickou podporou a prodával se za 20 USD.

Zdroj: Evolution of Exploit Kits by Trend Micro

Soupravu exploitů útočník konstruuje tak, aby prováděla nejméně tři základní činnosti:

- Skenovat váš systém na zranitelnosti

- Zneužít objevené zranitelnosti stažením škodlivého kódu do systému

- Spustit škodlivý kód ve vašem systému, což v podstatě znamená, že je schopna do vašeho zařízení nainstalovat malware.

Sada pro zneužití se obvykle zaměřuje na prohlížeče nebo jiné programy, které může webová stránka vyvolat prostřednictvím některého z vašich prohlížečů (Adobe Reader, Java Runtime Environment, Adobe Flash Player atd.)

Sady pro zneužití obsahují sadu příkazů, které mohou způsobit, že se systém bude chovat nestandardně. Lze je použít k narušení činnosti softwaru, hardwaru a všeho, co je elektronické.

Nezapomeňte však: neznamená to, že pokud je váš systém infikován, můžete na to přijít sami.

Kdyby bylo možné tyto infekce vidět pouhým okem, bylo by mnohem snazší je zastavit. Ale tato loď vyplula někdy v 90. letech a už to není tak jednoduché.

Příklad:

Kliknete na výsledek vyhledávání Google a hledáte další informace o kameře GoPro. Skončíte na blogu, který nabízí recenzi, takže si jej prohlédnete, ale poté jej zavřete.

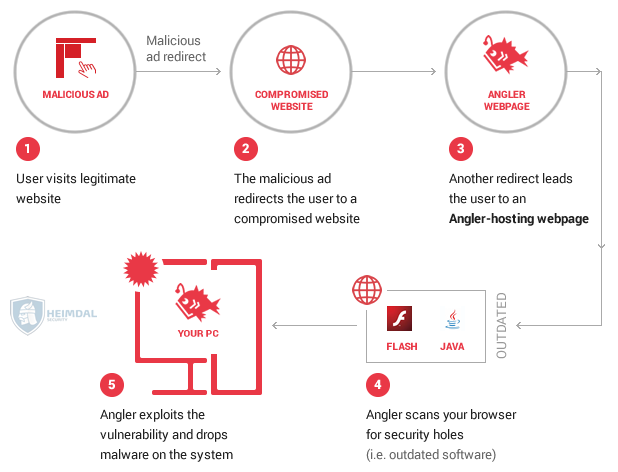

Když jste na webové stránce, zde se během necelé sekundy může objevit infekce:

- Útočníci přesměrují váš prohlížeč na škodlivou webovou stránku, na které je umístěna sada pro zneužití (tomu se říká drive-by útok)

- Sada pro zneužití pak pokračuje ve skenování vašeho prohlížeče, aby zjistila, zda v něm nejsou nějaké bezpečnostní díry

- Možná jste nenainstalovali nejnovější aktualizace Javy (pokud je také nesnášíte, tiše přikývněte – nejste sami)

- Protože je zásuvný modul Javy ve vašem prohlížeči zranitelný, bezpečnostní díra v něm by mohla soupravě exploit kit poskytnout cestu do vašeho systému

- Zde může souprava exploit kit vypustit payload, což je část malwaru, která provede škodlivou akci

- Payload pak bude pokračovat v aplikaci toho, k čemu byl naprogramován: shromažďovat vaše finanční informace (údaje o kreditních kartách, hesla a uživatelská jména k internetovému bankovnictví atd.), zašifruje vaše data a požaduje výkupné nebo jiné akce, které si představíme dále.

Krátce řečeno, takto kybernetičtí zločinci využívají bezpečnostní díry ve vašem systému, aby mohli proniknout do systému a provést své útoky. Od vás jako uživatele nevyžadují žádný vstup a celý proces je neviditelný. Ale v tomto příběhu jde samozřejmě o víc.

Možná jste si všimli, že jsem se nikde v tomto procesu nezmínil o spuštění antivirové ochrany. Důvody jsou dva:

- Naneštěstí ne každý má nainstalovaný antivirový program, což z těchto uživatelů dělá chodící cíle

- Nejpoužívanější sady exploitů jsou natolik sofistikované, že se jim daří vyhýbat se detekci antivirových produktů. Čtěte dále a dozvíte se proč.

Existují určité exploit kity, které se staly nechvalně známými pro své schopnosti. Proto se používají k šíření některých z nejsofistikovanějších forem malwaru.

To, co tyto sady zneužití dokážou, vás přiměje dodržovat některá základní pravidla online bezpečnosti, která jsme pro vás připravili na konci tohoto článku. Stačí se podívat na prudký nárůst nových sad zneužití vytvořených v posledních několika letech!

Zdroj: Evolution of Exploit Kits by Trend Micro

Proč Angler vyniká mezi sadami exploitů?

Poprvé byl Angler identifikován v roce 2013 a je jednou z nejznámějších sad exploitů používaných při kybernetických útocích. Za svou krátkou historii se Angler prosadil díky svým zvláštním vlastnostem. Šířil ransomware, podílel se na malvertisingu a dokonce i na hacktivistických kampaních.

V roce 2014 byl podle zprávy Trustwave Global Security Report 2015 druhou nejpoužívanější sadou exploitů. Podílel se na 17 % infekcí, zatímco Nuclear, nejpoužívanější exploit kit, generoval 23 % infekcí.

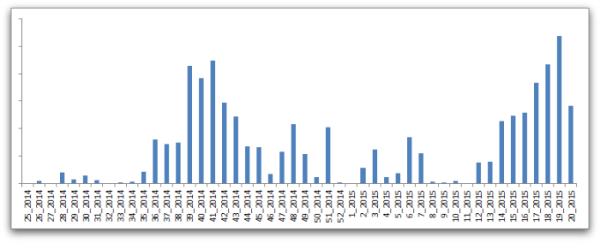

Od března 2015 je Angler ještě aktivnější. Náš tým ve společnosti Heimdal Security, stejně jako mnoho dalších výzkumníků, si této sady exploitů všiml ve svých analýzách.

Zdroj: „A closer look at the Angler exploit kit“

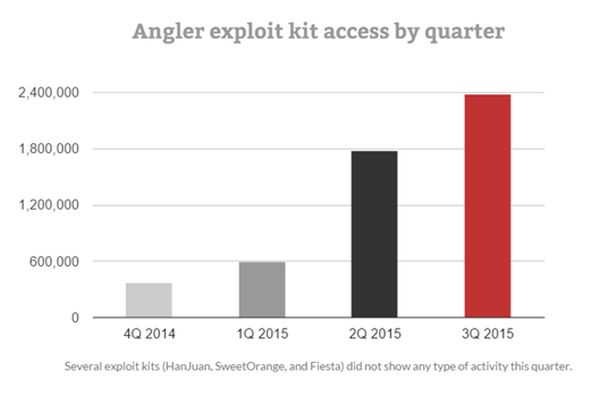

Podle zprávy společnosti Cisco Midyear Security Report navíc Angler v roce 2015 představoval 40 % průniku uživatelů v rámci dosud zaznamenaných kybernetických útoků.

Jak je jasně vidět, Angler v současné době dominuje trhu s exploitovacími sadami a v posledních měsících byl obzvláště aktivní.

Zdroj: Trend Micro, „Hazards Ahead:

Ale tyto statistiky exploit kitů Angler samy o sobě nevykreslují celý obrázek. Důležitý je soubor faktorů, díky nimž Angler dosáhl tak širokého rozšíření a vysokého využití. Zprávy o sadě Angler se v komunitě kybernetické bezpečnosti šíří jako požár díky tomu, co tato sada exploitů dokáže.

Angler stále vede na trhu sad exploitů, pokud jde o celkovou propracovanost a účinnost.

Nejvyšší schopnosti sady exploitů Angler

Existuje mnoho důvodů, proč se Angler řadí tak vysoko mezi preferencemi kyberzločinců. Pokusili jsme se zde shromáždit některé z nich, aniž bychom zacházeli do přílišných technických podrobností. Pro ty, kteří se chtějí do tématu ponořit hlouběji, najdete na konci článku seznam technických analýz.

Tady je popis toho, co dokáže nechvalně proslulá sada exploitů Angler:

Snadno ji mohou použít útočníci, kteří nemají hlubší technické znalosti.

Útočníci, kteří nejsou odborníky na IT nebo bezpečnost, si mohou sadu exploitů zakoupit online. Nemusí vědět, jak sadu sami vytvořit, a přesto mohou jejím použitím získat výhody.

Někdy jsou sady exploitů, jako je Angler, dokonce vybaveny uživatelsky přívětivým rozhraním. To útočníkovi umožňuje sledovat vývoj malwarové kampaně a upravovat nastavení pro dosažení efektivnějších výsledků.

Vsadím se, že jste si nemysleli, že je to tak snadné…

Prodává se v kruzích kyberzločinců a může si ho koupit kdokoli.

Kyberzločin jako služba není nic nového a mluvíme o něm už nějakou dobu. Sady pro zneužití, jako je Angler, se prodávají v kyberzločineckých kruzích, a to za dobrou cenu. Společnost Sophos spekuluje, že dokonce může existovat platební model „pay-per-install“, kdy tvůrci sady Angler účtují útočníkům pouze za úspěšné infikování malwarem.

Aby byla sada exploitů ještě atraktivnější, její tvůrci do ní dokonce předem nahrají zranitelnosti, takže je připravena k nasazení.

Lze ji naprogramovat tak, aby prováděla obrovské množství akcí.

Angler je velmi univerzální sada exploitů. Kybernetičtí zločinci mohou sadu instruovat, aby:

- instalovala malware (finanční – Tinba, Vawtrak, ransomware – CryptoWall, Teslacrypt, Torrentlocker)

- shromažďovala důvěrná data (uživatelská jména, hesla, údaje o kartách atd.) a nahrávala je na servery, které ovládají

- nebo zapojila infikovaný systém do botnetu („zombie armáda“ počítačů sloužící k provádění dalších útoků).

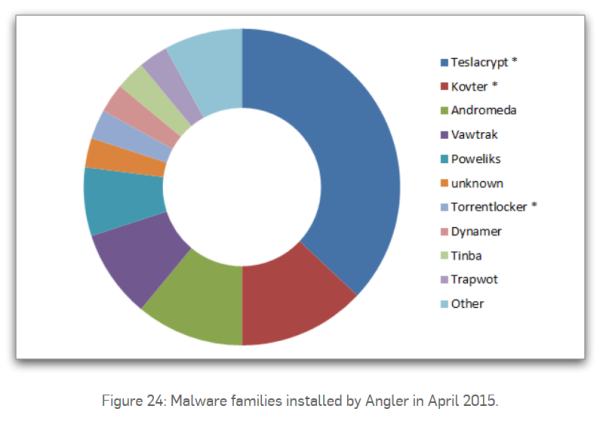

Například zde jsou typy malwaru, které společnost Angler instalovala do zranitelných systémů prostřednictvím útoků typu drive-by v dubnu 2015:

Zdroj: Sophos, „A closer look at the Angler exploit kit“

Zaměřuje se na zranitelnosti v zastaralém softwaru.

Sám tento faktor je obrovským důvodem, proč je Angler tak úspěšný při instalaci malwaru do počítačů uživatelů.

Kolikrát jste ignorovali aktualizaci některé z aplikací nebo operačního systému?

Všichni jsme to udělali. Miliony uživatelů internetu to stále denně dělají, a to z řady důvodů, které teď nejsou důležité.

Co JE důležité, je to, že Angler využívá všechny tyto bezpečnostní díry ve vašem systému. A že je z čeho vybírat!

Jak jednou řekl jeden odborník na kybernetickou bezpečnost, kyberzločincům stačí najít jednu zranitelnost, ale my musíme záplatovat všechny.

Rychle integruje nové zranitelnosti!

Obliba programu Angler vzrostla, protože jeho vývojáři jsou schopni velmi rychle přidávat exploity na nové zranitelnosti. Když se na trhu objeví zranitelnost Zero Day, Angler ji integruje mezi prvními, zejména pokud se jedná o Flash.

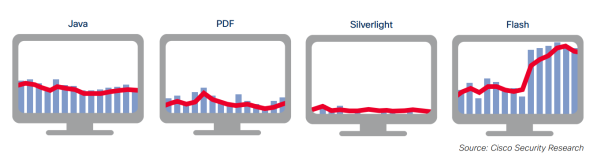

Například zde jsou nejčastější vektory malwaru identifikované společností Cisco v první polovině roku 2015:

Zdroj: Cisco 2015 Midyear Security Report

Flash má již nyní jednu z nejhorších pověst z hlediska softwarových zranitelností. Proto je samozřejmé, že tým, který stojí za nástrojem Angler, se na něj dívá jako na první, protože Flash nabízí tolik bezpečnostních děr, které lze zneužít.

Protože je tak přizpůsobivý, mohou tvůrci do nástroje Angler velmi rychle přidávat nové zranitelnosti a také odstraňovat ty stávající. Díky tomu je v kruzích kyberzločinců nejlépe koupitelný.

V každé fázi infekce se snaží vyhnout detekci.

Inovace jsou pro Angler a jeho vývoj klíčové. Jeho tvůrci to zřejmě berou velmi vážně, protože neustále přizpůsobují svou taktiku, aby se vyhnuli odhalení bezpečnostními produkty, zejména antivirovými programy.

Stručně, zde je popsáno, jak to dělá (možná to tu bude trochu technické, ale ne příliš):

Aby se vyhnul filtrování reputace, rychle mění názvy hostitelů a čísla IP a také používá stínování domén, aby se přisál na legitimní domény. Aby se vyhnul detekci obsahu, jsou komponenty zapojené do Angleru dynamicky generovány pro každou potenciální oběť pomocí různých technik kódování a šifrování. Nakonec Angler používá obfuskaci a triky proti sandboxu, aby zmařil shromažďování a analýzu vzorků.

Zdroj: Zdroj: Sophos, „A closer look at the Angler exploit kit“

Kyberzločinci stojící za sadou Angler mysleli při jejím vývoji na každý detail. Proto trvá tak dlouho, než ho odhalíte, a proto vás váš antivirový program nedokáže ochránit před malwarovými infekcemi, které Angler přináší.

Více o tomto tématu najdete níže.

Může přinášet „neviditelné“ malwarové infekce.

Angler se často používá při útocích drive-by, o kterých jsme mluvili na začátku článku.

V obou případech není útok vůbec patrný. Zejména proto, že se nespustí antivirová ochrana. Proto jsou útoky typu drive-by jedny z nejhorších a většina uživatelů internetu ani netuší, že existují nebo že k nim může dojít.

A co víc, Angler dokáže doručit „bezsouborovou“ infekci, což znamená, že v průběhu celého procesu útočníci do vašeho počítače nestáhnou ani jeden soubor. Tradiční antivirové produkty skenují soubory a odhalují infekce malwarem. Pokud však není žádný soubor ke skenování, pak prostě dojdou k závěru, že ani žádná infekce neexistuje.

Dalším faktorem, který přispívá k úspěchu programu Angler, je to, že používá šifrované užitečné zatížení. Toto užitečné zatížení představuje příkazy útočníka. Aby mohl antivirus infekci zablokovat, musí nejprve dešifrovat payload. Poté jej musí analyzovat, umístit do karantény a následně odstranit.

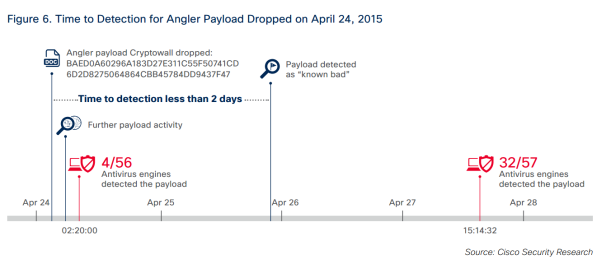

Zatímco se antivirový program snaží toto vše provést, malware je již nainstalován v systému a získává informace nebo provádí to, k čemu byl pověřen.

Proto může trvat až několik dní, než vás tradiční antivirový produkt upozorní, že je v systému infekce. V té době už budou vaše data v rukou kyberzločinců. Nebo zašifrovaná a čekající na to, až zaplatíte stovky dolarů za jejich dešifrování.

Zdroj: Cisco 2015 Midyear Security Report

Jak ukazuje tento příklad z 2015 Trustwave Global Security Report:

Uvedli dokonce vlastní Zero Day pro Adobe Flash (CVE-2015-0313/CVE-2015-0311), který nebyl odhalen dva měsíce.

Jeho distribuční taktika znesnadňuje jeho blokování.

Kybernetičtí zločinci vědí, že klíčem k tomu, aby se dostali pod pokličku, je rychlý postup.

Takto se jim daří šířit Angler a zároveň udržovat svou identitu v anonymitě:

- Vyhledávají webové servery, které mohou kompromitovat.

- V podstatě se nabourají do webových stránek hostovaných na těchto serverech.

- Jakmile získají kontrolu nad serverem, vytvoří obrovské množství subdomén zatížených programem Angler

- Prostřednictvím spamových kampaní nebo malvertisingových kampaní pošlou oběti na tyto subdomény, kde se nakazí programem Angler.

- Neustále pokračují v konsolidaci své infrastruktury (přečtěte si více o infrastruktuře Angleru).

Problémem je, že tyto subdomény jsou vytvářeny v obrovských objemech, mají velmi krátkou životnost a jsou náhodné. Protože nemají vzor, který by bylo možné sledovat, ani neposkytují čas na analýzu, je velmi obtížné tyto infekční taktiky blokovat.

Sada se maskuje jako legitimní webové stránky, takže je obtížné ji blokovat, aniž by nedošlo k nechtěnému zablokování jiných legitimních aplikací.

Zdroj: 2015 Trustwave Global Security Report

Například zde jsou některá čísla z kampaní Dridex, které se odehrály v tomto roce a které analyzovala společnost Cisco.

- Kampaň malwaru probíhá rychle (9 h), než stihne zareagovat tradiční antivirový program

- V tomto velmi krátkém časovém úseku je doručeno více kampaní (850)

- Útočníci používají k doručení finančního malwaru makra společnosti Microsoft

- Útočníci rychle upravují obsah kampaně, jako jsou uživatelští agenti, přílohy a odkazovače, a znovu spouštějí kampaň.

Zdroj: Cisco 2015 Midyear Security Report

A tento cyklus se opakuje stále dokola.

K dalšímu šíření využívá hacknuté přihlašovací údaje z úniků dat.

Po všech únicích dat, které se tolikrát dostaly do zpráv, skončily miliony kompromitovaných přihlašovacích údajů na dark webu. I ty jsou na prodej.

Pokud byl například váš e-mail zapojen do některého z nedávných narušení, je s největší pravděpodobností na prodej na některém dark webovém trhu. Spolu s vaším uživatelským jménem, heslem a dokonce i údaji o platební kartě. A na základě těchto indicií mohou kybernetičtí zločinci shromáždit spoustu dalších informací.

Kybernetičtí zločinci stojící za společností Angler samozřejmě využili těchto údajů, zejména kompromitovaných záznamů DNS.

Pomocí hacknutých přihlašovacích údajů a záznamů DNS se kyberzločincům podařilo podstatně zvýšit svůj dosah. Současně toho využili i k tomu, aby zahladili stopy, zůstali v anonymitě a vyhnuli se odhalení ze strany orgánů činných v trestním řízení.

K doručení exploitu používá věrohodné, dobře vytvořené vstupní stránky.

Dalším podstatným faktorem, který pomáhá kampani malwaru zasáhnout co nejvíce obětí, je autenticita. Pokud webová stránka, na které oběť přistane, vypadá důvěryhodně, je pravděpodobnější, že si ji bude uživatel prohlížet a klikat na ni.

Útočníci si proto dali za úkol vytvářet falešné stránky, které vypadají co nejreálněji. A se vším tím špatným webovým designem není ani tak těžké splynout.

Výzkumníci společnosti Cisco naznačují, že autoři sady exploitů se možná spoléhají na datovou vědu, aby

vytvořili počítačem generované vstupní stránky, které se podobají normálním webovým stránkám a snadno oklamou uživatele.

Malvertising (škodlivá online reklama) je pravděpodobně klíčovým motorem stálého proudu webového provozu na těchto stránkách.

Zdroj: Cisco 2015 Midyear Security Report

Je známá tím, že je účinným vektorem infekce malwarem.

Ačkoli neexistují žádná definitivní čísla, která by to potvrzovala, proslýchá se, že Angler má velmi účinnou míru „konverze“.

To by mohlo být součástí jejího úspěchu a důvodem, proč se tolik útočníků rozhodlo používat Angler ve svých kampaních. Samozřejmě, že ostatní části, které přispívají k tomuto vysokému využití, jsou uvedeny výše.

Jako vždy, je to kombinace prvků, které odvedou svou práci. Bohužel tentokrát se tak děje na úkor uživatelů internetu po celém světě.

Jak se Angler šíří?

Angler je sice jednou z nejpokročilejších sad zneužití, ale to nestačí. Aby se stal „nejhledanějším“, musí se dostat k co největšímu počtu potenciálních obětí.

Jak tedy kyberzločinci šíří Angler, aby se jím nakazili uživatelé internetu, jako jste vy nebo já?

Útočníci spoléhají na tři hlavní taktiky, aby se dostali k co největšímu počtu počítačů:

- Malvertising

- Škodlivé iFramy

- Vstřikování škodlivého kódu.

Malvertising je situace, kdy kyberzločinci používají k šíření malwaru online reklamu. Infiltrují sítě pro distribuci obsahu, které mají na starosti nasazování online reklamy na webové stránky. Servery, které se o to starají, jsou obvykle poměrně zranitelné, takže pro útočníky není problém dostat se dovnitř.

Jakmile se dostanou dovnitř, mohou infikovat všechny bannery v síti škodlivým kódem, v tomto případě přesměrováním, které vede na vstupní stránky Angler. Takže tak velké webové stránky jako The Huffington Post, Mashable nebo další mohou ohrožovat své návštěvníky, aniž by o tom věděly.

Pomocí malvertisingu mohou kyberzločinci najednou zasáhnout obrovské množství uživatelů internetu. Mluvíme o milionech!

A existuje ještě jeden způsob, jak se Angler může dostat do vašeho systému: iFrame. Jedná se o způsob, jak na navštívenou webovou stránku vložit obsah z jiné webové stránky. Můžete tedy číst článek na The New York Times a na stránce může být umístěn škodlivý obsah z jiné webové stránky. Tento typ škodlivého obsahu také přesměruje uživatele na stránky sady exploitů Angler, kde dojde ke spuštění infekce.

Samozřejmě existuje také situace, kdy se útočníci rozhodnou vložit škodlivý kód do různých webových stránek. Tento kód bude také přivádět návštěvnost na webové stránky vytvořené za účelem šíření nástroje Angler a následné infekce malwarem.

Všechny tyto 3 taktiky spoléhají na využití důvěry, kterou mají návštěvníci ve velké webové stránky. Kyberzločinci tento faktor důvěry také korelují se schopností exploit kitu zůstat neodhalen, zatímco probíhá infekce. Je to strašná kombinace, která oklame příliš mnoho obětí, které si velmi často ani neuvědomují, že takové nebezpečí existuje.

Může mě antivirus ochránit před Anglerem?

Je nám líto, že to musíme říct, ale ne.

Možná si stále myslíte, že antivirová ochrana je řešením všech vašich bezpečnostních problémů, ale je to jen mýtus.

Tradiční antivirus nemůže poskytnout 100% ochranu. Žádné bezpečnostní řešení to nedokáže, proto potřebujete vícevrstvou ochranu.

Již dříve jsem vysvětlil, proč je antivir většinou neúčinný proti nejpokročilejším sadám zneužití. Jejich schopnost vyhnout se detekci je neuvěřitelná.

To neznamená, že antivirový program nepotřebujete. Ve skutečnosti je to základní bezpečnostní opatření, které musíte učinit. Ale abyste byli v bezpečí před Anglerem a podobnými sadami zneužití, potřebujete víc než jen antivirus.

Tady je další důkaz:

Jedním z největších důvodů, proč byl Angler tak rozšířený a dokázal infikovat tolik uživatelů, je nedostatečné antivirové pokrytí. Během července společnost Talos zaznamenala téměř 3 000 unikátních hashů spojených s exploity. Tato data byla následně dotazována na VirusTotal, který zjistil, že pouze 6 % hashů bylo ve VirusTotal. Z těchto 6 % byla průměrná detekce nízká, obvykle ji detekovalo méně než deset AV enginů.

Zdroj: Cisco Talos, „Angler exposed“

Nejnovější vývoj

Tady je velké nedávné zlepšení, které ukazuje, že Angler je v čele inovací ve všech záležitostech exploit kitů. Na začátku prosince náš tým Heimdal Security zaznamenal, že Angler distribuuje CryptoWall 4.0, nejnovější verzi nechvalně známého ransomwaru.

Tvůrci Angleru integrovali payload CryptoWall 4.0 necelý měsíc poté, co jsme jej poprvé zaznamenali. Vzhledem ke složitosti obou těchto prvků je měsíc na adopci opravdu krátká doba.

Tím to ovšem nekončí. Na začátku prosince 2015 jsme zaznamenali, že se součástí distribuční sítě Angler stalo několik nových serverů. Nastavení „zločinu jako služby“ zahrnuje různé kompromitované domény. Zde je výběr, který byl sanován společností Heimdal Security:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Více než 100 domén bylo v naší databázi zablokováno během jediného dopoledne, protože byly zneužívány k doručení CryptoWall 4.0. Kromě toho byl Angler používán také k propojení infikovaných počítačů do botnetu, aby mohly využívat své zdroje k novým útokům.

Také v prosinci 2015 jsme zaznamenali silnou aktivitu sady exploitů Angler. V tomto případě byly dva servery použity k doručení drive-by útoků prostřednictvím infikovaných webových stránek. Zde jsou jejich údaje:

185.46.8 218

195.64.155 168

V zájmu ochrany uživatelů služby Heimdal byla opět zablokována čerstvá várka napadených domén. Některé z nich si můžete prohlédnout níže:

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels com

alpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

V pátek 11. prosince 2015 jsme zjistili nový pohyb v exploit kitu Angler , a to na serverech používaných k instalaci CryptoWall 4.0 na zastaralé počítače se systémem Windows.

Tato nová kampaň používá identické metody jako ta, kterou jsme odhalili 2. prosince, kdy jsme poprvé identifikovali Angler šířící CryptoWall 4.0. Zdá se také, že i současná kampaň je koordinována stejnou skupinou kyberzločinců, kteří se nyní zaměřují na zastaralé verze aplikací Adobe Flash a Adobe Reader nebo Acrobat Reader.

Jako je pro sadu exploitů Angler specifické, infekce je doručována prostřednictvím napadených webových stránek, které uživatele přesunou na řadu domén vytvořených pro tento škodlivý účel.

Tady jsou nové servery, které se používají k šíření CryptoWall 4.0 prostřednictvím Angleru a které se, jak je vidět, šíří v Rusku, Francii a USA:

5101.67 101 (PIN DATACENTER-NET, Rusko)

51254162 81 (OVH, Francie)

209133214 46 (Noc4hosts Inc., USA)

Jak již bylo uvedeno, naši výzkumníci zjistili, že škodlivý provoz je z těchto serverů veden pomocí velkého počtu domén, jejichž jediným účelem je provádět útoky typu drive-by. Zde je malý vzorek těchto domén:

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy-women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

Proces infekce zahrnuje také použití hromady subdomén spojených s výše uvedenými doménami. Ty představují primární platformu, kterou exploit kit Angler využívá k distribuci CryptoWall 4.0 v rámci drive-by útoků.

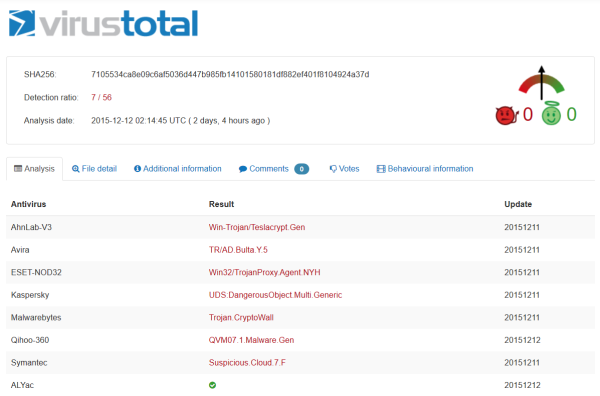

Přestože je kampaň stará více než 2 dny, detekce antivirem je stále velmi nízká: pouze 7 z 56 antivirových řešení uvedených v seznamu VirusTotal dokáže v současné době útok identifikovat a zablokovat.

Plný seznam detekce v době kampaně naleznete zde.

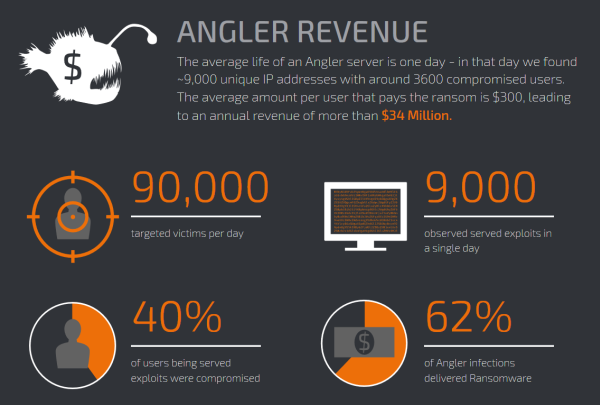

Společnost Talos společnosti Cisco se podělila o několik údajů získaných z jejich zpravodajství, které ukazují, jaký dopad má Angler na své oběti. Zejména proto, že Angler je oblíbeným infekčním vektorem ransomwaru. Ve spojení s ním má infekce téměř jisté šance na úspěch.

Oběti zůstávají zašifrovaná data a jediná možnost, jak je získat zpět: zaplatit výkupné. Samozřejmě, pokud má zálohu, nemusí přemýšlet o tom, zda zaplatit, nebo nezaplatit. Pokud však žádnou zálohu nemá…

Zdroj: Cisco Talos, „Angler exposed“

Distribuční kampaně Angler mají samozřejmě velmi nízkou detekci antivirem, takže není tajemstvím, že pokud nedodržíte některá základní bezpečnostní pravidla, budete s největší pravděpodobností vystaveni nebezpečí.

Jak mohu svůj systém chránit před programem Angler?

Hovořili jsme o tom, jak může program Angler integrovat nejnovější zranitelnosti softwaru na trhu. Nejsou však jediné, po kterých kybernetičtí zločinci jdou.

Ve skutečnosti může Angler vyhledávat a využívat bezpečnostní díry, které již byly výrobci softwaru opraveny. Pokud uživatelé aktualizace nepoužijí, zranitelnosti jsou stále k dispozici. A všichni víme, že mnozí z nás v této klíčové bezpečnostní praxi zaostávají.

Ochrana proti sadě exploitů je poměrně jednoduché nastavení. Nepotřebujete technické znalosti, abyste byli v bezpečí před Anglerem a jím šířeným malwarem. Zde je užitečný kontrolní seznam, který vám pomůže začít:

Zabezpečte svůj prohlížeč

Mnoho infekcí dodávaných nástrojem Angler využívá zranitelnost v prohlížeči uživatele. Existují různé způsoby, jak mohou ohrozit váš systém: prostřednictvím bezpečnostních děr v zásuvných modulech, protože jste nenainstalovali nejnovější verzi atd.

Existuje však způsob, jak zajistit, aby vás váš prohlížeč nevystavoval kybernetickým útokům! Stačí postupovat podle kroků uvedených v:

Dokonalém průvodci zabezpečením prohlížení internetu: Chrome, Firefox a Internet Explorer

Udržujte svůj software aktuální

Jak jste viděli, nejpoužívanější aplikace na světě jsou také nejzranitelnější, ať už mluvíme o Flashi nebo prohlížeči Chrome.

Důvěra spočívá v tom, že spoustu bezpečnostních děr v systému lze snadno odstranit pouhým pravidelným používáním aktualizací. A to samé samozřejmě platí i pro váš operační systém.

Podívejte se na tyto statistiky a sami se přesvědčte, proč byste už nikdy neměli ignorovat aktualizace:

8 zranitelných softwarových aplikací, které vystavují váš počítač kybernetickým útokům

Používejte antivirus

Antivirus sice není příliš účinný proti pokročilým exploit kitům nebo útokům ransomwaru, ale přesto ho potřebujete. Je to základní obranná linie a rozhodně byste ho měli používat.

Pokud se ztrácíte mezi příliš mnoha možnostmi, můžete použít námi sestaveného průvodce, který vám pomůže vybrat ten nejlepší antivirus pro váš systém.

Jaký je nejlepší antivirus pro můj počítač? Průvodce výzkumem krok za krokem

Chraňte svůj systém před ransomwarem pomocí správných nástrojů

Takže pokud mě antivirus nemůže ochránit před Anglerem nebo ransomwarem, co mě může ochránit?

Existují nástroje, které mají schopnost zablokovat Angler nebo ransomware, jako je CryptoWall, před přístupem do vašeho systému. Působí proaktivně a skenují váš internetový provoz, aby zablokovaly přístup k potenciálně nebezpečným webovým stránkám.

Více o těchto nástrojích si můžete přečíst v tomto praktickém seznamu, který jsme vytvořili přesně pro tento účel:

Je antivirus mrtvý? Seznamte se s nástroji proti hackerům nové generace

Zálohujte svá data

Zálohování dat není sexy. Většina lidí ji považuje za nudnou a časově náročnou a nevidí v ní žádný přínos. Nemůžeme však dostatečně zdůraznit, jak je to důležité.

Mít zálohu dat vás může kdykoli dostat z problémů!

Pokud bude váš počítač napaden ransomwarem, nemusíte platit výkupné. Pokud musíte kvůli odstranění infekce provést vymazání systému, nemusíte přijít o své soubory. Pokud se něco stane, budete mít stále přístup k důležitým dokumentům, obrázkům a dalším médiím.

Mějte však na paměti, že zálohování v cloudu nestačí. Některé typy ransomwaru mohou zašifrovat data na Disku Google, pokud jsou synchronizována na napadeném počítači.

Zálohujte tedy svá data TEĎ a pak to dělejte často.

Nevíte, kde začít?

Máme pro vás to pravé:

Jak zálohovat počítač – nejlepší rady na jednom místě

Ale nezapomeňte: všechny tyto návody fungují pouze tehdy, pokud je použijete. Pokud to jednou uděláte, budete mít vlastní nastavení zabezpečení online, které můžete vylepšovat a upravovat podle svých představ.

Technická analýza: Podívejte se blíže na sadu exploitů Angler

Pro ty, kteří mají trochu chuť na další poznatky týkající se sady Angler, jsme shrnuli několik technických analýz, které ukazují, jak tato konkrétní sada exploitů funguje.

- Sophos: „A closer look at the Angler exploit kit“

- IXIA: „Angler Exploit Kit Deobfuscation and Analysis“

- SANS Edu: „Angler exploit kit prosazuje novou variantu ransomwaru“

- Websense Security Labs Blog: „

- Trend Micro: „Evolution of Exploit Kits“

- Blog společnosti Cisco: „Threat Spotlight:

- Cisco Talos: „Angler odhalen.“

Závěr

Doufám, že nyní lépe rozumíte tomu, co dokáže Angler a další exploit kity. Udržet krok s online bezpečností je velká výzva a vím to z vlastní zkušenosti. Ale je to také velmi důležité.

Internet skutečně nabízí výjimečné příležitosti k učení, práci a osobnímu růstu. Součástí tohoto „balíčku“ jsou však také některé hrozby, kterým je někdy obtížné porozumět.

Doufám tedy, že jsem zde dnes splnil část svého poslání, kterým je pomoci vám vidět věci jasněji a skutečně pochopit, proč by bezpečnost na internetu měla být na vašem seznamu úkolů. Seznam je dlouhý; i já jich mám hromadu. Ale nemohu si dovolit, aby moji práci a vášně narušovali kybernetičtí zločinci.

Vy ano?“

ZABEZPEČTE SVÉ ONLINE PROHLÍŽENÍ!