The Ultimate Guide to Angler Exploit Kit for Non-Technical People [Updated]

W ostatnim czasie dużo mówi się o zestawie exploitów Angler, ale dla większości ludzi ostrzeżenia nie trafiają w sedno. I zdecydowanie nie jest to ich wina.

Nie każdy ma czas, aby wyszukać w Google „Angler exploit kit” i przeczytać 4-5 artykułów, aby zrozumieć, o co chodzi. A fakt, że większość artykułów na ten temat to analizy techniczne, wcale nie pomaga.

Więc postanowiliśmy stworzyć ostateczny przewodnik po Angler exploit kit dla osób nietechnicznych, artykuł, który wyjaśnia podstawy:

- Czym są zestawy exploitów

- Dlaczego Angler wyróżnia się wśród zestawów exploitów

- Jego najważniejsze możliwości

- Jak Angler rozprzestrzenia się

- Co Twój antywirus może(’t) zrobić. O Anglerze

- Ostatnie wydarzenia w działalności Anglera

- Jak uchronić swój system przed Anglerem

- Lista analiz technicznych dla tych, którzy chcą zagłębić się w temat.

Ale dlaczego muszę to wiedzieć?

Dobre pytanie. Odpowiedź jest dość prosta: ponieważ ty również jesteś celem ataku.

Jak się przekonasz, nie musisz być bogaty, sławny, zajmować się polityką lub sportem, aby stać się ofiarą cyberprzestępczości. Wszystko, co musisz zrobić, to mieć połączenie z Internetem i korzystać z niego. To wszystko, niestety.

Ale to nie znaczy, że jesteś bezbronny. Au contraire, fakt, że to czytasz, już sprawia, że jesteś mądrzejszy i bardziej świadomy niż cyberprzestępcy chcą, abyś był. Tak więc przewijaj dalej i spraw im nieoczekiwaną niespodziankę.

- Co to jest zestaw exploitów?

- Przykład:

- Dlaczego Angler wyróżnia się wśród zestawów exploitów?

- Najważniejsze możliwości zestawu exploitów Angler

- Może być łatwo wykorzystany przez osoby atakujące, którym brakuje głębokiej wiedzy technicznej.

- To jest sprzedawane w kręgach cyberprzestępców i każdy może to kupić.

- Może być zaprogramowany do wykonywania ogromnej liczby działań.

- Skupia się na lukach w przestarzałym oprogramowaniu.

- Szybko integruje nowe luki!

- Stara się unikać wykrycia na każdym etapie infekcji.

- Może dostarczać „niewidzialne” infekcje malware.

- Taktyka dystrybucji utrudnia jego blokowanie.

- Używa zhakowanych danych uwierzytelniających z naruszeń danych do dalszego rozprzestrzeniania się.

- Używa wiarygodnych, dobrze skonstruowanych stron docelowych do dostarczenia exploita.

- Jest znany z tego, że jest skutecznym wektorem infekcji złośliwym oprogramowaniem.

- Jak rozprzestrzenia się Angler?

- Czy antywirus może ochronić mnie przed Anglerem?

- Ostatnie wydarzenia

- Jak mogę ochronić swój system przed Anglerem?

- Zabezpiecz swoją przeglądarkę

- Najlepszym przewodniku jak zabezpieczyć przeglądanie Internetu: Chrome, Firefox i Internet Explorer

- Dbaj o aktualność swojego oprogramowania

- 8 podatnych na ataki aplikacji narażających Twój komputer na cyberataki

- Używaj programu antywirusowego

- What Is the Best Antivirus for My PC? A Step-By-Step Research Guide

- Protect your system from ransomware with the right tools

- Is Antivirus Dead? Meet The NextGen Anti-Hacking Tools

- Back up your data

- Jak utworzyć kopię zapasową komputera – najlepsze porady w jednym miejscu

- Analiza techniczna: przyjrzyj się bliżej zestawowi exploitów Angler

- Podsumowanie

Co to jest zestaw exploitów?

Zacznijmy od podstaw.

Jest to w zasadzie kawałek kodu zaprojektowany do złośliwych celów. To, co robi, to otwiera kanał, który cyberprzestępcy mogą wykorzystać do komunikacji z twoim systemem i podawania mu kodów, które zawierają różne rodzaje poleceń.

Jak zobaczysz, zestawy exploitów to wielki biznes w świecie cyberprzestępczym. Oto, gdzie wszystko się zaczęło:

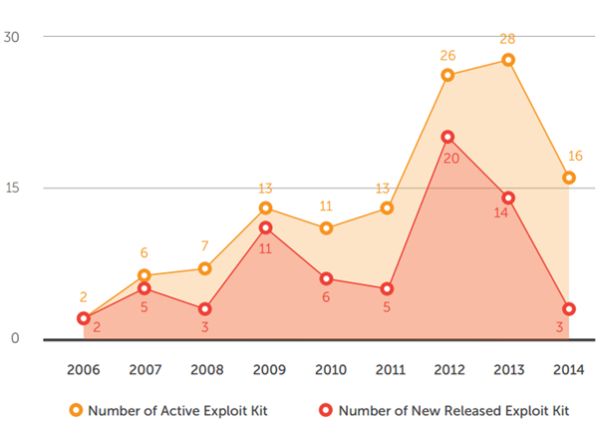

Pierwszy zarejestrowany atak przy użyciu zestawu exploitów można prześledzić w 2006 roku, w którym wykorzystano zestaw WebAttacker.

Był to pierwszy zestaw exploitów znaleziony na rosyjskim rynku podziemnym. Był on dostarczany wraz ze wsparciem technicznym i sprzedawany za 20 USD.

Źródło: Evolution of Exploit Kits by Trend Micro

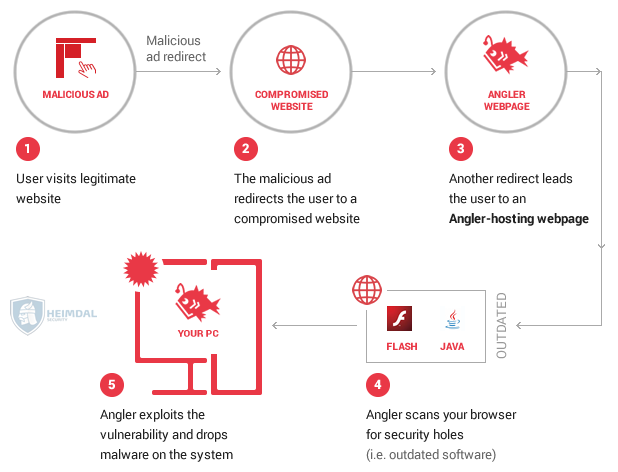

Zestaw exploitów jest zaprojektowany przez atakującego w celu wykonywania co najmniej 3 podstawowych działań:

- Skanowanie systemu w poszukiwaniu luk w zabezpieczeniach

- Wykorzystywanie wykrytych luk poprzez pobieranie szkodliwego kodu do systemu

- Wykonywanie szkodliwego kodu w systemie, co zasadniczo oznacza, że jest w stanie zainstalować szkodliwe oprogramowanie na urządzeniu.

Zestaw exploitów zazwyczaj jest wymierzony w przeglądarki lub inne programy, które strona internetowa może wywołać za pośrednictwem dowolnej przeglądarki (Adobe Reader, Java Runtime Environment, Adobe Flash Player, itp.).

Zestawy exploitów zawierają zestaw poleceń, które mogą sprawić, że system zachowa się nieprawidłowo. Mogą być używane do zakłócania aktywności w oprogramowaniu, sprzęcie i wszystkim, co jest elektroniczne.

Ale pamiętaj: to nie znaczy, że jeśli twój system jest zainfekowany, możesz sam się zorientować, że to się dzieje.

Gdybyśmy mogli zobaczyć te infekcje gołym okiem, byłoby o wiele łatwiej je powstrzymać. Ale ten statek odpłynął gdzieś w latach 90. i nie jest to już takie proste.

Przykład:

Klikasz na wynik wyszukiwania Google, szukając więcej informacji na temat kamery GoPro. W końcu trafiasz na blog, który oferuje recenzję, więc przeglądasz go, ale potem zamykasz.

Gdy jesteś na stronie internetowej, oto jak infekcja może nastąpić w mniej niż sekundę:

- Atakujący przekierowują Twoją przeglądarkę na złośliwą stronę internetową, na której znajduje się zestaw exploitów (jest to tzw. atak drive-by)

- Zestaw exploitów przystępuje następnie do skanowania Twojej przeglądarki w celu sprawdzenia, czy występują w niej jakieś luki w zabezpieczeniach

- Mogłeś nie zainstalować najnowszych aktualizacji Javy (przytakuj cicho, jeśli też ich nienawidzisz – nie jesteś sam)

- Ponieważ wtyczka Javy w Twojej przeglądarce jest podatna na ataki, dziura w zabezpieczeniach może umożliwić zestawowi exploitów dostanie się do Twojego systemu

- W tym miejscu zestaw exploitów może podrzucić payload, czyli część złośliwego oprogramowania, która wykonuje złośliwą akcję

- Wówczas payload zacznie wykonywać to, do czego został zaprogramowany: zebrać Twoje informacje finansowe (dane karty kredytowej, hasła i nazwy użytkowników bankowości online itp.), zaszyfruje Twoje dane i zażąda okupu lub innych działań, które przedstawimy dalej.

W skrócie, w ten sposób cyberprzestępcy wykorzystują luki w zabezpieczeniach Twojego systemu, dzięki czemu mogą infiltrować i przeprowadzać swoje ataki. Nie wymagają one żadnego wkładu od Ciebie, jako użytkownika, a cały proces jest niewidoczny. But, of course, there is more to this story.

You may have noticed that nowhere in this process have I mentioned the antivirus protection kicking in. Są ku temu 2 powody:

- Niestety, nie każdy ma zainstalowany program antywirusowy, co czyni z tych użytkowników chodzące cele

- Najczęściej używane zestawy exploitów są tak wyrafinowane, że udaje im się uniknąć wykrycia przez produkty antywirusowe. Czytaj dalej, aby dowiedzieć się dlaczego.

Istnieją pewne zestawy exploitów, które zyskały złą sławę dzięki swoim umiejętnościom. To dlatego są one wykorzystywane do dostarczania niektórych z najbardziej wyrafinowanych form złośliwego oprogramowania.

To, co potrafią te zestawy exploitów, sprawi, że będziesz chciał przestrzegać kilku podstawowych zasad bezpieczeństwa online, które przygotowaliśmy dla ciebie na końcu tego artykułu. Wystarczy spojrzeć na gwałtowny wzrost liczby nowych zestawów exploitów stworzonych w ciągu ostatnich kilku lat!

Źródło: Evolution of Exploit Kits by Trend Micro

Dlaczego Angler wyróżnia się wśród zestawów exploitów?

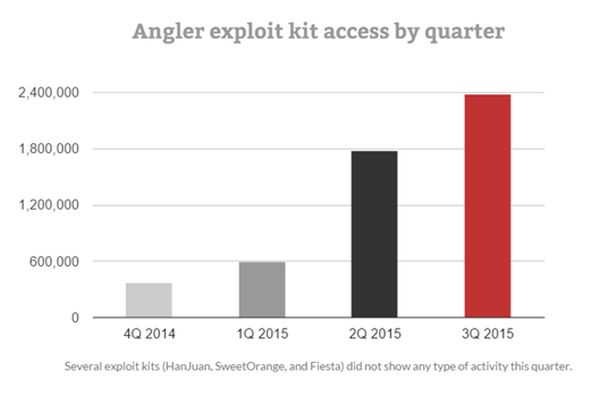

Po raz pierwszy zidentyfikowany w 2013 r., Angler jest jednym z najbardziej notorycznych zestawów exploitów wykorzystywanych w cyberatakach. W swojej krótkiej historii, Angler zyskał popularność dzięki swoim szczególnym cechom. Rozprzestrzeniał oprogramowanie ransomware, był zaangażowany w malvertising, a nawet w kampanie haktywistyczne.

W 2014 roku był drugim najczęściej wykorzystywanym zestawem exploitów według 2015 Trustwave Global Security Report. Odpowiadał za 17% infekcji, podczas gdy Nuclear, najlepiej wykorzystywany zestaw exploitów, generował 23% infekcji.

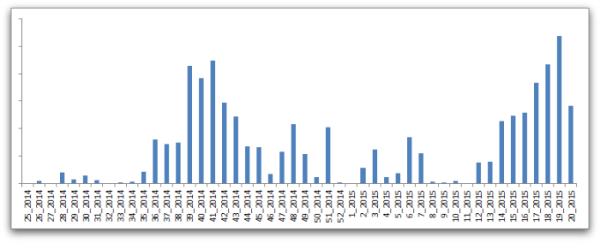

Od marca 2015 roku Angler stał się jeszcze bardziej aktywny. Nasz zespół w Heimdal Security, jak również wielu innych badaczy zaobserwowało ten zestaw exploitów w swoich analizach.

Źródło: Sophos’s „A closer look at the Angler exploit kit”

Co więcej, według Cisco’s Midyear Security Report, w 2015 roku Angler stanowił 40% penetracji użytkowników w zaobserwowanych do tej pory cyberatakach.

Jak wyraźnie widać, Angler dominuje obecnie na rynku zestawów exploitów, a w ostatnich miesiącach był szczególnie aktywny.

Źródło: Trend Micro, „Hazards Ahead: Current Vulnerabilities Prelude Impending Attacks”

Ale same statystyki dotyczące zestawów exploitów Angler nie oddają całego obrazu sytuacji. Ważny jest zestaw czynników, które sprawiły, że Angler osiągnął tak szeroką dystrybucję i wysoki stopień wykorzystania. Wiadomości o Anglerze rozprzestrzeniają się jak ogień w społeczności cyberbezpieczeństwa z powodu tego, co ten zestaw exploitów potrafi zrobić.

Angler nadal przewodzi na rynku zestawów exploitów pod względem ogólnego zaawansowania i skuteczności.

Najważniejsze możliwości zestawu exploitów Angler

Istnieje wiele powodów, dla których Angler plasuje się tak wysoko wśród preferencji cyberprzestępców. Postaraliśmy się zebrać niektóre z nich tutaj, bez zbytniego zagłębiania się w szczegóły techniczne. Dla tych, którzy chcą zagłębić się w temat, na końcu artykułu znajduje się lista analiz technicznych.

Oto, co potrafi niesławny zestaw exploitów Angler:

Może być łatwo wykorzystany przez osoby atakujące, którym brakuje głębokiej wiedzy technicznej.

Atakujący, którzy nie są ekspertami w dziedzinie IT lub bezpieczeństwa, mogą zakupić zestaw exploitów online. Nie muszą wiedzieć, jak samodzielnie stworzyć zestaw, a i tak mogą czerpać korzyści z jego wykorzystania.

Czasami zestawy exploitów takie jak Angler posiadają nawet przyjazny dla użytkownika interfejs. Umożliwia to atakującemu śledzenie ewolucji kampanii złośliwego oprogramowania i dostosowywanie ustawień w celu uzyskania bardziej efektywnych wyników.

Założę się, że nie sądziłeś, że to takie proste…

To jest sprzedawane w kręgach cyberprzestępców i każdy może to kupić.

Cyberprzestępczość jako usługa nie jest nowa i mówimy o tym od jakiegoś czasu. Zestawy exploitów takie jak Angler są sprzedawane w kręgach cyberprzestępców, za dobrą cenę. Sophos spekuluje, że może istnieć nawet model płatności „pay-per-install”, w którym atakujący są obciążani przez twórców Anglera tylko za udane infekcje złośliwym oprogramowaniem.

Aby uczynić zestaw exploitów jeszcze bardziej atrakcyjnym, jego twórcy nawet wstępnie ładują go podatnościami, czyniąc zestaw gotowym do wdrożenia.

Może być zaprogramowany do wykonywania ogromnej liczby działań.

Angler jest bardzo wszechstronnym zestawem exploitów. Cyberprzestępcy mogą poinstruować go, aby:

- instalował złośliwe oprogramowanie (finansowe – Tinba, Vawtrak, ransomware – CryptoWall, Teslacrypt, Torrentlocker)

- zbierał poufne dane (nazwy użytkowników, hasła, szczegóły kart itp.) i przesyłał je na kontrolowane przez siebie serwery

- lub łączył zainfekowany system w botnet („armię zombie” komputerów wykorzystywaną do przeprowadzania dodatkowych ataków).

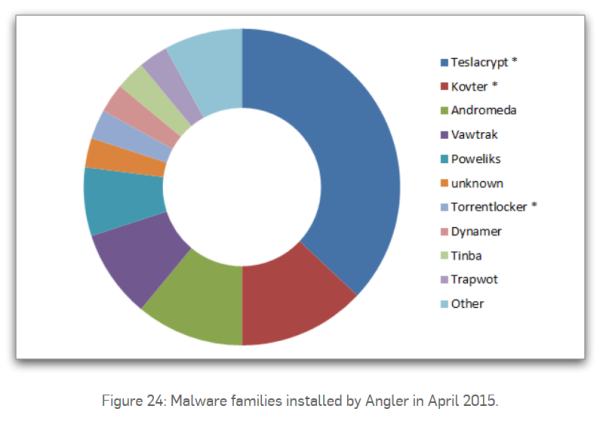

Na przykład, oto typy złośliwego oprogramowania, które Angler zainstalował na podatnych systemach poprzez ataki drive-by w kwietniu 2015 roku:

Źródło: Sophos, „A closer look at the Angler exploit kit”

Skupia się na lukach w przestarzałym oprogramowaniu.

Sam ten czynnik jest ogromnym powodem, dla którego Angler jest tak skuteczny w instalowaniu złośliwego oprogramowania na komputerach użytkowników.

Ile razy zignorowałeś aktualizację jednej ze swoich aplikacji lub systemu operacyjnego?

Wszyscy to zrobiliśmy. Miliony internautów nadal robią to codziennie, z wielu powodów, które nie są teraz ważne.

To, co jest ważne, to fakt, że Angler wykorzystuje wszystkie te luki w zabezpieczeniach Twojego systemu. A jest w czym wybierać!

Jak powiedział kiedyś pewien specjalista od cyberbezpieczeństwa, cyberprzestępcy muszą znaleźć tylko jedną lukę, ale my musimy załatać je wszystkie.

Szybko integruje nowe luki!

Popularność Anglera wzrosła, ponieważ jego twórcy są w stanie bardzo szybko dodawać exploity na nowe luki. Kiedy luka Zero Day trafia na rynek, Angler jest jednym z pierwszych, który ją integruje, zwłaszcza jeśli mówimy o Flashu.

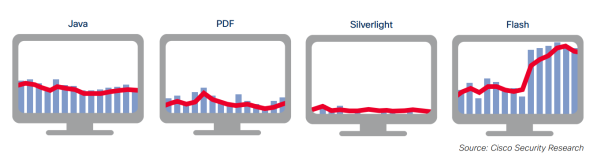

Na przykład, oto najczęstsze wektory złośliwego oprogramowania zidentyfikowane przez Cisco w pierwszej połowie 2015 roku:

Źródło: Cisco 2015 Midyear Security Report

Flash już teraz ma jedną z najgorszych reputacji, jeśli chodzi o luki w oprogramowaniu. Jest więc oczywiste, że zespół odpowiedzialny za Anglera patrzy na niego w pierwszej kolejności, ponieważ Flash oferuje tak wiele luk w zabezpieczeniach, które można wykorzystać.

Ponieważ jest tak adaptacyjny, twórcy mogą dodawać do Anglera nowe luki, jak również bardzo szybko usuwać istniejące. Czyni go to doskonałym celem do kupienia w kręgach cyberprzestępców.

Stara się unikać wykrycia na każdym etapie infekcji.

Innowacyjność jest kluczem dla Anglera i jego rozwoju. Jego twórcy wydają się traktować to bardzo poważnie, ponieważ nieustannie dostosowują swoją taktykę, aby uniknąć wykrycia przez produkty bezpieczeństwa, zwłaszcza antywirusy.

W skrócie, oto jak to się odbywa (może się tu zrobić trochę technicznie, ale nie za dużo):

Aby uniknąć filtrowania reputacji, Angler szybko zmienia nazwy hostów i numery IP, jak również używa domain shadowing, aby podczepić się pod legalne domeny. Aby uniknąć wykrywania treści, komponenty zaangażowane w Anglera są dynamicznie generowane dla każdej potencjalnej ofiary przy użyciu różnych technik kodowania i szyfrowania. Wreszcie, Angler wykorzystuje obfuskację i sztuczki anty-piaskowe, aby udaremnić zbieranie i analizę próbek.

Źródło: Sophos, „A closer look at the Angler exploit kit”

Cyberprzestępcy stojący za Anglerem pomyśleli o każdym drobnym szczególe podczas konstruowania tego zestawu exploitów. To dlatego jego wykrycie trwa tak długo i dlatego Twój antywirus nie jest w stanie ochronić Cię przed infekcjami malware dostarczanymi przez Anglera.

Jeszcze więcej na ten temat, poniżej.

Może dostarczać „niewidzialne” infekcje malware.

Angler jest często wykorzystywany w atakach drive-by, które omówiliśmy na początku artykułu.

W obu przypadkach atak nie jest w ogóle widoczny. Dzieje się tak zwłaszcza dlatego, że nie zadziałała ochrona antywirusowa. Dlatego właśnie ataki drive-by są jednymi z najgorszych i większość użytkowników Internetu nie ma pojęcia, że w ogóle istnieją lub mogą się zdarzyć.

Co więcej, Angler może dostarczać infekcje „bez plików”, co oznacza, że w trakcie całego procesu ani jeden plik nie zostanie pobrany przez atakujących do Twojego komputera. Tradycyjne produkty antywirusowe skanują pliki w celu wykrycia infekcji złośliwym oprogramowaniem. Ale jeśli nie ma żadnego pliku do przeskanowania, to po prostu dochodzą do wniosku, że nie ma też żadnej infekcji.

Innym czynnikiem, który przyczynia się do sukcesu Anglera, jest wykorzystywany przez niego zaszyfrowany payload. Ładunek ten reprezentuje polecenia napastnika. Aby antywirus mógł zablokować infekcję, musi najpierw odszyfrować payload. Następnie musi go przeanalizować, poddać kwarantannie, a następnie usunąć.

Podczas gdy antywirus walczy, aby zrobić to wszystko, złośliwe oprogramowanie jest zainstalowane w systemie i już wydobywa informacje lub robi to, do czego zostało poinstruowane.

Dlatego właśnie może minąć nawet kilka dni, zanim tradycyjny produkt antywirusowy ostrzeże cię, że w systemie jest infekcja. Do tego czasu Twoje dane mogą już być w rękach cyberprzestępców. Albo zaszyfrowane i czekają na zapłacenie setek dolarów za ich odszyfrowanie.

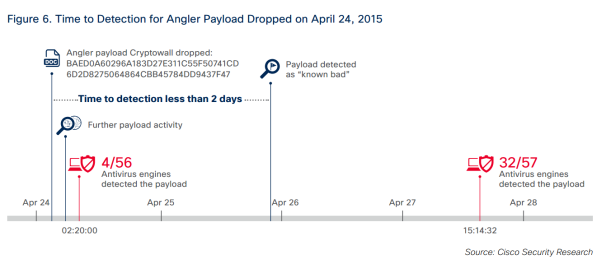

Source: Cisco 2015 Midyear Security Report

Jak pokazuje ten przykład z 2015 Trustwave Global Security Report:

Zawarli nawet własny Zero Day dla Adobe Flash (CVE-2015-0313/CVE-2015-0311), który pozostał niewykryty przez dwa miesiące.

Taktyka dystrybucji utrudnia jego blokowanie.

Cyberprzestępcy wiedzą, że kluczem do pozostania poza zasięgiem radaru jest szybkie działanie.

Oto jak udaje im się rozprzestrzeniać Anglera i jednocześnie zachować anonimowość:

- Szukają serwerów WWW, które mogą skompromitować.

- W zasadzie włamują się na strony internetowe znajdujące się na tych serwerach.

- Kiedy już przejmą kontrolę nad serwerem, tworzą ogromne ilości subdomen obciążonych Anglerem

- Wysyłają ofiary za pośrednictwem kampanii spamowych lub kampanii malvertisingowych na te subdomeny, gdzie zostają zainfekowane Anglerem.

- Ciągle konsolidują swoją infrastrukturę (przeczytaj więcej o infrastrukturze Anglera).

Problem polega na tym, że te subdomeny są tworzone w ogromnych ilościach, mają bardzo krótki czas życia i są losowe. Nie mając wzorca do naśladowania ani nie zapewniając czasu na analizę, te taktyki infekcji są bardzo trudne do zablokowania.

Zestaw kamufluje się jako legalne strony internetowe, co utrudnia jego blokowanie bez nieumyślnego blokowania innych legalnych aplikacji.

Źródło: 2015 Trustwave Global Security Report

Na przykład, oto kilka liczb z kampanii Dridex, które rozwijały się w tym roku i zostały przeanalizowane przez Cisco.

- Kampania malware odbywa się szybko (9h), zanim tradycyjny antywirus zdąży zareagować

- Wielokrotne kampanie są dostarczane w tym bardzo krótkim czasie (850)

- Atakujący używają makr Microsoft do dostarczania finansowego malware

- Atakujący szybko morfują zawartość kampanii, taką jak agenci użytkownika, załączniki i odsyłacze, i ponownie uruchamiają kampanię.

Źródło: Cisco 2015 Midyear Security Report

I cykl ten powtarza się w kółko.

Używa zhakowanych danych uwierzytelniających z naruszeń danych do dalszego rozprzestrzeniania się.

Po wszystkich naruszeniach danych, które tyle razy trafiały do wiadomości, miliony skompromitowanych danych uwierzytelniających trafiły do ciemnej sieci. Są one również na sprzedaż.

Na przykład, jeśli twój e-mail był zaangażowany w jedno z ostatnich naruszeń, najprawdopodobniej jest on na sprzedaż na jakimś rynku dark web. Wraz z nazwą użytkownika, hasłem, a nawet szczegółami karty. I jest o wiele więcej informacji, które cyberprzestępcy mogą zebrać, bazując na tych wskazówkach.

Oczywiście, cyberprzestępcy stojący za Anglerem wykorzystali te dane uwierzytelniające, w szczególności skompromitowane rekordy DNS.

Dzięki wykorzystaniu zhakowanych danych uwierzytelniających i rekordów DNS cyberprzestępcy zdołali znacznie zwiększyć swój zasięg. Jednocześnie, wykorzystywali to również do zatarcia śladów i zachowania anonimowości, unikając wykrycia przez organy ścigania.

Używa wiarygodnych, dobrze skonstruowanych stron docelowych do dostarczenia exploita.

Kolejnym istotnym czynnikiem, który pomaga kampanii złośliwego oprogramowania dotrzeć do jak największej liczby ofiar, jest autentyczność. Jeśli strona internetowa, na której lądują ofiary, wydaje się legalna, użytkownik jest bardziej skłonny do przeglądania jej i klikania na różne rzeczy.

Zatem, atakujący uczynili swoją misją tworzenie fałszywych stron, które wyglądają tak prawdziwie, jak to tylko możliwe. A biorąc pod uwagę wszystkie złe projekty stron internetowych, nie jest nawet tak trudno wtopić się w tłum.

Badacze Cisco sugerują, że autorzy zestawu exploitów mogą polegać na nauce o danych, aby

tworzyć generowane komputerowo strony docelowe, które przypominają normalne strony internetowe i łatwo oszukują użytkowników.

Malvertising (złośliwa reklama online) jest prawdopodobnie kluczowym czynnikiem napędzającym stały strumień ruchu na tych stronach.

Źródło: Cisco 2015 Midyear Security Report

Jest znany z tego, że jest skutecznym wektorem infekcji złośliwym oprogramowaniem.

Chociaż nie ma ostatecznych liczb, które mogłyby to potwierdzić, wieść niesie, że Angler ma bardzo skuteczny współczynnik „konwersji”.

To może być częścią jego sukcesu i powodem, dla którego tak wielu atakujących decyduje się na wykorzystanie Anglera w swoich kampaniach. Oczywiście, inne elementy, które przyczyniają się do tak wysokiego wykorzystania, zostały wymienione powyżej.

Jak zawsze, jest to mieszanka elementów, która wykonuje swoją pracę. Niestety, tym razem odbywa się to ze szkodą dla użytkowników Internetu na całym świecie.

Jak rozprzestrzenia się Angler?

Angler może być jednym z najbardziej zaawansowanych zestawów exploitów, ale to nie wystarczy. Aby stał się „najbardziej poszukiwanym”, musi być w stanie dotrzeć do jak największej liczby potencjalnych ofiar.

Jak zatem cyberprzestępcy rozprzestrzeniają Anglera, aby zainfekować użytkowników Internetu takich jak Ty i ja?

Atakujący polegają na 3 głównych taktykach, aby dotrzeć do jak największej liczby komputerów, jak tylko mogą:

- Malvertising

- Złośliwe iFrames

- Złośliwe wstrzykiwanie kodu.

Malvertising to sytuacja, w której cyberprzestępcy wykorzystują reklamy online do dystrybucji złośliwego oprogramowania. Infiltrują oni sieci dystrybucji treści, które są odpowiedzialne za rozmieszczanie reklam online na stronach internetowych. Serwery, które pracują w tym celu, są zazwyczaj dość podatne na ataki, więc dostanie się do nich nie jest dla atakujących żadnym wyzwaniem.

Jak już się tam dostaną, mogą zainfekować wszystkie banery w sieci złośliwym kodem, w tym przypadku przekierowaniami, które prowadzą do stron docelowych Anglera. Tak więc strony tak duże jak The Huffington Post, Mashable czy inne mogą narażać swoich użytkowników na niebezpieczeństwo, nie wiedząc o tym.

Używając malvertisingu, cyberprzestępcy mogą dotrzeć do ogromnej liczby użytkowników Internetu naraz. Mówimy tu o milionach!

I jest jeszcze jeden sposób, w jaki Angler może dostać się do twojego systemu: iFrames. Jest to sposób na wstawianie treści z innej strony na stronę, którą odwiedzasz. Możesz więc czytać artykuł w The New York Times, a na stronie może znajdować się złośliwa treść z innej witryny. Tego typu złośliwe treści będą również przekierowywać użytkowników na strony z zestawem exploitów Angler, gdzie zostanie wywołana infekcja.

Oczywiście, istnieje również sytuacja, w której osoby atakujące decydują się na wstrzyknięcie złośliwego kodu do różnych stron internetowych. Kod ten będzie również zasilał ruch na stronach internetowych stworzonych w celu rozprzestrzeniania Anglera i wynikających z tego infekcji malware.

Wszystkie te 3 taktyki opierają się na wykorzystaniu zaufania, jakie odwiedzający mają do dużych stron internetowych. Cyberprzestępcy korelują również ten czynnik zaufania ze zdolnością zestawu exploitów do pozostania niewykrytym podczas infekcji. Jest to okropna kombinacja, która ogłupia zbyt wiele ofiar, które bardzo często nie są świadome, że takie zagrożenia w ogóle istnieją.

Czy antywirus może ochronić mnie przed Anglerem?

Przykro nam to powiedzieć, ale nie.

Możesz nadal myśleć, że ochrona antywirusowa jest rozwiązaniem wszystkich twoich problemów bezpieczeństwa, ale to tylko mit.

Tradycyjny antywirus nie może zapewnić 100% ochrony. Żadne rozwiązanie zabezpieczające nie jest w stanie tego zrobić, dlatego potrzebujesz wielowarstwowej ochrony.

Wcześniej wyjaśniłem, dlaczego antywirus jest w większości przypadków nieskuteczny w walce z najbardziej zaawansowanymi zestawami exploitów. Ich zdolność do unikania wykrycia jest niesamowita.

Nie oznacza to, że nie potrzebujesz programu antywirusowego. W rzeczywistości jest to podstawowe zabezpieczenie, które musisz wprowadzić. Ale potrzebujesz czegoś więcej niż antywirusa, aby zabezpieczyć się przed Anglerem i podobnymi zestawami exploitów.

Oto więcej dowodów:

Jednym z największych powodów, dla których Angler był tak rozpowszechniony i zdołał zainfekować tak wielu użytkowników, jest brak ochrony antywirusowej. W lipcu Talos zaobserwował prawie 3 000 unikalnych hashy związanych z exploitami. Dane te zostały następnie sprawdzone w VirusTotal i okazało się, że tylko 6% haszy znajduje się w VirusTotal. Z tych 6% średnia wykrywalność była niska, zazwyczaj wykrywało je mniej niż dziesięć silników AV.

Źródło: Cisco Talos, „Angler exposed”

Ostatnie wydarzenia

Ostatnie duże usprawnienie, które pokazuje, że Angler jest na czele innowacji we wszystkich sprawach związanych z zestawami exploitów. Na początku grudnia nasz zespół w Heimdal Security zauważył Anglera dystrybuującego CryptoWall 4.0, najnowszą wersję niesławnego ransomware.

Twórcy Anglera zintegrowali payload CryptoWall 4.0 mniej niż miesiąc po tym, jak zauważyliśmy go po raz pierwszy. Biorąc pod uwagę złożoność obu tych elementów, miesiąc to naprawdę krótki czas na adopcję.

Na tym oczywiście się nie kończy. Na początku grudnia 2015 roku widzieliśmy, jak kilka nowych serwerów stało się częścią sieci dystrybucji Anglera. Konfiguracja „przestępstwa jako usługi” obejmuje różne skompromitowane domeny. Oto wybór, który został oczyszczony przez Heimdal Security:

carla campbell co

evancampbell me

upuff us

aero station us

idtsolutions us

linnosnes com

cherhawaii com

hilodayspa com

miracle-touch massage com

evancampbell co

ecupidonline.us

theflightdeck us

bugado com

stock real money com

jerramconsulting com

oldtruckpartsonline com

Ponad 100 domen zostało zablokowanych w naszej bazie danych w ciągu jednego poranka, ponieważ były one wykorzystywane do dostarczania CryptoWall 4.0. Na dodatek, Angler był również wykorzystywany do wiązania zainfekowanych maszyn w botnet, dzięki czemu mogły one wykorzystywać swoje zasoby do napędzania nowych ataków.

Również w grudniu 2015 r. zaobserwowaliśmy silną aktywność zestawu exploitów Angler. W tym przypadku, dwa serwery zostały wykorzystane do dostarczania ataków drive-by za pośrednictwem zainfekowanych stron internetowych. Oto ich szczegóły:

185.46.8 218

195.64.155 168

Ponownie, świeża partia skompromitowanych domen została zablokowana w celu ochrony użytkowników Heimdal. Niektóre z nich można zobaczyć poniżej:

galactic parks com

thatcrazycousin com

americanoutlawelixirs com

rocket solar

galactic Energy

rocket voyage

bigsoya com

nyratwo com

hydronest com

seabiofuels com

alpvideophoto com

rocket worldwide com

galactic power Energy

rocket vacations

levoradikal tk

elginjohn com

seberevolta com

ozonitewater com

miamilawgroup com

LATER EDIT :

Wykryliśmy nowy ruch w zestawie exploitów Angler w piątek, 11 grudnia 2015 roku, , na serwerach użytych do podłożenia CryptoWall 4.0 na przestarzałych komputerach PC z systemem Windows.

Ta nowa kampania wykorzystuje identyczne metody jak ta, którą ujawniliśmy 2 grudnia, kiedy po raz pierwszy zidentyfikowaliśmy Anglera rozprzestrzeniającego CryptoWall 4.0. Wygląda również na to, że obecna kampania jest również koordynowana przez tę samą grupę cyberprzestępców, którzy teraz celują w przestarzałe wersje Adobe Flash i Adobe Reader lub Acrobat Reader.

Jak to jest specyficzne dla zestawu exploitów Angler, infekcja jest dostarczana za pośrednictwem skompromitowanych stron internetowych, które przenoszą użytkownika do serii domen stworzonych w tym złośliwym celu.

Tutaj znajdują się nowe serwery wykorzystywane do rozprzestrzeniania CryptoWall 4.0 za pośrednictwem Anglera, które, jak widać, są rozprzestrzeniane w Rosji, Francji i Stanach Zjednoczonych:

5101.67 101 (PIN DATACENTER-NET, Rosja)

51254162 81 (OVH, Francja)

209133214 46 (Noc4hosts Inc., USA)

Jak wspomniano wcześniej, nasi badacze zaobserwowali, że złośliwy ruch jest kierowany z tych serwerów przy użyciu dużej liczby domen, których jedynym celem jest przeprowadzanie ataków drive-by. Poniżej znajduje się mała próbka tych domen:

happy keys house com

youniquenatasha com

lovingallthishair com

millenniumsurfaces com

Team doyle net

urbansignsusa net

youregonnaneedabiggerboat net

Clergy-.women biz

direktologistics com

abemc net

aircontrols net

clergywoman info

Clergy-women mobi

Proces infekcji polega również na wykorzystaniu sterty subdomen powiązanych z domenami przedstawionymi powyżej. Stanowią one podstawową platformę, którą wykorzystuje zestaw exploitów Angler do dystrybucji CryptoWall 4.0 w atakach drive-by.

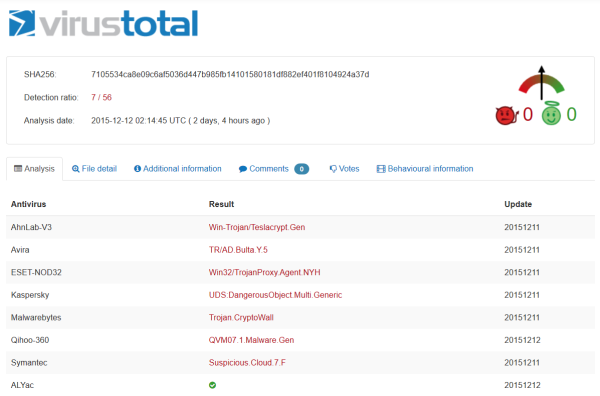

Mimo, że kampania ma już ponad 2 dni, wykrywalność antywirusowa jest nadal bardzo niska: tylko 7 z 56 rozwiązań antywirusowych znajdujących się na liście VirusTotal potrafi obecnie zidentyfikować i zablokować ten atak.

Proszę kliknąć tutaj, aby uzyskać pełną listę wskaźników wykrywalności w czasie trwania kampanii.

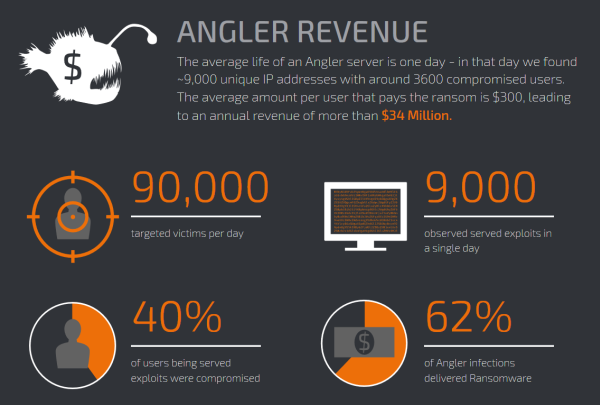

Cisco’s Talos podzielił się kilkoma liczbami wyekstrahowanymi z ich wywiadu, które pokazują wpływ, jaki Angler ma na swoje ofiary. Jest to szczególnie ważne, ponieważ Angler jest ulubionym wektorem infekcji dla ransomware. W połączeniu z nim, infekcja ma niemal pewne szanse powodzenia.

Ofiara zostaje z zaszyfrowanymi danymi i jednym sposobem na ich odzyskanie: zapłaceniem okupu. Oczywiście, jeśli posiada kopię zapasową, nie musi się zastanawiać, czy zapłacić, czy nie. Ale jeśli nie ma kopii zapasowej…

Źródło: Cisco Talos, „Angler exposed”

Oczywiście, kampanie dystrybucyjne Anglera mają bardzo niską wykrywalność antywirusową, więc nie jest tajemnicą, że najprawdopodobniej jesteś narażony, jeśli nie przestrzegasz kilku podstawowych zasad bezpieczeństwa.

Jak mogę ochronić swój system przed Anglerem?

Mówiliśmy już o tym, jak Angler może integrować najnowsze luki w oprogramowaniu dostępne na rynku. Jednak nie tylko one są wykorzystywane przez cyberprzestępców.

W rzeczywistości, Angler może skanować i wykorzystywać luki w zabezpieczeniach, które zostały już załatane przez producentów oprogramowania. Jeśli użytkownicy nie zastosują aktualizacji, luki nadal będą istniały. A wszyscy wiemy, że wielu z nas ma zaległości w tej kluczowej praktyce bezpieczeństwa.

Ochrona przed zestawami exploitów jest stosunkowo prosta. Nie potrzebujesz wiedzy technicznej, aby zabezpieczyć się przed Anglerem i złośliwym oprogramowaniem, które rozprowadza. Oto pomocna lista kontrolna, która pomoże Ci zacząć:

Zabezpiecz swoją przeglądarkę

Wiele infekcji dostarczanych przez Anglera wykorzystuje lukę w przeglądarce użytkownika. Istnieją różne sposoby, w jakie mogą one naruszyć Twój system: poprzez luki w zabezpieczeniach wtyczek, ponieważ nie zainstalowałeś ich najnowszej wersji itp.

Jest jednak sposób, aby upewnić się, że Twoja przeglądarka nie naraża Cię na cyberataki! Wystarczy postępować zgodnie z krokami zawartymi w:

Najlepszym przewodniku jak zabezpieczyć przeglądanie Internetu: Chrome, Firefox i Internet Explorer

Dbaj o aktualność swojego oprogramowania

Jak już zauważyłeś, najczęściej używane aplikacje na świecie są również najbardziej podatne na ataki, niezależnie od tego, czy mówimy o Flashu czy Chrome.

Zaufanie polega na tym, że łatwo jest załatać wiele dziur w zabezpieczeniach systemu poprzez regularne stosowanie aktualizacji. To samo dotyczy oczywiście Twojego systemu operacyjnego.

Zerknij na te statystyki, aby przekonać się, dlaczego już nigdy nie powinieneś ignorować aktualizacji:

8 podatnych na ataki aplikacji narażających Twój komputer na cyberataki

Używaj programu antywirusowego

Antywirus może nie być bardzo skuteczny przeciwko zaawansowanym zestawom exploitów lub atakom ransomware, ale nadal go potrzebujesz. Jest to podstawowa linia obrony i zdecydowanie powinieneś go używać.

Jeśli zgubiłeś się wśród zbyt wielu opcji, możesz skorzystać z przewodnika, który stworzyliśmy, aby pomóc Ci wybrać najlepszy antywirus dla Twojego systemu.

What Is the Best Antivirus for My PC? A Step-By-Step Research Guide

Protect your system from ransomware with the right tools

So if antivirus can’t protect me from Angler or ransomware, what can?

There are tools that have the ability to block Angler or ransomware such as CryptoWall from reaching your system. Działają one proaktywnie i skanują Twój ruch internetowy, aby zablokować dostęp do potencjalnie niebezpiecznych stron internetowych.

Możesz przeczytać więcej o tych narzędziach w poręcznej liście, którą stworzyliśmy dokładnie w tym celu:

Is Antivirus Dead? Meet The NextGen Anti-Hacking Tools

Back up your data

Back up danych nie jest sexy. Większość ludzi uważa to za nudne i czasochłonne i tak naprawdę nie widzi w tym korzyści. Ale nie możemy wystarczająco podkreślić, jak bardzo jest to ważne.

Posiadanie kopii zapasowej danych może w każdej chwili wyciągnąć Cię z kłopotów!

Jeśli Twój komputer zostanie zainfekowany oprogramowaniem ransomware, nie musisz płacić okupu. Jeśli musisz wykonać wymazanie systemu, aby usunąć infekcję, nie musisz tracić swoich plików. Jeśli coś się stanie, nadal będziesz mieć dostęp do swoich ważnych dokumentów, zdjęć i innych mediów.

Pamiętaj, że kopia zapasowa w chmurze to za mało. Niektóre rodzaje oprogramowania ransomware mogą zaszyfrować dane na dysku Google Drive, jeśli są one zsynchronizowane z zainfekowanym komputerem.

Więc wykonaj kopię zapasową swoich danych TERAZ, a następnie rób to często.

Nie wiesz, od czego zacząć?

Mamy właśnie to:

Jak utworzyć kopię zapasową komputera – najlepsze porady w jednym miejscu

Pamiętaj jednak: wszystkie te przewodniki działają tylko wtedy, gdy je zastosujesz. Jeśli zrobisz to raz, będziesz miał swoją własną konfigurację bezpieczeństwa online, którą możesz ulepszać i modyfikować według własnych upodobań.

Analiza techniczna: przyjrzyj się bliżej zestawowi exploitów Angler

Dla tych, którzy mają apetyt na więcej spostrzeżeń związanych z Anglerem, zebraliśmy kilka analiz technicznych, które pokazują, jak działa ten konkretny zestaw exploitów.

- Sophos: „A closer look at the Angler exploit kit”

- IXIA: „Angler Exploit Kit Deobfuscation and Analysis”

- SANS Edu: „Angler exploit kit forsuje nowy wariant ransomware”

- Websense Security Labs Blog: „Angler Exploit Kit – Operating at the Cutting Edge”

- Trend Micro: „Evolution of Exploit Kits”

- Cisco blog: „Threat Spotlight: Angler Lurking in the Domain Shadows”

- Cisco Talos: „Angler exposed.”

Podsumowanie

Mam nadzieję, że teraz lepiej rozumiecie, co potrafi Angler i inne zestawy exploitów. Nadążanie za bezpieczeństwem online jest dużym wyzwaniem i wiem to z własnego doświadczenia. Ale jest to również bardzo ważne.

Internet oferuje pewne wyjątkowe możliwości nauki, pracy i rozwoju osobistego. Ale „pakiet” zawiera również pewne zagrożenia, które czasami trudno zrozumieć.

Mam więc nadzieję, że udało mi się osiągnąć część mojej dzisiejszej misji, która polega na tym, aby pomóc Ci zobaczyć rzeczy wyraźniej i naprawdę zrozumieć, dlaczego bezpieczeństwo online powinno być na Twojej liście rzeczy do zrobienia. Lista jest długa; ja też mam ich stos. Ale nie mogę sobie pozwolić, aby moja praca i pasje zostały zakłócone przez cyberprzestępców.

Czyżby?

ZABEZPIECZ SWOJE PRZEGLĄDARKI ONLINE!

Pobierz Threat Prevention Home

.